Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Chińczycy: 0day kierowany na adresy w Ukrainie. W akcji (nie)słynny Hacking Team?

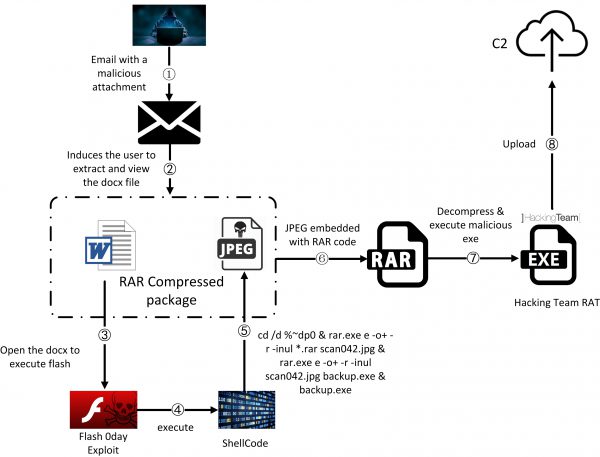

0-day we Flashu. Flash zaszyty w dokumencie Worda, Word w archiwum RAR, w którym znajduje się też plik .jpg. W pliku .jpg zaszyty trojan, który odpalany jest z exploita na Flasha. Całość po to, żeby maksymalnie utrudnić ew. alerty systemów antymalware. Dla wzrokowców:

Fazy ataku

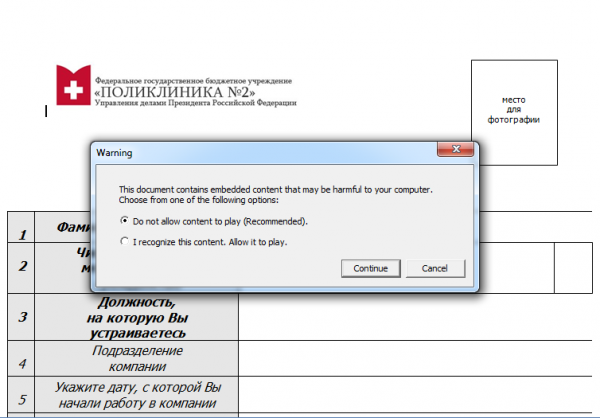

Sam dokument wygląda tak:

Dokument z Flash 0-day

Ciekawostką są wskazania na Hacking Team jako twórców exploita/trojana:

The RAT dropped by vulnerable Word document is an upgraded version of Hacking Team’s RAT.

From previous leaked data of Hacking Team, they shows their strong skills on fuzzing and exploiting Flash 0day. In this attack, new Flash 0day is exploited in similar style.

Przypominamy, Hacking Team to (nie)słynna włoska firma (którą zhackowano) sprzedająca podatności 0-days (często opakowane w ładny, nadający się do sprawnego szpiegowania produkt) – głównie rozmaitym rządom. Czyżby ekipa odrodziła się, ale pod jakąś inną nazwą?

–ms

Niezmiennie fascynuje mnie upartość wysyłania trojanów w plikach rar.

Przecież już nawet informatycy rzadko używają rar’a a co dopiero userzy.

RAR już od dawna kojarzy mi się tylko z wirusami ;-)

Mylisz się, jest odwrotnie.

Ale racja, też mnie zastanawia ten rar.

Może z uwagi na Linux gdzie ten format jest własnościowy.

Tyle że “blondynki” w firmach otwierają.

Witam; Z tymi blondynkami, to bardzo trafna uwaga. Ale tak naprawdę , to nie kolor włosów czyni z człowieka idiotę. Ale pośpiech, presja, mobing, brak czasu. Pozdrawiam.