Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

CERT Polska oraz Służba Kontrwywiadu Wojskowego: jeśli zignorowaliście CVE-2023-42793 (RCE w JetBrains TeamCity) – załóżcie że mogliście zostać zhackowani przez rosyjski wywiad

Agencje stojące za publikacją rekomendują, aby wszystkie podmioty wykorzystujące oprogramowanie JetBrains, które nie wdrożyły na czas aktualizacji lub innych mechanizmów zapobiegających eksploitacji, założyły, że SVR [Rosyjska Służba Wywiadu Zagranicznego] mogła uzyskać dostęp do ich systemów informatycznych, oraz rozpoczęły proaktywny proces wykrywania zagrożenia w oparciu o zawarte w tym raporcie IoC.

Załatana już podatność CVE-2023-42793 umożliwia nieuwierzytelnione wykonanie kodu w serwerze TeamCity:

JetBrains TeamCity CVE-2023-42793 – allows unauthenticated attackers to execute arbitrary code on the TeamCity server (remote code execution, RCE).

Luka jest dość prosta do wykorzystana, bo cały exploit to praktycznie jedna linijka:

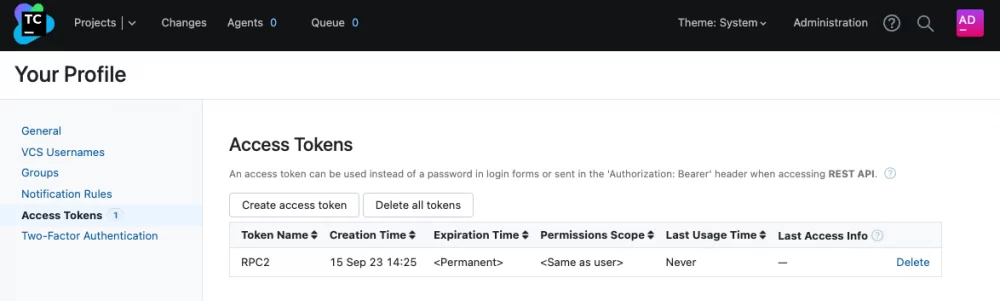

POST /app/rest/users/<userLocator>/tokens/RPC2Takie żądanie tworzy authentication token (dzięki któremu możliwe jest zalogowanie bez hasła) – dowolnemu użytkownikowi. Czym jest <userLocator>? Prostym identyfikatorem użytkownika – dla przykładu id:1 to domyślny admin.

Efekt skutecznego ataku wygląda np. tak:

Mając uprawnienia admina można już prosto wykonać kod w OS.

Co może oznaczać całość dla firm które nie używają wspomnianego w newsie produktu?

Oprogramowanie JetBrains TeamCity jest używane do zarządzania i automatyzacji procesu kompilacji, budowania, testowania i wydawania oprogramowania. Dostęp do serwera TeamCity może umożliwić dostęp do kodów źródłowych, certyfikatów kryptograficznych oraz może być wykorzystany do wpłynięcia na wytwarzanie oprogramowania – co z kolei może pozwolić na manipulowanie łańcuchem dostaw oprogramowania.

Czyli przykładowo otrzymujemy aktualizację oprogramowania. Aktualizację zainfekowaną rosyjskim malware.

~ms

Dlaczego tylko rosyjska, inne są za głupie?

Dlatego, że pozyskali informacje o wykorzystywaniu tej luki przez Rosjan, czyli:

– być może ktoś inny też

– na pewno Rosjanie

Pisanie o hipotetycznych atakujących jak mamy konkretnych na widelcu jest tylko zaszumianiem informacji.

Bo jak myślisz inaczej, że to np. eskimoska, to jesteś ruski Onucov :)

i koniec dyskusji. A poza tym podali przykład:

„Czyli przykładowo otrzymujemy aktualizację oprogramowania. Aktualizację zainfekowaną rosyjskim malware.”

O, i to jest przykład :)

Na pochyłe drzewo, to i koza skacze.

Pozdrawiam.

Dobre pytanie… 🤔

Bo narracja jest taka, że okłada się tylko Rosjan, Ukraina i Izrael są zaś cacy i niczego złego nie robią, takie 0 / 1 myślenie i poprawne spojrzenie na rzeczywistość

Inne może i nie są za głupie, ale o rosyjskim wykorzystaniu tej luki wiemy. I efekt był dość bolesny dla Ukrany (wyłączona największa sieć telekom).

mają przecież starlink?

Inne są w sojuzje

Boją się rusków, to potęga gospodarcza i militarna, druga armia w Ukrainie, geniusze strategii, szachów. Musimy w to wierzyć ja już od lat nie korzystam z Internetu tylko teraz zrobiłem wyjątek żeby dodać ten komentarz

To proste @skirge, jest zwyczajnie bardziej aktywna niż innych krajów. Są nastawieni na wojnę i dlatego szukają informacji po całym internecie.

Sensacja jak z Superexpresu. Chyba brakuje bardzo istotnej informacji że server musi być wystawiony na publiczną sieć.

Och, przecież to jasne. 0day nie jest nikomu nie znany. Jest nieznany szerszej publiczności, ale są aktorzy którzy go wykorzystują. Zostawiają ślady. Tym razem ślady wiodą na wschód.

Hmm… Oczekujecie doświadczenia od gości którzy nauczyli się programować na studiach ? 😆

Czytałem raport w którym „specjalisci” od bezpieczeństwa nie potrafią programować (ok. 30%) 😆

Zatem jak chcecie wymagac od nich jakichkolwiek działań(jak np. aktualizacje) skoro oni w większości nie wiedzą co robią.

To przykre, ale za parę lat będzie piękny poligon doświadczalny i przy takich specjalistach raczej nie potrzeba będzie 0dayów, bo pewnie defaultowe hasała nie będą pozmieniane. O czynniku ludzkim nawet nie wspominam…

Pozdrawiam.

Nie, rosyjskie są za głupie bo się dały nakryć.

komunikacja producenta w tej sprawie:

https://blog.jetbrains.com/search/?q=CVE-2023-42793