Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Bezprzewodowe odzyskiwanie domyślnego hasła do WPA2 z routera UPC – seria podatności i komentarz rzecznika UPC Polska

Interesujący wpis zatytułowany: UPC UBEE EVW3226 WPA2 Password Reverse Engineering.

Wracając do samego badania. Poprzedni research na urządzeniach UPC – z końca 2015 roku – nie pokazywał czeskim badaczom idealnych wyników – “tylko” 6 na 10 losowych urządzeń WiFi z UPC było podatnych (czyli dało się odzyskać domyślnie generowane hasło WiFi).

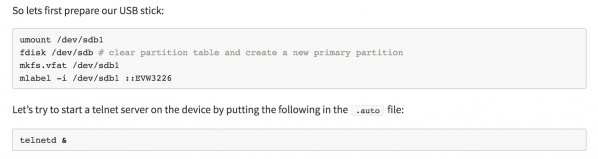

Dalsza analiza sprowadzała się do wykorzystania innej podatności – wystarczy włożyć do routera odpowiedni pendrive (nazwany EVW3226, z umieszczonym skryptem shellowym o nazwie .auto) i… skrypt odpala się z uprawnieniami roota).

Punkt z shellowaniem urządzenia (jeśli go się fizycznie posiada) okazał się dość prosty i nie trzeba było nawet iść drogą innej ciekawostki w EVW3226 (dwa porty debug i możliwość uzyskania roota bez uwierzytelnienia po fizycznym wpięciu się do jednego z nich).

Źródło: https://firefart.at/post/upc_ubee_fail/

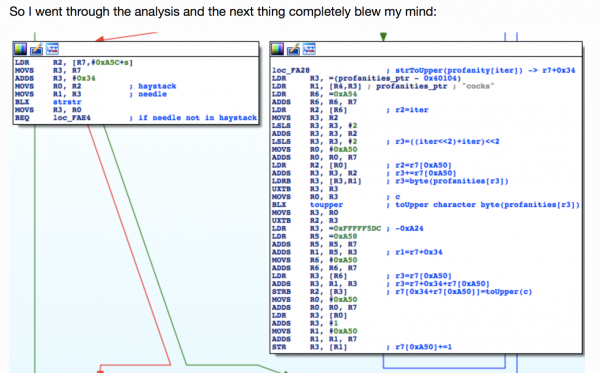

Dalej klasyka – rozpakowanie i analiza firmware-u, a później dostanie się do funkcji generującej domyślne hasła WPA2.

W ramach ciekawostki, hasła generowane przez router posiadają pewien filtr uniemożliwiający stworzenie “brzydkiego hasła”. Helpdesk w końcu nie chciałby słyszeć zdenerwowanego klienta który dostał router z wygenerowanym hasłem WiFi typu WALSIE123 (czy powiedzmy jego angielski odpowiednik ;) Stąd też wygenerowane hasło przepuszczane jest przez blacklistę, co umożliwia osłabienie części haseł (tych “brzydkich” słów jest całkiem sporo ;)

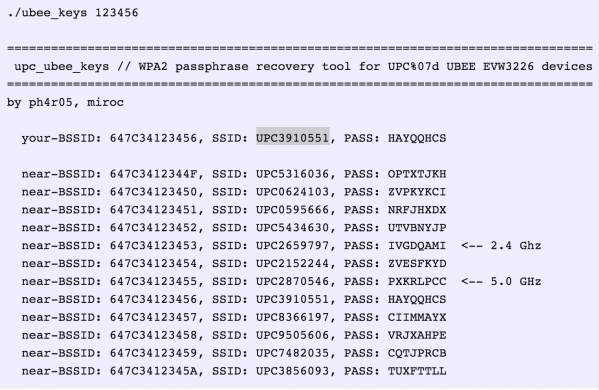

Finalnie udało się przygotować algorytm generujący hasła ze 100% skutecznością na podstawie adres MAC interfejsu WiFi (adres można uzyskać przez pasywne nasłuchiwanie ruchu):

Źródło: deadcode.me

Całe badanie autorzy wykorzystali finalnie do wardrivingu po ulicach Brna:

Źródło: deadcode.me

Tutaj w 3 godziny namierzono 17 516 routerów w tym 2834 routerów z SSID: UPC-costam i 443 urządzenia, które są potencjalnie podatne (potwierdzono podatność poprzez offlineowe wygenerowanie odpowiedniego SSID na podstawie tylko adresu MAC).

Dodatkowo zlokalizowano 97 routerów pracujących w oparciu o podatny model – ale w tym przypadku administratorzy zmienili domyślny SSID i prawdopodobnie hasło. To “tylko” około 18% wszystkich zlokalizowanych routerów UPC UBEE.

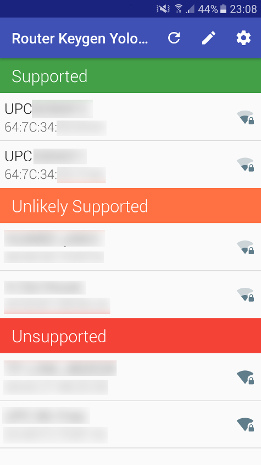

Algorytm dostępny jest też w androidowej aplikacji RouterKeygen automatycznie wykrywającej odpowiednie sieci i generującej domyślne klucze dostępowe (używajmy tego narzędzia tylko do sprawdzenia czy ew. nasze sieci mogą być podatne):

RouterKeygen

Na koniec – zapytaliśmy o kilka szczegółów dotyczących opisywanych wyżej podatności, rzecznika polskiego UPC, pana Michała Furę:

Uprzejmie proszę o komentarz czy na dzień dzisiejszy (…):

1) Podatności opisane powyżej zostały załatane i został udostępniony nowy firmware?

2) Jeśli tak, to w jaki sposób użytkownicy mogą zaktualizować oprogramowanie?

3) Jeśli tak, to w miarę możliwości, proszę o opisanie w jaki sposób podatności zostały usunięte?

4) Czy użytkownicy urządzeń powinni podjąć jakieś dodatkowe czynności aby chronić domyślne hasła do WiFi ustawione na routerach UPC?

5) W opracowaniu mowa jest o usuwaniu pewnych obraźliwych zwrotów w domyślnie generowanych hasłach do WiFi (Profanity analysis) – czy filtr ten zawiera również bazę polskich wulgaryzmów?

Po około 1.5 dnia otrzymałem taką odpowiedź (dziękuję za miły kontakt!):

Odpowiadając na Pana pytania — nasz dostawca stworzył nową wersję oprogramowania, która będzie aktywnie zachęcać użytkowników do zmiany domyślnego hasła dostarczonego wraz z urządzeniem.

Nowe oprogramowanie wkrótce zostanie automatycznie zainstalowane na urządzeniach klientów.

Użytkownicy zostaną poproszeni o zmianę domyślnego hasła przy pierwszym uruchomieniu modemu.

Bezpieczeństwo naszych klientów jest jednym z najważniejszych aspektów naszych działań i stanowi fundament zaufania, jaki klienci pokładają w naszej firmie. Dlatego stale prowadzimy także intensywne działania komunikacyjne i edukacyjne, w których zdecydowanie zachęcamy klientów do zmiany haseł domyślnych na wzór na przykład innych aplikacji (np. bankowych), gdzie personalizacja jest wymagana.

Zachęcamy również naszych klientów do zmiany haseł i pomagamy im w tym za pośrednictwem materiałów edukacyjnych np.:

https://pytania.upc.pl/?q=fact_1006930

http://www.upc.pl/internet/poznaj-internet-upc/bezpieczenstwo-w-sieci/zabezpieczenia/

Aby zwiększać świadomość w tym zakresie prowadzimy także regularnie akcje edukacyjne dla naszych klientów, podkreślające konieczność zmiany haseł, bo świadome działania samych użytkowników są jednym z filarów ich bezpieczeństwa.

–Michał Fura

— Michał Sajdak<at>sekurak.pl

Oops! A co na to z3s ? ;)

Ja wiem, może coś w weekendowej będzie ;-P

U mnie na szczęście od wielu miesięcy UBEE jest jedynie bridgem :-)

Rozumiem, że osoby, które przestawiły ten badziew od UPC w tryb “modem” i mają za nim jakiś sensowny router + firewall nie są narażeni z powodu tej podatności?

Powinno być OK :)

Powinno, ale niekoniecznie* będzie. Wifi na urzadzeniach UPC to taka bańka wstańka, czasami samo wstaje po wyłączeniu (UPC ma dostęp do tego urządzenia, pamiętajcie).

Dla pewności sugeruję wykręcić anteny.

*Pozdro piotrze…;)

Nie mam anten… to jakiś UBEEVEEEE cośtam coś tam… robi mi tylko za modem – jako klient indywidualny nie byłem wstanie doprosić się o ZWYKŁY MAŁY MODEM KABLOWY…. za tym stoi mikrotik;-)

Za “https://www.upc.pl/internet/poznaj-internet-upc/bezpieczenstwo-w-sieci/zabezpieczenia/”:

“hasło nie może zawierać polskich znaków,”

W sumie to czemu nie?

Nie sądzę, konkurencyjną Netią jest zajęty;)

dziś ubee dostało nowy soft EVW3226_2.07.

Poprawili na pewno stabilność radia bo śmiga jak szalone.

Jest parę dodatków do www. Czas pokaże ile nowych dziur będzie.

To chyba efekt placebo. U mnie odwrotnie. Od kilkunastu (a może i więcej) dni sygnał wifi często zanika. Wcześniej działało perfekcyjnie. Przypadek? Nie sądzę.