Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Banalna podatność w systemie zarządzania telefonami IP (Avaya Aura). Uwierzytelnienie… User-Agentem :]

Zazwyczaj telefony IP nie działają w całkowitej próżni – tzn. mogą z centralnego miejsca pobierać konfigurację, wysyłać tam swoje kopie zapasowe, …

Badacze ekipy AssetNote znaleźli prostą możliwość wykonania dowolnego kodu na takim “centralnym miejscu” (serwer Avaya Aura, a dokładniej: Avaya Aura Device Services (AADS)).

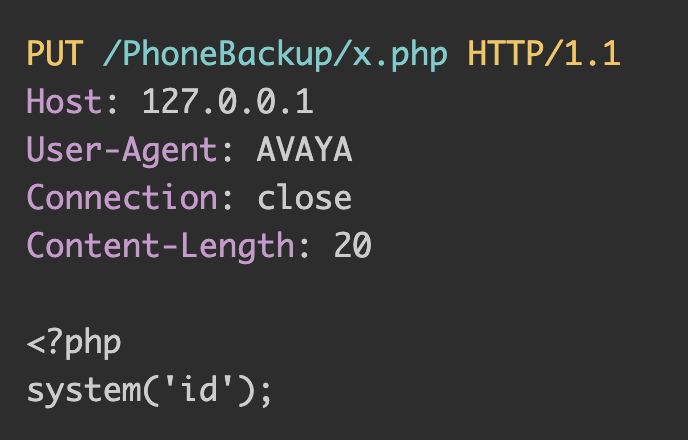

Wystarczyło następujące żądanie HTTP, które nie wymaga uwierzytelnienia:

Mamy tutaj:

- Metodę HTTP PUT, która umożliwia tworzenie plików na serwerze (treść pliku podajemy w HTTP body). Nie zawsze ta metoda jest dostępna. W tym przypadku była.

- Żeby wszystko zadziałało, należało jeszcze podać User-Agent jako AVAYA (tj. przedstawić się jako telefon IP ;). Wartość ta była zatwardowklepana ;) w konfiguracji serwera.

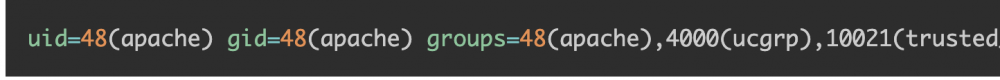

- Zabrakło jeszcze najważniejszego, czy stworzony plik PHP da się wykonać? Bardzo proszę:

Podatności zostały załatane.

~ms

Nie demonizowałabym ;-) Przynajmniej u nas VoIPowe telefony działają w wydzielonym VLANie, a do serwera łączą się przez router. Router ma static ARP, więc nie pozwoli na komunikację nieautoryzowanych urządzeń z serwerem. Owszem, MAC jest na naklejce na obudowie (czasem), ale kto miałby zaatakować? Znudzona księgowa? Strażnik? Oni nie wiedzą nawet, że telefon ma adres IP ;-)

Dobre 😂

Pani i Panowie, polecam – sprawdzajcie co tłumaczycie, podatność dotyczy już dawno nieużywanej funkcjonalności w Avaya Utility Serwerze, który jest częśćią AADS-a ale żaden z nich nie jest “centralnym miejscem ” dla Avaya Aura….

“centralnym miejscem” w sensie jednym z serwerów, z którymi kontaktują się rozproszone telefony IP. Ale dla pewności dodaliśmy w newsie (a dokładniej: Avaya Aura Device Services (AADS))

Plus dodatkowo załatali tę podatność (https://download.avaya.com/css/public/documents/101076366), więc zakładamy że gdyby to było “dawno nie używane”, to po co łatka?