Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Badacze zhackowali brokera Toyoty przez kalkulator ubezpieczeń online

TTIBI to duży broker ubezpieczeń na rynku indyjskim, założony przez Toyotę w 2008 roku. Badaczom z Eaton-Works udało się uzyskać dostęp do chmurowego środowiska tej firmy podczas… hackowania innej firmy produkującej motocykle. Jak?

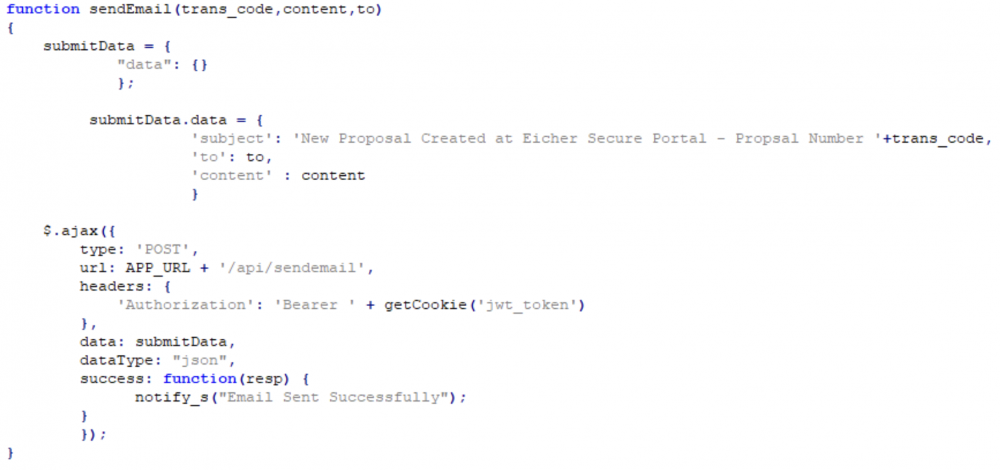

Wykorzystano partnerstwo Eicher Motors, bo o tej firmie mowa, z brokerami ubezpieczeń, co w branży motoryzacyjnej nie jest niczym wyjątkowym. Badacze znaleźli API do „Premium Calculator”. Była tam funkcjonalność, która umożliwiała wysyłanie wiadomości e-mail.

Informacje znalezione w kodzie źródłowym strony pozwalały – bez uwierzytelniania (nagłówek Authorization: Bearer nie był wymagany) – na wysłanie wiadomości o dowolnym tytule i treści z adresu należącego do Eicher Motors. Do tego, w odpowiedzi na zapytanie, badacz ujrzał logi serwera, które zawierały zakodowane w base64 hasło do konta skrzynki pocztowej użytej do wysyłki wiadomości (adres noreply).

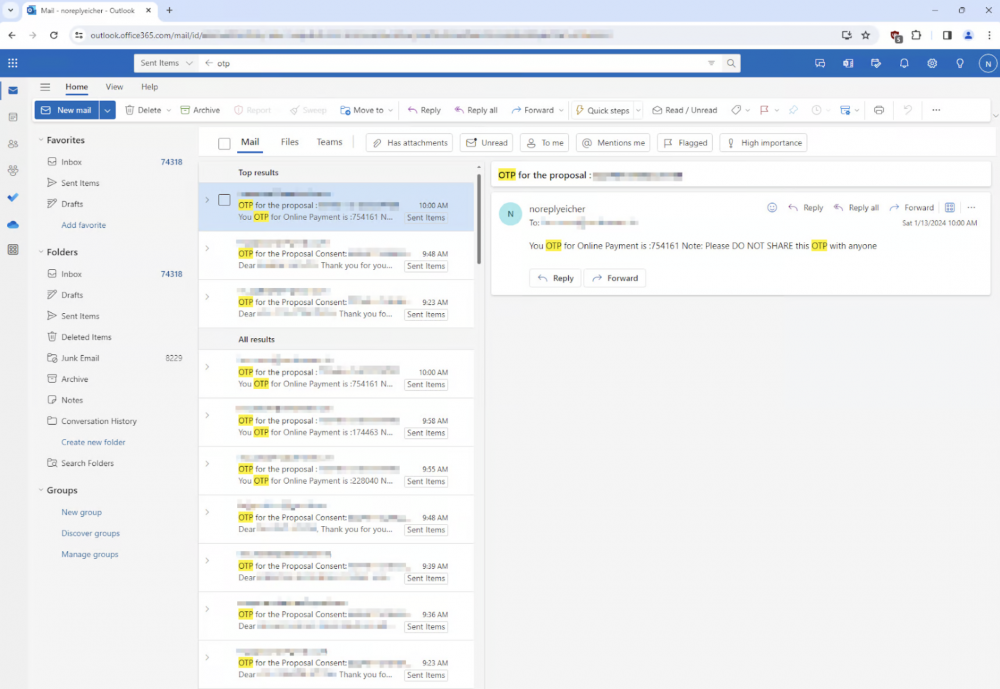

Eicher, zamiast skonfigurować i używać aliasu z jakąś usługą do wysyłki maili, wykorzystywał prawdziwe konto w chmurze Microsoftu. Dzięki niemu można było czytać przesyłane oferty, umowy, zdobyć kody OTP czy linki resetujące hasła do kont klientów.

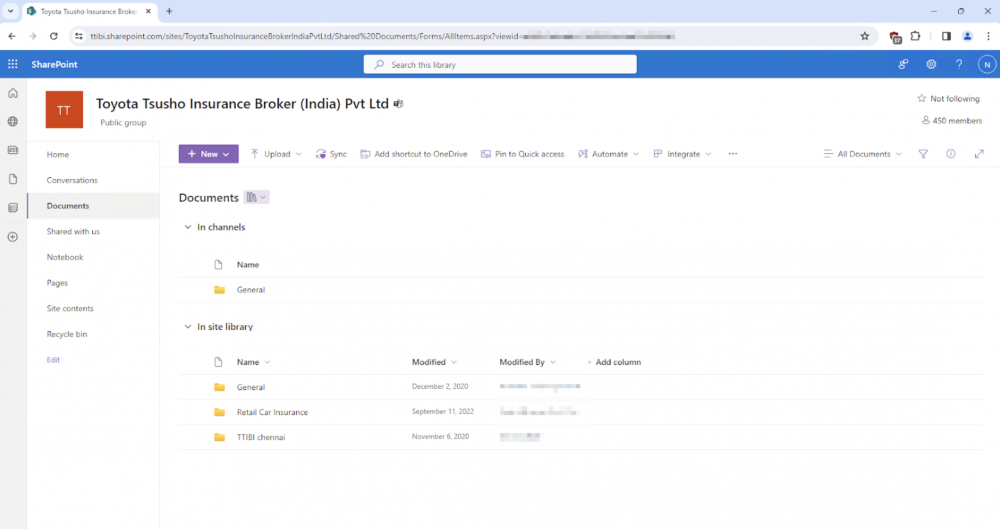

Badacze uzyskali też dostęp do firmowego SharePointa i Teamsów korzystając z tych samych poświadczeń.

Odpowiedź administratorów systemu również pozostawia wiele do życzenia. Po 5 miesiącach badacze wciąż mogli się zalogować na konto, którego poświadczenia zostały skompromitowane.

Problemy zostały zażegnane z pomocą indyjskiego CERT-u, natomiast TTIBI nie odpowiedziało na żadną wiadomość etycznych hakerów. Zastanawiające jest jeszcze to, czy w użyciu było jakieś monitorowanie w chmurze M$ i jeśli tak, to dlaczego alerty zostały zignorowane.

Lekcje do wyciągnięcia (lub utrwalenia, bo część problemów jest tak kuriozalna, że pewnie ciężko było na nie wpaść):

- Funkcja wysyłania powiadomień w postaci e-maili nie powinna być realizowana w całości client side, ponieważ umożliwia to budowę dowolnych wiadomości wysyłanych z prawdziwego adresu e-mail – może to być użyte np. do prowadzenia kampanii phishingowych z adresu posiadającego dobrą reputację.

- Requesty do API, zwłaszcza tak kluczowych funkcji, powinny być uwierzytelnione za pomocą tokenów.

- Aplikacja nie powinna zwracać zakodowanego hasła do poczty w logach błędów.

- Konta (w tym chmurowe) powinny być zabezpieczone przez MFA.

- Przechowywanie danych PII, kodów OTP, dokumentów na koncie, do którego dostęp może mieć każdy, to nie jest najlepsze rozwiązanie.

- Ignorowanie alertów i maili od badaczy bezpieczeństwa to proszenie się o gruby incydent.

~fc

Wlasnie sledze sprawe tietoevery.DOsc ciekawy temat.

.W Internecie pojawiły się spekulacje, że dotyczy to wszystkiego w AS25473 i AS34950 i że punktem wejścia może być niezałatany Ivanti Endpoint Manager Mobile https://www.shodan.io/host/193.8.33.135 …

..W tej chwili mówi się, że napastnicy zaszyfrowali platformę hypervisora Tietoevrysa (niewadomo czy Hyper-V, vSphere ani KVM), która hostowała maszyny wirtualne wielu klientów. Zatem napastnicy włamali się do sieci zarządzania Tietoevrys, a nie do sieci klientów…

news.ycombinator.com/item?id=39066956

flashback.org/showthread.php?p=87123386&posted=1#p87123386

MIKI, ALE TO TY DZWONISZ!!! :D

Skill issue.

Dużo tych zaniedbań, ale te z mailem to błąd świeżaka

Nie kontaktowanie sie z badaczami i ignorowanie incydentów

To dopiero błąd świeżaka i idioty