Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Badacze bezpieczeństwa przez przypadek załatwili duży przestępczy botnet

W listopadzie badacze z zespołu SIRT Akamai namierzyli malware KmdsBot atakujący systemy Windows i Linux, wyszukujący słabo zabezpieczone usługi terminalowe (domyślne lub proste dane logowania). Po udanym ataku, zainfekowane urządzenia są wykorzystywane do kopania kryptowalut i uruchamiania dystrybuowanych ataków Denial of Service (DoS). Na nieszczęście przestępców botnet nie posiadał umiejętności zapewniających utrzymanie (np. restart usług po timeout). Oznacza to, że malware musi ponownie zainfekować wybrany system po jego usunięciu lub rozłączeniu z serwerem zarządzania (ang. command and control, C2).

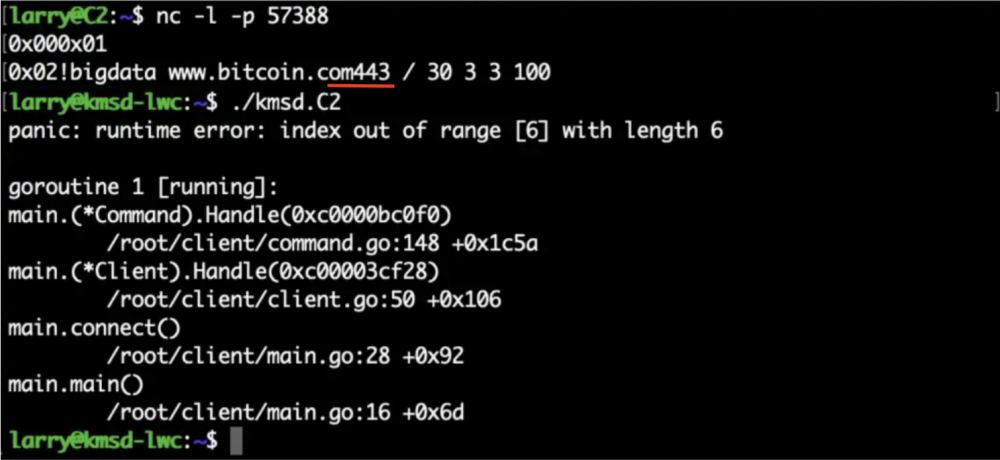

Powyższe ograniczenia doprowadziły także do całkowitego wyłączenia botnetu po tym, jak jeden z badaczy Akamai testował funkcje bota w ich kontrolowanym środowisku. Jak tłumaczy Larry Cashdollar, “podczas naszej analizy błąd syntaktyczny (literówka) spowodował brak możliwości wysyłania komend, co całkowicie sparaliżowało i wyłączyło cały botnet”. Dokładnie rzecz ujmując, chodziło o brak spacji pomiędzy domeną a portem podczas wywoływania komendy w trakcie badania jak botnet działa. Po wywołaniu komendy z literówką, serwer zarządzania przestał odpowiadać na żądania i uległ zawieszeniu. Boty nie mając komunikacji z serwerem C2 – uległy wyłączeniu. W ten sposób została dokładnie odtworzona sytuacja gdy sami autorzy botnetu doprowadzili przez błąd do jego wyłączenia.

Rys. 1. Spacja śmierci botnetu, źródło

Pełna analiza zagrożenia jest dostępna na ich blogu wraz z metodą detekcji i wyłączenia.

Nieczęsto zdarzają się takie historie w świecie cyberbezpieczeństwa :-)

Źródło:

- https://www.akamai.com/blog/security-research/kmsdbot-part-two-crashing-a-botnet

- https://www.akamai.com/blog/security-research/kmdsbot-the-attack-and-mine-malware

~tt

A teraz jeszcze, tylko po polsku.

„nie posiadał umiejętności przetrwalniczych„ to tłumacz?