Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Backdoor we francuskich firmach. Kampania trwała od 2017. Celem – oprogramowanie do monitorowania infrastruktury IT

Pewnie wielu czytelnikom nasunęła się myśl – o znowu, Solarwinds! Tym razem jednak chodzi o nieco innego producenta – Centreon. W tym przypadku przejmowane były instancje oprogramowania do monitorowania infrastruktury, które były dostępne do Internetu.

Kampania trwała od roku 2017 aż do 2020, a na celu były głównie firmy technologiczne:

The first victim seems to have been compromised from late 2017. The campaign lasted until 2020. This campaign mostly affected information technology providers, especially web hosting providers.

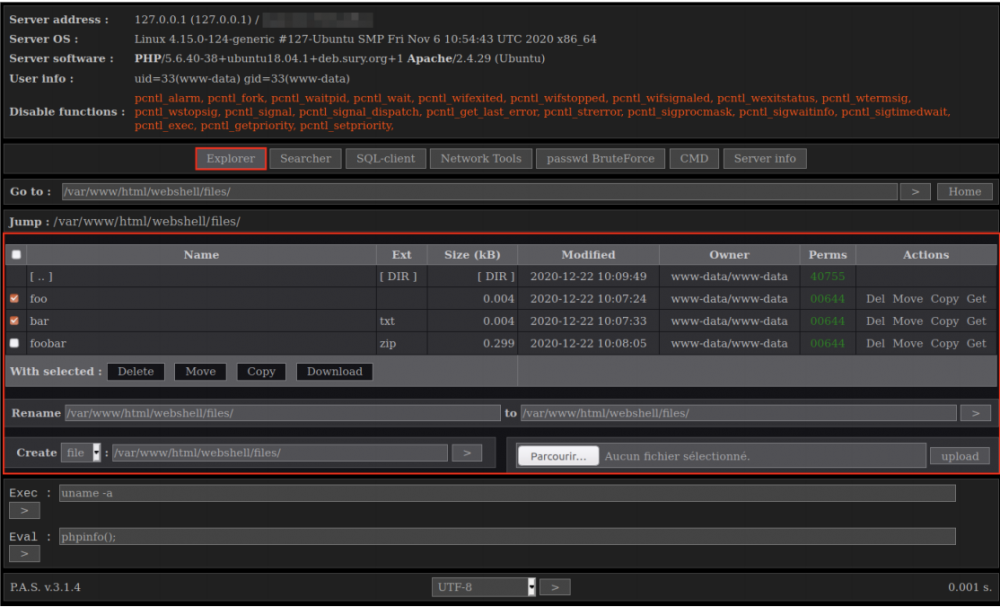

Jak przejmowane były serwery? Uploadowano tam webshelle, czyli proste programy dające dostęp do systemu operacyjnego za pomocą protokołu HTTP. W działaniu wygląda to np. tak:

W raporcie nie ma jasnej informacji jak webshelle znalazły się na instalacjach serwerów Centreona (poza tym, że był to upload). Najprawdopodobniej jednak została wykorzystana pewna podatność (nie wymagająca uwierzytelnienia?). Nie był to z kolei atak na samego Centreona.

–ms