Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Backdoor w bankomacie umożliwia wypłatę SMS-em dowolnej gotówki

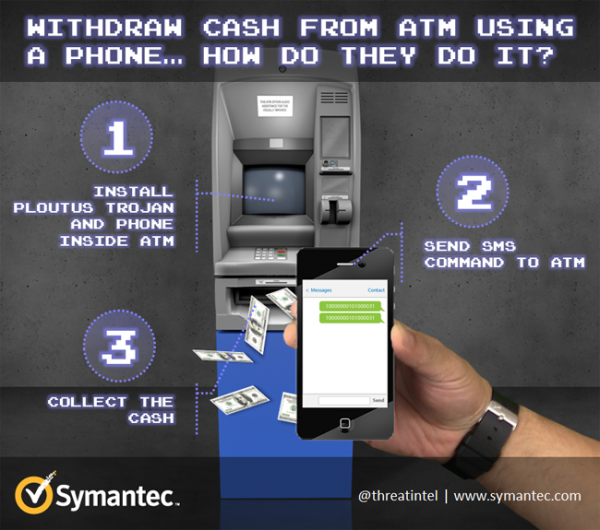

Ciekawy przypadek infekcji bankomatu odkryli ostatnio specjaliści z firmy Symantec. W opisywanym przypadku, podłączony do bankomatu telefon służył przestępcom jako bramka umożliwiająca kontrolowanie urządzenia siecią GSM i wykonywanie takich operacji jak wyrzut dowolnej ilości gotówki.

Całość operacji odbywa się w trzech krokach poniżej…

…ale zacznijmy od początku. Co jest najważniejszym składnikiem bankomatu? Zapewne pieniądze… Tak zresztą myśli część konstruktorów tego typu urządzeń – bowiem to pieniądze znajdują się w odpowiednio chronionym sejfie. A co z modułem sterującym wypłatą gotówki? Otóż okazuje się, że nie zawsze jest on zabezpieczony w odpowiedni sposób i fizyczny dostęp jest do niego prosty.

Pod kryptonimem Backdoor.Ploutus kryje się bankomatowy malware zlokalizowany w Meksyku przez załogę Symanteca. Backdoor instalowany jest poprzez…fizyczny dostęp do CD-ROM-u znajdującego się w bankomacie pracującym pod kontrolą systemu Windows, zbootowanie maszyny i finalną infekcję.

Zbackdoorowany bankomat umożliwia następnie wypłatę dowolnej kwoty gotówki po podaniu odpowiedniego kodu na keypadzie urządzenia. Brzmi na dość bezczelny i skuteczny sposób okradania bankomatów? Tak, choć przestępcy najwyraźniej nie byli zadowoleni z wersji 1.0 projektu i postanowili wprowadzić wersję 2.0, dołączając do gry komponent sterujący zdalnie całością procederu.

W czym był problem z wersją 1.0? Oczywiście przestępcy nie wypłacali sami pieniędzy ze zbackdoorowanego bankomatu – korzystali ze „słupów”, z którymi musieli dzielić się tajnym kodem ogołacającym bankomat ze środków. Gdy słup zwietrzy interes i siłę drzemiącą w kodzie – może go użyć wiele razy pozbawiając „zysków” organizatora całego procederu.

Wersja 2.0 całego rozwiązania wykorzystuje smartfona podłączonego do bankomatu portem USB. Telefon tłumaczy otrzymane komunikaty SMS na odpowiednią komunikację przesyłaną dalej do urządzenia, a tam z kolei inny moduł malware analizuje przychodzące pakiety i po napotkaniu odpowiedniego komunikatu realizuje stosowną akcję (czytaj: wypłaca pieniądze).

Całość cierpliwie tłumaczy sympatyczny pan na filmie poniżej:

Wygląda niewiarygodnie? Specjaliści Symanteca raportują, że opisany proceder odbywa się już w różnych miejscach na całym świecie.

Ostatnio również wykryto wersję malware-u przetłumaczoną na język angielski – co być może oznaczać poszukiwanie nowych rynków zbytu przez twórców Ploutus-a.

–michal.sajdak<at>securitum.pl

Kontynuacja zagadnienia po Barnaby Jacku , kocham takie Newsy , związane z hakowaniem Maszyn ;) Może nie długo jakieś kolejne nowinki z smart autami ?

„Ten film jest prywatny” – takie info wyskakuje gdy chce się włączyć ten film z artykułu …