Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Atak na szwedzką infrastrukturę krytyczną. Firma Svenska Kraftnät padła ofiarą ransomware

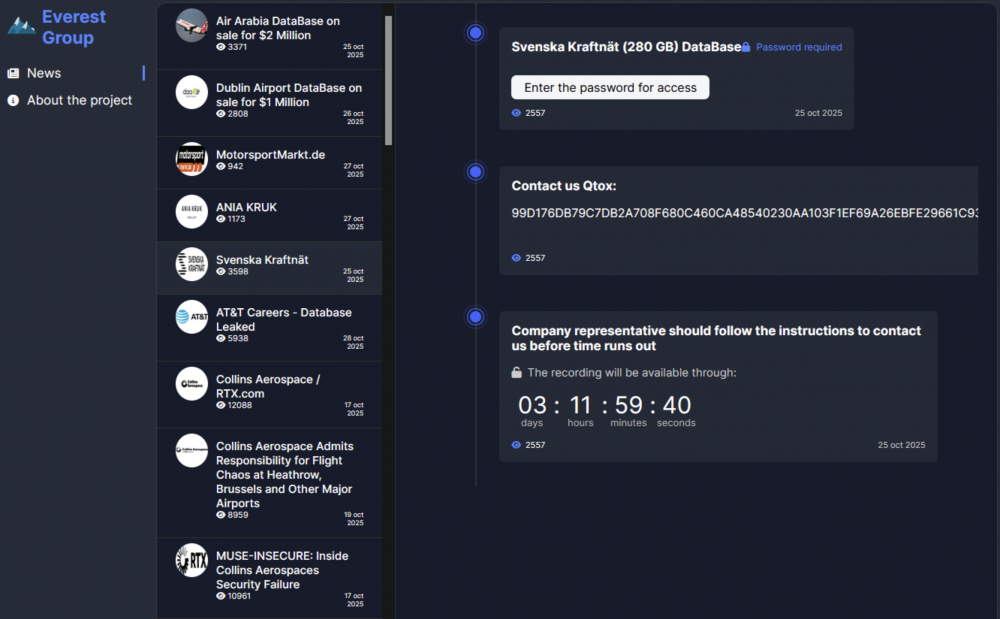

Na portalu ransomware.live pojawiła się informacja o ataku na firmę Svenska Kraftnät – szwedzkiego operatora sieci przesyłowej energii elektrycznej. Za incydent odpowiada grupa Everest, znana z działalności w środowisku rosyjskojęzycznych grup cyberprzestępczych. Na jednym z forów w darknecie opublikowała licznik, po upływie którego wykradzione dane mają zostać ujawnione. Mowa o ok. 280 GB bliżej nie określonych danych.

TLDR:

- 27 października 2025 r. szwedzki państwowy operator sieci przesyłowej energii elektrycznej Svenska Kraftnät opublikował oświadczenie, w którym potwierdził fakt wystąpienia incydentu bezpieczeństwa.

- Szczegóły ataku pozostają nieznane. Ustalono, że atakujący wykorzystali system do transferu plików z partnerami zewnętrznymi.

- Za incydentem stoi grupa ransomware Everest, znana ze stosowania techniki podwójnego wymuszenia.

- Cyberprzestępcy twierdzą, że są w posiadaniu 280 GB danych, które zostaną upublicznione w przypadku niespełnienia żądań.

Czego dotyczył incydent?

Fakt wystąpienia incydentu został oficjalnie potwierdzony przez przedstawicieli firmy. Na chwilę obecną wiadomo, że incydent miał miejsce i dotyczył ograniczonego, zewnętrznego systemu do transferu plików. Operator podkreślił, że systemy sterowania energią elektryczną nie były narażone na atak i nie ma obaw o ciągłość dostaw prądu. Wstępna analiza nie wykazała również oznak uzyskania nieautoryzowanego dostępu do sieci przemysłowej. Ponadto Cem Göcgören, Dyrektor ds. Bezpieczeństwa Informacji w Svenska Kraftnät podkreślił, że nic nie wskazuje na to, aby atakujący uzyskali dostęp do jakichkolwiek elementów infrastruktury krytycznej.

Sprawa została zgłoszona policji oraz właściwym organom ds. cyberbezpieczeństwa. Obecnie trwają prace nad ustaleniem skali wycieku oraz podjęciem niezbędnych kroków ograniczających jego skutki. Operator zapowiedział również kontynuację analizy bezpieczeństwa swoich systemów oraz pełną współpracę z odpowiednimi służbami.

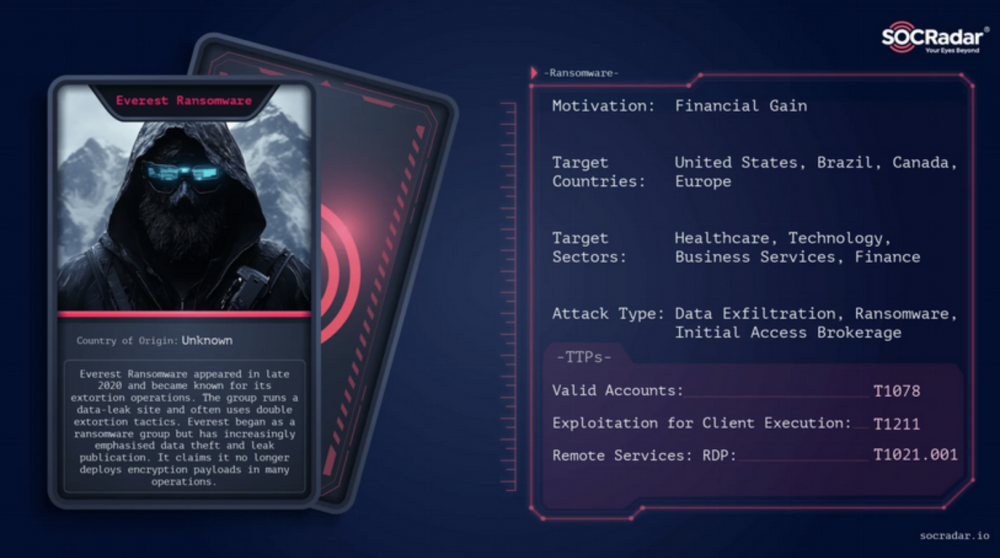

Co wiemy o atakującym?

Odpowiedzialność za atak wzięła grupa Everest, znana ze stosowania techniki podwójnego wymuszenia (double extortion), czyli oprócz szyfrowania infrastruktury celu, kradnie dane i grozi ich upublicznieniem jeżeli żądania okupu nie zostaną spełnione. W celu nadania dramaturgii, grupa umieszcza licznik, po zakończeniu którego dane zostaną ujawnione lub wystawione na sprzedaż. Tego rodzaju działania mają na celu wywarcie presji na zaatakowanej instytucji, skłaniając ją do podjęcia bardziej radykalnych działań, w tym rozpoczęcia procesu negocjacji.

Warto dodać, że grupa działa w modelu Ransomware-as-a-Service (RaaS), oferując swoje usługi innym grupom cyberprzestępczym. Sugerując się treściami przedstawionymi na rys. 2 można zauważyć, że grupa w ostatnim czasie zwiększyła swoją aktywność biorąc za cel wiele instytucji z sektora energetycznego, transportowego i publicznego (m.in.: lotnisko w Dublinie, Air Arabia), co potwierdza jej wysoki poziom zaawansowania technicznego. Śledząc uważnie opublikowane wątki, można zauważyć polski akcent, jakim jest atak na firmę jubilerską – Anna Kruk i groźba ujawnienia danych zawierających informacje o klientach.

Analiza aktywności grupy Everest oraz używanych przez nią narzędzi sugeruje, że grupa unika atakowania celów bezpośrednio powiązanych z Rosją. Są to przesłanki świadczące o rosyjskim lub prorosyjskim pochodzeniu jej członków, a także o możliwym cichym przyzwoleniu lokalnych organów ścigania na prowadzoną działalność. Można się również pokusić o stwierdzenie, iż niektóre cele są wybierane pod wpływem inspiracji służb, jednak są to tylko przypuszczenia.

Co to może oznaczać?

Obecnie trwają prace nad ustaleniem szczegółów incydentu. Nie zostało opublikowane, do jakich konkretnie danych, atakujący uzyskali dostęp. Sugerując się jednak faktem, że atak został przeprowadzony na system do transferu plików z partnerami zewnętrznymi, można przypuszczać, iż atakujący zdobyli wiedzę związaną z danymi kontrahentów, strukturą organizacyjną czy rodzajem wymienianych informacji. W konsekwencji może to skutkować zwiększeniem natężenia precyzyjnych ataków phishingowych.

Jedno jest pewne, chociaż systemy zarządzające infrastrukturą krytyczną pozostały bezpieczne, to atak jasno pokazuje, że cyberprzestępcy są coraz to bardziej kreatywni w poszukiwaniu nowych metod ataku, a często z pozoru mało istotne usługi, mogą prowadzić do ujawnienia poufnych informacji.

Źródło: svk.se

~_secmike