Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Atak na sektor lotniczy w Zjednoczonych Emiratach Arabskich

Proofpoint wydał raport, w którym opisuje zauważoną kampanię e-mailową skierowaną w firmy działające w Zjednoczonych Emiratach Arabskich. Wiadomo o conajmniej pięciu firmach, które były celem ataku, a wszystkie powiązane były z lotnictwem, komunikacją satelitarną i krytyczną infrastrukturą transportową. Kampania wykorzystywała wcześniej nieznany backdoor napisany w Go – nazwany teraz Sosano.

TLDR:

- Spear-phishingowe wiadomości zostały wysłane z adresu przejętego podmiotu, który utrzymywał relacje biznesowe z celami ataków, treść każdego e-maila była inna – dostosowane do odbiorcy.

- Nowe zagrożenie zostało nazwane UNK_CraftyCamel (Proofpoint używa oznaczenia UNK_ dla nieznanych jeszcze zagrożeń).

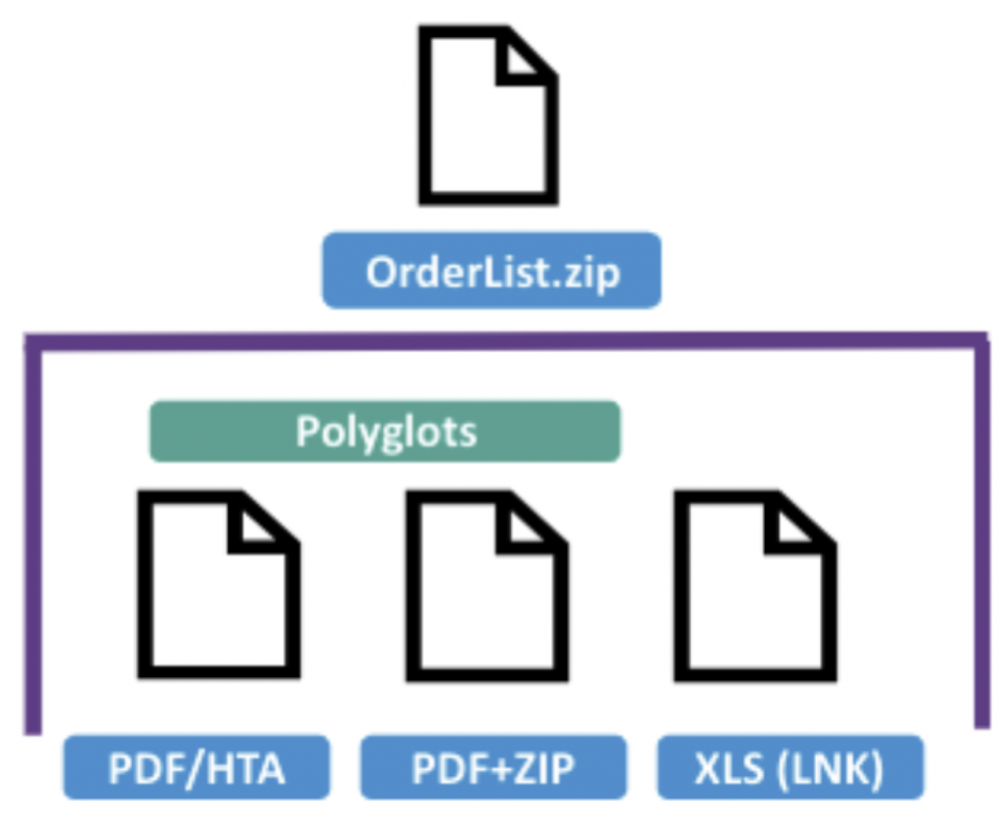

Kampania została zauważona po raz pierwszy jesienią 2024 roku, gdy cyberprzestępcy wykorzystali wcześniej skompromitowaną indyjską firmę elektroniczną INDIC Electronics do zaatakowania pięciu organizacji w ZEA za pomocą wiadomości e-mail zawierającej złośliwy plik zip. Wiadomość zawierała URL, który prowadził do kontrolowanej przez przestępców domeny indicelectronics[.]net, naśladującej prawdziwą stronę firmy. Po kliknięciu w link, ofiara była przekierowana do hxxps://indicelectronics[.]net/or/1/OrderList.zip, na której znajdowało się złośliwe archiwum OrderList.zip, zawierające plik XLS i dwa PDF-y.

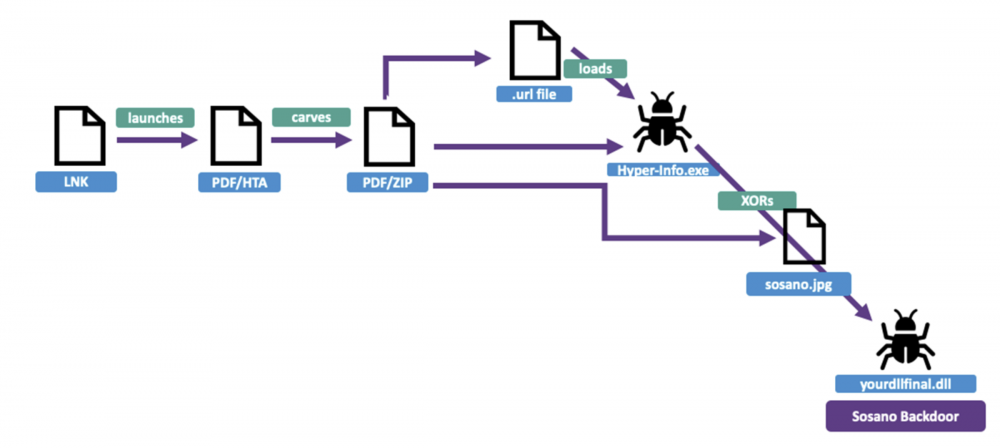

W trakcie badań Proofpoint wyszło, że plik XLS był w rzeczywistości plikiem LNK z podwójnym rozszerzeniem. Jeden z plików PDF był również tak naprawdę plikiem HTA (HTML Application), w czytniku PDF wyglądał jak normalny dokument, ale wykorzystany w innym kontekście (np. za pośrednictwem przeglądarki) mógł uruchomić złośliwą aplikację. Drugi z PDF-ów z kolei również nie był jedynie dokumentem, ale kolejnym archiwum ZIP.

Stwierdzono, że łańcuch ataku był wieloetapowy. Najpierw plik PDF okazał się w rzeczywistości skrótem (LNK) w systemie Windows. Skrót po uruchomieniu wywołuje narzędzie cmd.exe, które uruchamia plik mshta.exe (czyli narzędzie służące do wykonywania skryptów HTA). Dzięki temu narzędziu możliwe było “uruchomienie” plików PDF, które okazały się plikami HTA. Skrypt HTA działał tu jako mechanizm kontrolny.

W następnym kroku skrypt HTA zapisuje plik URL w rejestrze systemu Windows w celu zabezpieczenia na stałe swojej obecności w systemie (ang. persistance). URL zachowuje się jak program uruchamiający i ładuje plik wykonywalny Hyper-Info[.]exe, który wyszukuje plik o nazwie sosano.jpg w archiwum ZIP, wyodrębnionym z jednego z PDF-ów. Pomimo rozszerzenia JPG, nie mamy do czynienia z prawdziwym obrazkiem. Zawiera on natomiast zakodowane dane, które są odszyfrowywane prostą metodą XOR przy użyciu klucza „1234567890abcdef”. Szyfrowanie XOR jest metodą obfuskacji, umożliwiającą ukrycie złośliwego kodu.

Odszyfrowanie ujawnia bibliotekę DLL – backdoora, który został nazwany Sosano przez Proofpoint.

Backdoor Sosano jest zatem biblioteką DLL napisaną w języku Go o zaciemnionej (ang. bloated) strukturze, co oznacza, że zawiera niepotrzebny kod, biblioteki oraz dane, aby utrudnić późniejszą analizę, uniknąć wykrycia i zachować trwałość przy jednoczesnym zachowaniu minimalnej podstawowej funkcjonalności. Z tego powodu backdoor ma aż 12 MB i zawiera m.in. kilka nieużywanych bibliotek, jak: funkcje kryptograficzne i kompresji, narzędzia do rejestrowania i debugowania.

W rzeczywistości istotny jest tylko niewielki kawałek złośliwego kodu, który opiera się głównie na pakietach Golang: komunikacji HTTP do interakcji C2 (ang. Command and Control), operacji na plikach (dostęp do odczytu/zapisu) i zarządzania pamięcią.

Aby uniknąć wykrycia używa funkcji time_Now() do pobrania bieżącego czasu systemowego i math_rand_Intn() (generator liczb pseudolosowych), aby określić, na jak długo opóźnić swoje działanie. Dzięki losowemu opóźnieniu uruchomienia złośliwe oprogramowanie może uniknąć wykrycia w zautomatyzowanych piaskownicach (ang. sandbox), które często monitorują programy tylko przez krótki czas (np. 30-60 sekund).

Po zakończeniu procedury uśpienia Sosano próbuje połączyć się z serwerem C2, a jeśli połączenie się powiedzie to okresowo wysyła żądania HTTP GET i czeka na instrukcje z serwera C2. Jeśli C2 odpowie odpowiednim poleceniem to Sosano analizuje odpowiedź i wykonuje swoje komendy. Polecenia akceptowane to: sosano, yangom, monday, raian, lunna – wszystkie są niestandardowe i nie przypominają komend systemowych co ma utrudnić powierzchowną analizę. Backdoor Sosano może też pobrać i wykonać inny ładunek (ang. payload), mianowicie cc[.]exe, ale badacze Proofpoint nie uzyskali do niego dostępu.

Mimo tylu działań podjętych, by analiza i wykrycie było trudniejsze, Proofpoint zwraca uwagę, że jest wiele możliwości odkrycia zagrożenia. Przede wszystkim pliki LNK wykonywane z niedawno utworzonych lub rozpakowanych katalogów, plik URL uruchamiający plik poza przeglądarką internetową, plik wykonywalny uzyskujący dostęp do pliku JPG z katalogu użytkownika.

Cyberprzestępców sklasyfikowano jako nową grupę. Stwierdzono też, że u wcześniej obserwowanego adwersarza pod nazwą UNK_CraftyCamel występuje podobieństwo wskaźników TTP (techniki, taktyki, procedury) z powiązanymi z Iranem grupami APT: TA451 i TA455, a konkretniej nazywając: z IRGC (Islamic Revolutionary Guard Corps). Z TA451 dzieli tę grupę wykorzystywanie plików HTA w bardzo ukierunkowanych kampaniach w ZEA, a z TA455 łączy wykorzystanie tematu B2B w e-mailu phishingowym oraz atakowanie konkretnych firm związanych z lotnictwem. Jednak jak czytamy w raporcie, nie można jednoznacznie przypisać grupy UNK_CraftyCamel do żadnej z wymienionych grup. Wzorce ataków i infrastruktura są na tyle różne, że UNK_CraftyCamel jest obserwowane oddzielnie, a nie łączony z istniejącymi grupami.

Prawdopodobnie celem było szpiegostwo przemysłowe lub gromadzenie informacji wywiadowczych.

Po IoC odsyłamy bezpośrednio do raportu.

~fc