Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Aplikacja rekrutacyjna McDonald’s pozwalała na dostęp do danych innych aplikujących

TLDR:

- Sam Curry i Ian Carroll znaleźli panel administracyjny oraz odgadli poświadczenia do testowej organizacji na portalu mchire.com wykorzystywanym przez znaną sieć restauracji

- Po przejęciu kontroli nad procesem rekrutacji odnaleźli podatność klasy IDOR, która pozwoliła im na uzyskanie poufnych informacji na temat kandydatów obsługiwanych przez ten portal, łącznie z adresami oraz historią czatów z botem

Treść:

Coraz częściej firmy (zwłaszcza duże korporacje i sieci franczyz) ujednolicają proces rekrutacyjny przy pomocy webaplikacji, które najczęściej wspierane są przez boty oparte o duże modele językowe (LLMy). Dziś połowa Internetu “zachwyca” się podatnościami odkrytymi przez badaczy bezpieczeństwa, które pozwoliły zbadać interfejs administratora oraz uzyskać dostęp do danych aplikantów w popularnej sieci fastfoodów (restauracji?).

Globalną aplikacją wykorzystywaną do zatrudniania pracowników franczyz McDonalds jest webaplikacja mchire.com korzystająca z bota Olivia (swoją drogą, w Polsce najczęściej wykorzystywane jest inne rozwiązanie – praca.mcdonalds.pl).

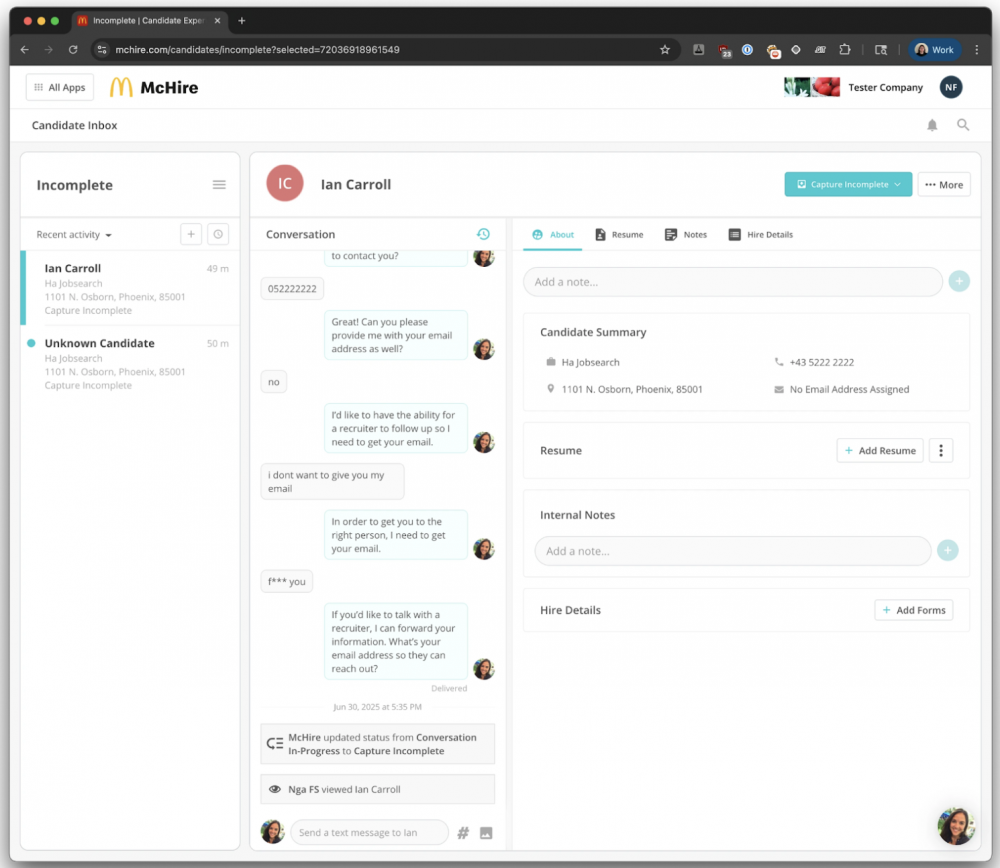

Olivia to bot, który upraszcza zarządzanie zatrudnieniem, zbierając potrzebne informacje o aplikacjach, zarządzając testami osobowościowymi etc. Został przygotowany przez firmę Paradox.ai. Jakiś czas temu, Ian Caroll oraz Sam Curry zaobserwowali, że proces naboru pracowników zaczyna się od wykonania kilku testów zarządzanych przez Olivię. Po tym czasie następuje etap manualny. Badacze próbowali uzyskać dodatkowe informacje przy pomocy popularnego ostatnio prompt injection, ale na szczęście bot operował tylko w zakresie dozwolonych akcji.

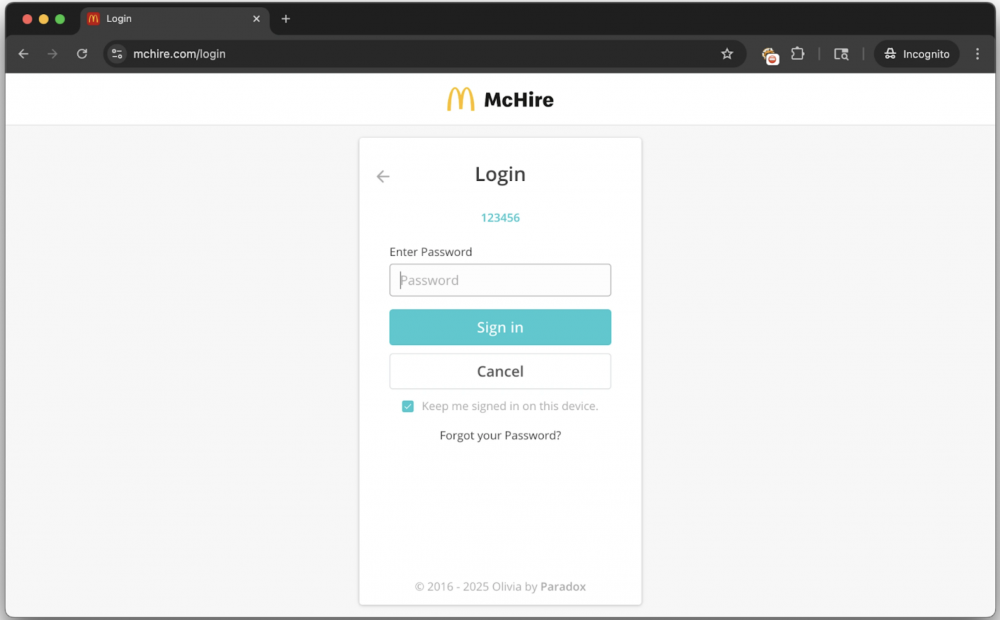

Udało się jednak namierzyć panel logowania, który co prawda korzystał z SSO, ale dawał też możliwość zalogowania przy pomocy loginu i hasła pracowników firmy Paradox.

Ku zdziwieniu badaczy, poświadczenia 123456:123456 dały im dostęp do wewnętrznego konta firmy, które zarządzało testową restauracją. Korzystając z możliwości dostępu, zbadali oni działanie tego interfejsu, odpowiadając na testowe ogłoszenie o pracę podpięte do konta, do którego mieli dostęp.

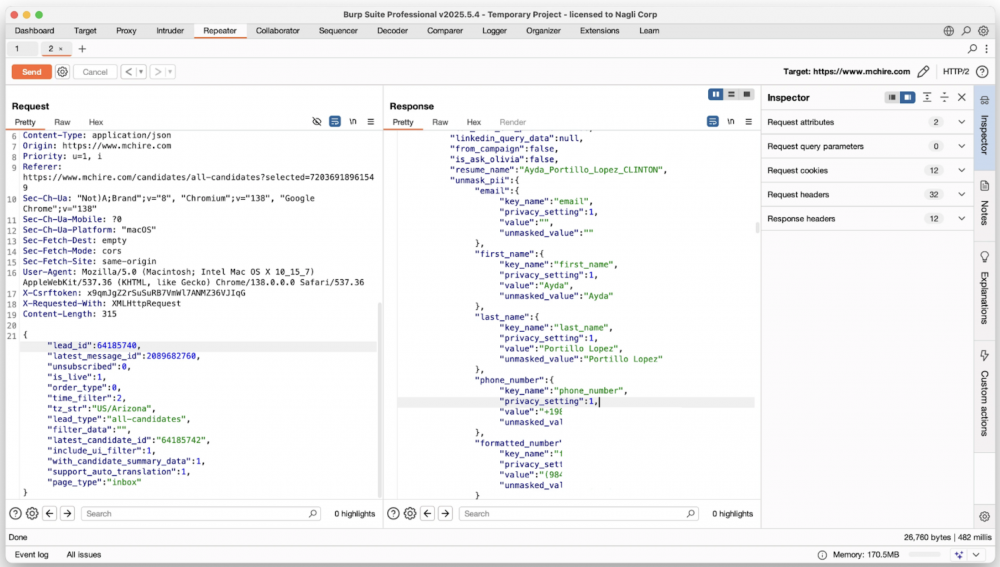

Śledząc zapytania realizowane w trakcie korzystania z aplikacji, testerzy odnaleźli ciekawe zapytanie do endpointu: PUT /api/lead/cem-xhr, które wykorzystywało parametr lead_id będący liczbą całkowitą. Zapytanie do tego endpointu miało służyć pobraniu informacji o kandydacie. Badacze spekulują, że może on obsługiwać zewnętrzny system, który określają mianem Customer/Candidate Experience Manager. W tym miejscu postąpili tak, jak zachowałby się każdy pentester – sprawdzili, czy liczba całkowita reprezentuje ich konkretną kandydaturę i co się stanie, gdy spróbują dokonać enumeracji podając kolejne numery w miejsce właściwego lead_id.

Aplikacja zaczęła zwracać dane takie jak adresy, emaile, numery telefonów, odpowiedzi na zadane pytania oraz… tokeny pozwalające zalogować się jako dany kandydat do profilu konsumenta – czyli “drugiej” strony portalu, wykorzystywanej właśnie przez kandydatów. Tam też uzyskali dostęp do historii czatów kandydata.

Przedstawione podatności są tak naprawdę trywialne, a ich skutki mogą być opłakane. Pracownicy firmy Paradox potraktowali zgłoszenie poważnie, a znalezione luki zostały załatane w mniej niż 24h, co potwierdzili badacze.

Na ten moment nie ma informacji o tym, jakoby dane Polaków zostały narażone na wyciek w tym incydencie. Jedno jest pewne – mimo swojej prostoty, błędy typu IDOR jeszcze nie raz doprowadzą do wycieku poufnych informacji. Mimo implementacji najnowszych technologii jak AI czy blockchain ;)

Badaczom jak zwykle gratulujemy ciekawego znaleziska.

~Black Hat Logan