Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Angażujące, aktualne i pełne pokazów praktycznych szkolenie cyberawareness od Sekuraka. Nie przegap -50% rabatu!

Masz dość słuchania nudnych pogadanek o cyber-bezpieczeństwie, z których niewiele wynika? Chciałbyś spędzić z nami 4 godziny, które upłyną szybko jak 5 minut? Chciałbyś nauczyć chronić się przed najczęstszymi cyberatakami? A może od razu po szkoleniu chciałbyś wdrożyć mechanizmy uodparniające Cię na ewentualne przyszłe ataki? Czytaj dalej :-)

Po dwóch latach ciągłego dopracowania oraz uaktualniania agendy szkolenia cyberawareness, które przeprowadziliśmy przeszło 100 grup zamkniętych, pierwszy raz udostępniamy Wam nasze pełne szkolenie w wersji otwartej (każdy może się zapisać!)

Dla kogo przeznaczone jest szkolenie?

Dla wszystkich osób nietechnicznych. Zapraszamy osoby prywatne, pracowników firm, pracowników administracji publicznej a także oraz studentów czy uczniów.

Nie wiesz nic o IT? Nie ma problemu – wszystko tłumaczymy prostym językiem dodatkowo ilustrując teorię licznymi pokazami na żywo.

W trakcie szkolenia pokazujemy tylko realne ataki / problemy bezpieczeństwa, które dotykają polskich internautów: relacje z pierwszej ręki od poszkodowanych, głośne doniesienia medialne, informacje przekazane od naszych czytelników, …

Warto podkreślić, że w naszych szkoleniach zamkniętych uczestniczyły również osoby techniczne, które doceniały możliwość uporządkowania sobie wiedzy, czy uświadomienia sobie: aaaa, to w taki sposób wygląda ten atak!

Co otrzymujesz w ramach uczestnictwa?

- Dostęp do samego szkolenia na żywo

- Dostęp do sesji Q&A po szkoleniu

- Dostęp do nagrania filmowego szkolenia – na rok

- Dostęp do skróconej wersji prezentacji – esencja wiedzy przekazanej w trakcie szkolenia

- Dostęp do zamkniętej grupy dyskusyjnej, gdzie będziesz mógł z innymi uczestnikami omówić bieżące problemy / zagrożenia

- Dostęp do dokumentu z podsumowaniem linków / przydatnych stron webowych prezentowanych w trakcie szkolenia

- Możliwość udziału w kilku konkursach (na szkoleniu rozdamy kilkanaście naszych kubków i t-shirtów)

- Dostęp do quizu po szkoleniu (możliwość utrwalenia swojej wiedzy – spokojnie nie wystawiamy żadnych ocen; test jest tylko dla Ciebie! :-)

- Certyfikat uczestnictwa

Pełna agenda szkolenia (4h, w tym przerwy)

Częste cyberataki na polskich internautów – oraz jak się przed nimi chronić?

Szkolenie zaczynamy od modułu, który najbardziej rozpala uczestników – czyli przegląd aktualnych cyberataków na polskich internautów. Pokażemy sposoby ataku, będzie oczywiście też mowa o praktycznych radach jak nie dać się oszukać / okraść oraz co robić jeśli już padliśmy ofiarą oszustwa.

Konkretnie:

a. Jak od opublikowanego w sieci zdjęcia może dojść do kradzieży tożsamości? (sklonowanie dowodu osobistego) Co przestępcy mogą z tym dalej zrobić? (podpowiedź: pożyczka, kredyt, czy nawet sprzedaż mieszkania ofiary).

Jak się przed tym chronić? Na co uważać?

b. Jak poprawnie cenzurować zdjęcia umieszczane w Internecie? Realne przykłady zdjęć które da(ło) się „odcenzurować” (facebook/instagram/umowy notarialne/dokumentacja firmowa…)

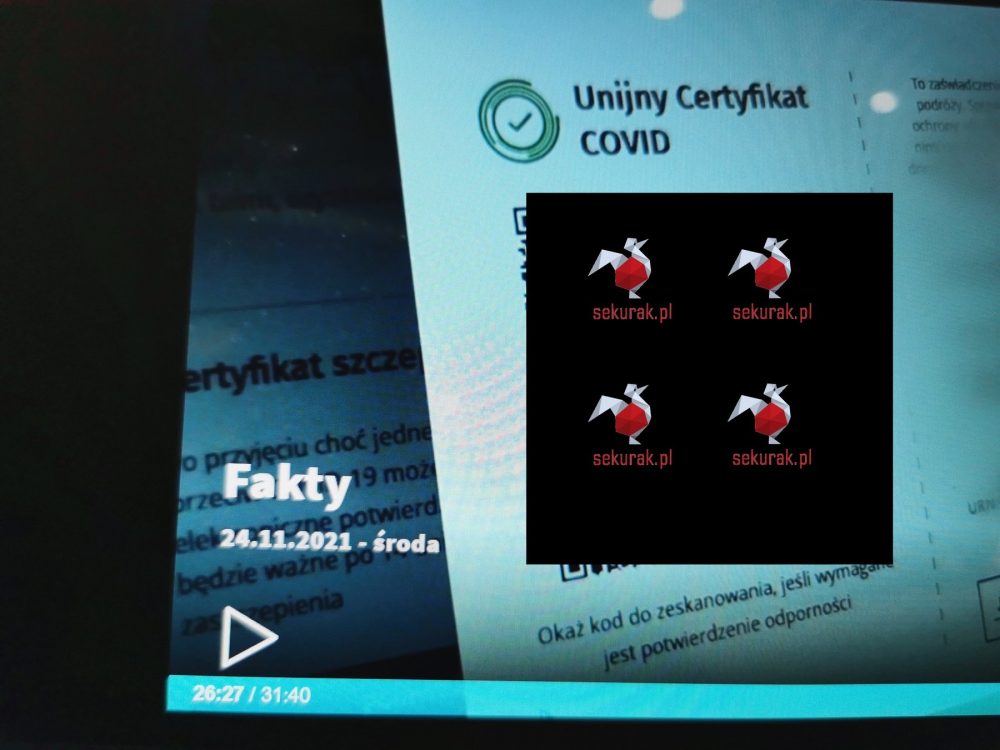

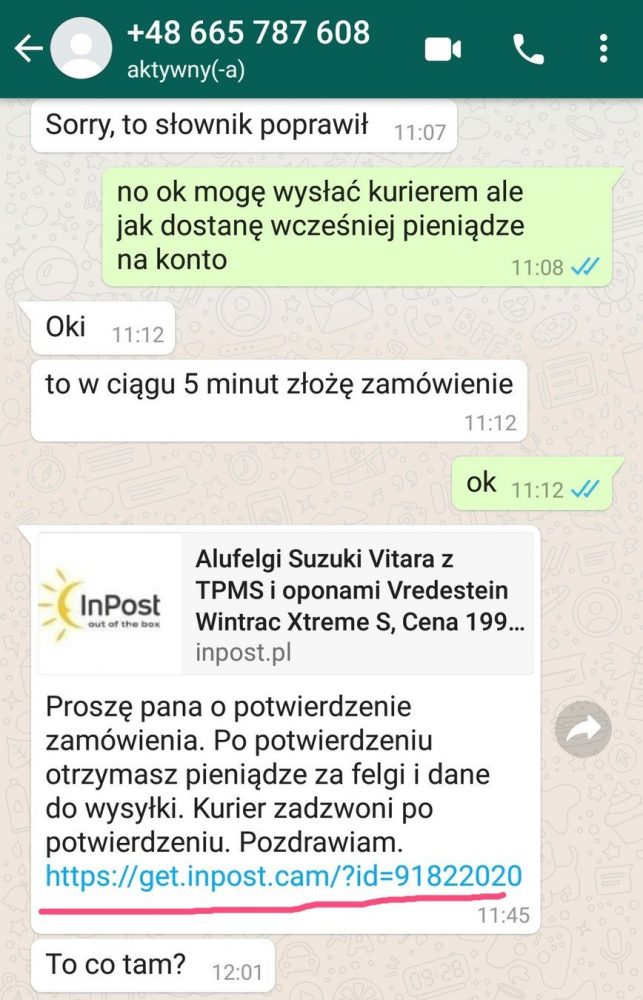

c. Ataki na OLX / Allegro lokalnie / inne podobne – jak rozpoznać? Gdzie zgłaszać? Na co uważać?

d. Dopłaty do paczek, dezynfekcje, „odcięcie prądu” czy „wypłata ubezpieczenia” za zagubioną paczkę. Jaki jest schemat działania? Czy samo kliknięcie linka zainfekuje mój telefon?

e. Przykład złośliwego pliku Microsoft Word. Pokaz na żywo w jaki sposób atakujący mogą dostać się na nasz komputer (dostęp do plików, dostęp do kamery/mikrofonu, haseł, poczty…)

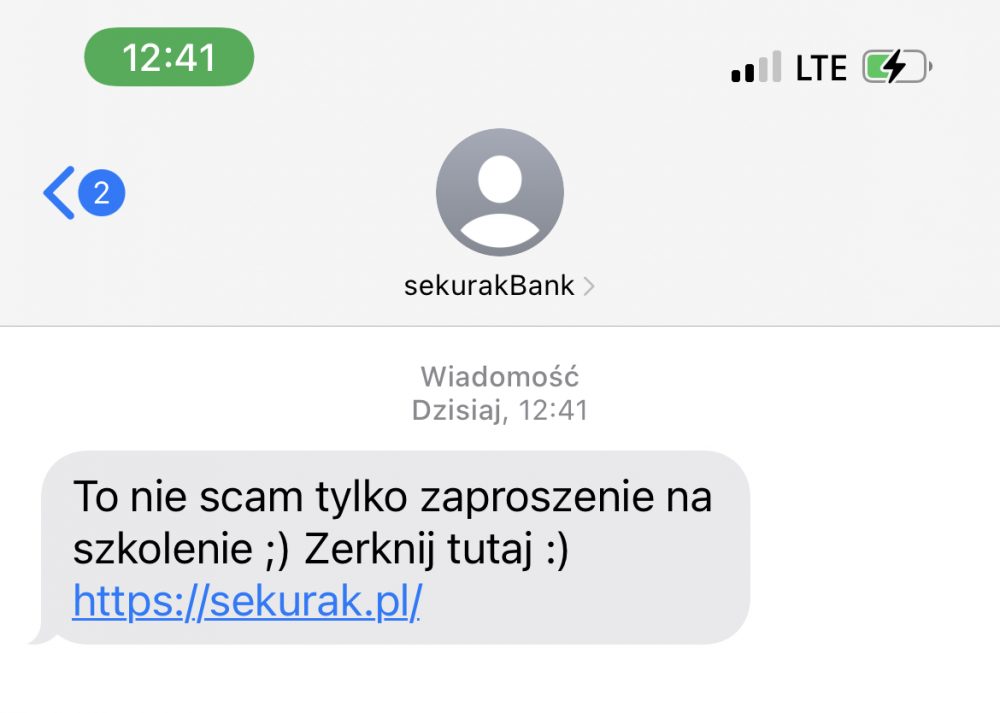

f. Ataki telefoniczne: podszywanie się pod „prezesa” / podszywanie się pod prawdziwe infolinie bankowe / fałszywe inwestycje/ ataki „na wnuczka” / SMSy podszywające się pod znane instytucje

g. Przykład polskiej firmy, która w wyniki przejęcia dostępu do poczty elektronicznej straciła zaczęła przelewać pieniądze na konto przestępców… Jak wykryć i zablokować taki atak?

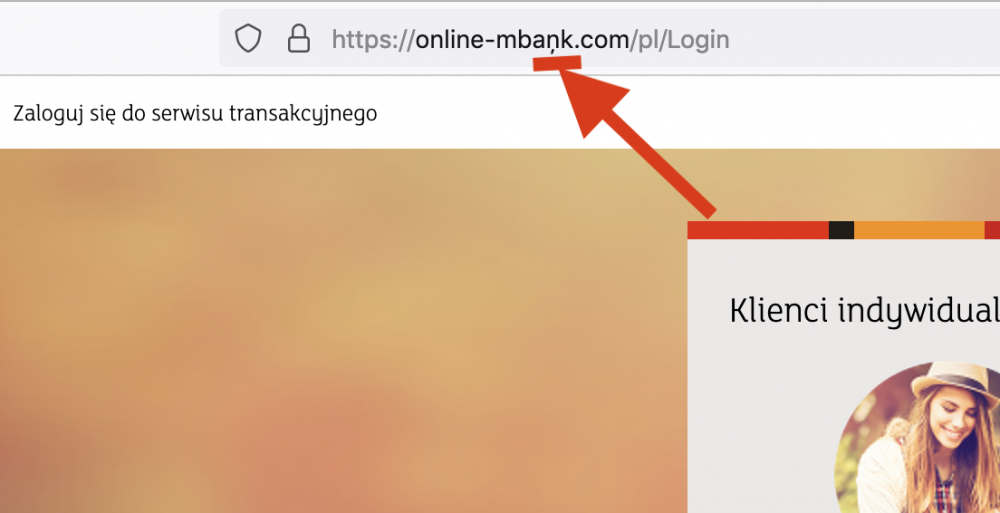

h. Jak w praktyce odróżnić prawdziwą stronę webową od „podejrzanej”? Czy kłódka w przeglądarce załatwia wszystko?

2. Miałem wyciek, co robić?

Kolejny gorący temat, który… dotknął chyba każdego. Jak dochodzi do wycieku? Na co uważać? Jakie są realne konsekwencje – to tematyka omawiana w tym module.

a. Jak sprawdzić czy moje wyciekły? Które dane wyciekły?

b. Co zrobić po stwierdzeniu wycieku?

c. Kilka realnych przykładów wycieków z Polski.

3. Hasła / managery haseł

Jeśli Twoje hasło kończy się znakiem wykrzyknika lub liczbą, ten moduł na pewno Cię zainteresuje. Czy warto regularnie zmieniać hasło? (odpowiedź nie jest oczywista :), jakie hasło jest odpowiednio silne? Jak przechowywać hasła?

W module pokażemy również jak dosłownie w kilka sekund można złamać bardzo wiele „zabezpieczonych” dokumentów, które wysyłają w Polsce duże instytucje.

a. Pokaz łamania haseł / pokaz łamania zabezpieczonych plików zip / pdf

b. Jakie hasło jest słabe a jakie silne? Prosta technika tworzenia silnych haseł

c. Dwuskładnikowe uwierzytelnienie – czyli prosty sposób, jak spowodować żeby Twoje konto (Facebook/poczta/…) było bezpieczne nawet gdy ktoś pozna Twoje hasło.

d. Pokaz na żywo używania managera haseł

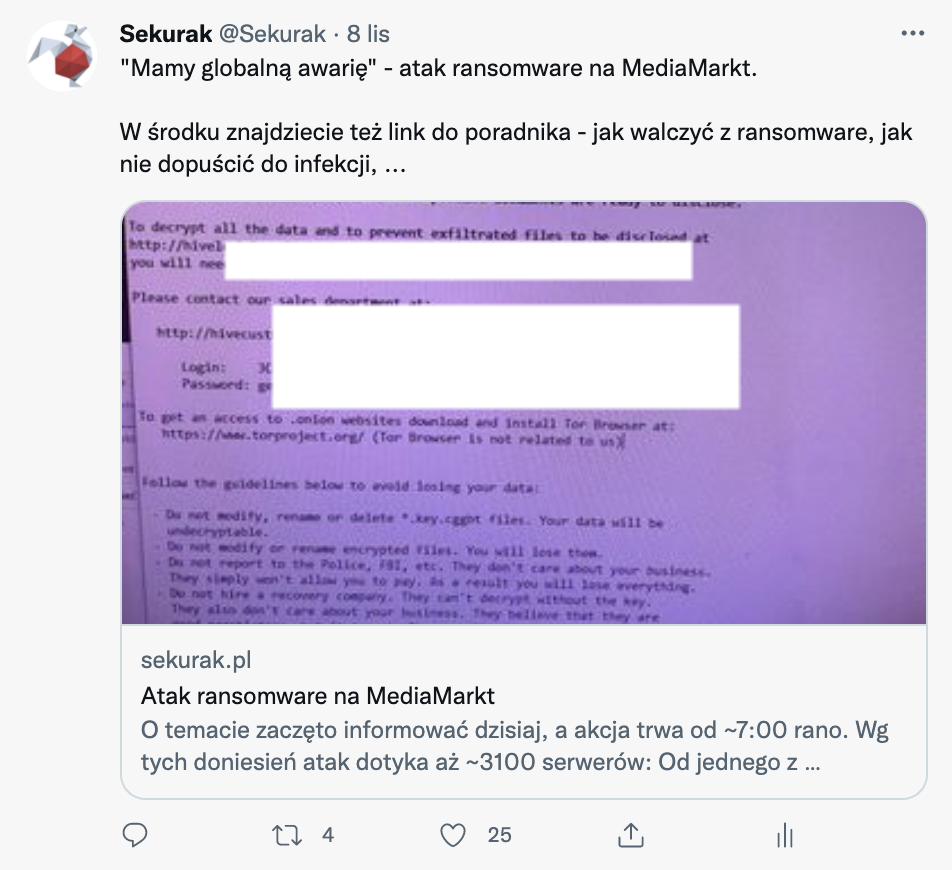

4. Jak ransomware dostaje się do firm? I jak temu zapobiec?

Temat najlepiej omówić na przykładzie konkretnych infekcji / zdarzeń – widać wtedy jak na tacy, jaki jest częsty pierwszy punkt wejścia ransomware do firmy. Zatem:

a. Przegląd przypadków z Polski i świata

b. Przegląd aktualnych trendów w ransomware

c. Czy antywirus zawsze ochroni przed infekcją?

d. Czy negocjować/płacić okup?

5. Bezpieczeństwo smartfonów

Czym tak naprawdę grozi infekcja smartfona? Czy obawiać się Pegasusa? Jak bezpiecznie oddawać telefon do serwisu (może przeglądają jakieś moje dane?!). Czy antywirus na smartfonie tylko zjada baterię (a może jest rzeczywiście przydatny)? Na te (oraz inne) pytania odpowiemy w trakcie modułu o bezpieczeństwu smartfonów:

a. To miała być tylko appka do śledzenia przesyłek! Czyli jak Flubot wykrada dane finansowe Polaków

b. Przejmowanie kontroli nad telefonem ofiary – jak się zabezpieczyć? Pokaz przejmowania kamery smartfona

c. Atak SIM swap – czyli jak ktoś może ukraść nasz numer (a następnie okraść konto bankowe) i jak temu zapobiec?

d. Podstawowe zasady bezpieczeństwa na smartfonie

5. Podstawy szyfrowania / bezpiecznego usuwania danych

a. Czy bez znajomości hasła da się dostać do komputera, który zgubiłeś?

b. Czy da się odzyskać dane ze „skasowanego” pendrive-a? (pokaz na żywo)

c. Jak trwale skasować pendrive / pojedynczy plik?

d. Jak bezpiecznie przenosić dane?

6. Jak skonfigurować bezpieczną, domową sieć WiFi?

Chyba każdy z nas ma w domu/mieszkaniu sieć WiFi. Ale jednocześnie bardzo wiele osób ma ją praktycznie niezabezpieczoną. W tej części pokażemy kilka prostych do wprowadzenia zasad, które mogą znacznie zwiększyć bezpieczeństwo domowej sieci bezprzewodowej:

a. Czym grozi podłączanie się do sieci otwartych?

b. Podstawy bezpiecznej konfiguracji domowego urządzenia do WiFi (access pointa)

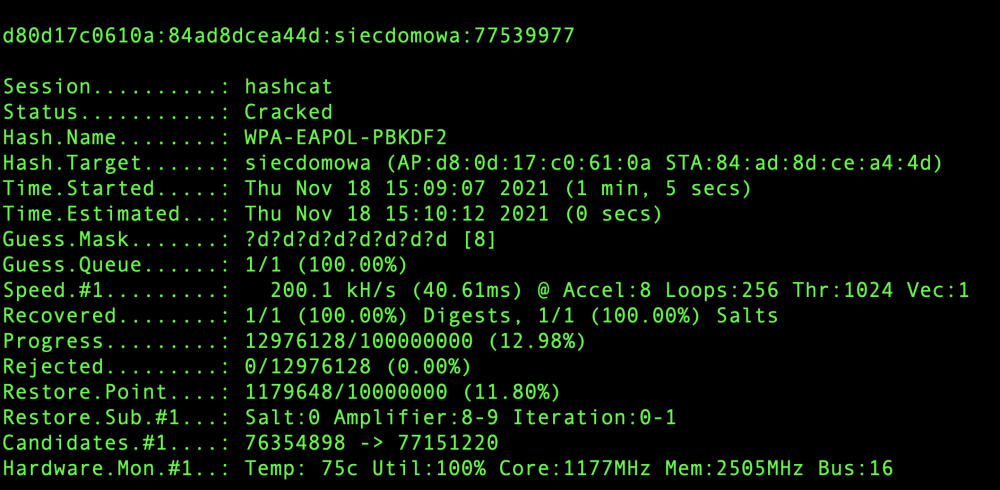

c. Czy Twoje hasło do WiFi jest bezpieczne? Pokaz łamania przykładowego hasła (naszego :).

d. Jak atakujący mogą skanować okoliczne sieci WiFi?

Jak widać poniżej, wiedza przekazywana w module sprawdza się w praktyce, a niektórzy wprowadzają ją w życie bezpośrednio po szkoleniu:

FAQ

Pytanie: czy szkolenie przeznaczone jest dla osób nietechnicznych?

Odpowiedź: zdecydowanie tak!

Pytanie: nie odpowiada mi termin – czy dostanę nagranie?

Odpowiedź: tak

Pytanie: Czy mogę zapisać więcej pracowników z mojej firmy?

Odpowiedź: jak najbardziej zapraszamy

Pytanie: Agenda wygląda bardzo dobrze, ale czy moglibyście zrobić tego typu dedykowane szkolenie w naszej firmie?

Odpowiedź: Tak, prosimy o kontakt na szkolenia@securitum.pl

Pytanie: czy mogę zapłacić na podstawie faktury pro-forma?

Tak: prosimy o kontakt na szkolenia@securitum.pl

Przykładowe opinie uczestników

Skomplikowane sprawy dla osób nietechnicznych wytłumaczone prostym, obrazowym językiem.

Przystępnie przekazana wiedza, jasnym i zrozumiałym językiem tłumaczone techniczne strony. Świetna robota!

Dobrze opowiedziane, [super] kontakt ze słuchaczami, proste przejrzyste

Podobało mi się, tak zachęcę innych podsyłając im ten link na FB. Podobała mi się prostota i mnogość przykładów.

Znakomicie poprowadzone szkolenie, bardzo kompetentny prelegent.

Bardzo dobrze, interesujący sposób prezentacji, ponadprzeciętna interakcja.

Prowadzący szkolenie:

Michał Sajdak, założyciel sekuraka oraz Securitum, posiadacz certyfikatów branżowych CISSP, CEH (Certified Ethical Hacker), CTT+.

Posiada na koncie kilkadziesiąt wystąpień na konferencjach branżowych; w trakcie wielu otrzymywał od publiczności najwyższą ocenę za jakość merytoryczną czy styl prezentacji. Od przeszło 10 lat prowadzi szkolenia dotykające różnych obszarów bezpieczeństwa IT, przeszkolił w swojej karierze tysiące osób w Polsce oraz za granicą.

Zagorzały zwolennik formuły szkoleniowej 'live demo’, która mimo większej dawki stresu u prowadzącego, zapewnia kursantom emocje oraz lepszą akumulację przekazywanej wiedzy :-)