Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Amerykańska poczta dziurawa jak szwajcarski ser. Przez API można było czytać / zmieniać dane 60 milionów użytkowników

Opis małej afery tutaj. Ciekawym jest fakt, że badacz poinformował USPS o problemie przeszło rok temu, ale nie doczekał się odpowiedzi. Poszedł więc do Briana Krebsa, który rozkręcił aferę.

W API mieliśmy względnie klasyczne błędy autoryzacyjne, umożliwiające na dostęp do danych innych klientów:

In addition to exposing near real-time data about packages and mail being sent by USPS commercial customers, the flaw let any logged-in usps.com user query the system for account details belonging to any other users, such as email address, username, user ID, account number, street address, phone number, authorized users, mailing campaign data and other information.

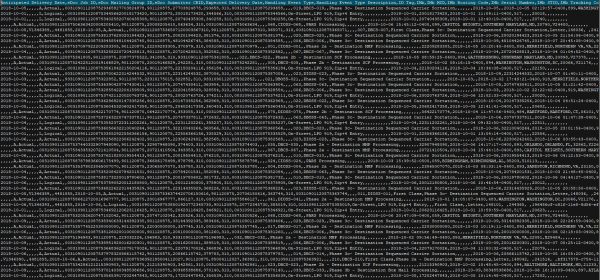

A żeby było ciekawiej część metod API umożliwiała podanie pewnych parametrów w wersji wildcard – więc hurtem można było otrzymać pełne paczki danych:

USPS w odpowiedzi na doniesienia Krebsa wydał oświadczenie gdzie pisze m.in.:

Any information suggesting criminals have tried to exploit potential vulnerabilities in our network is taken very seriously.

Więc około roczne ignorowanie problemu to teraz podejście ‘taken very seriously’. Smaczku dodaje jeszcze fakt, że system przeszedł audyt. Zatem procedury zostały dopełnione, pacjent zmarł.

–ms

pytanie zasadnicze, ile zarabia tamtejsze IT? jak mało to nawet nie ma o czym gadać..

Sprawdzono papierki, odpalono skanery (HP i Nessus), wyszło trochę danych które zebrano kilkoma narzędziami i po audycie.

Bezpieczeństwo teoretyczne.

Hmm, ciekawe jakim cudem przeszli audyt?

W procedurach było wszystko OK. To jak w RODO – procedury grają, więc wszystko jest bezpiecznie… oh wait… :P