Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Aktualizacja CrowdStrike powoduje poważne problemy w bankach, operatorach płatności, telkomach, mediach czy na lotniskach. Windows wyświetla niebieski ekran śmierci.

W Internecie od rana pojawiają się raporty o olbrzymiej awarii spowodowanej ostatnią aktualizacją CrowdStrike. Użytkownicy reddita donoszą nawet o dziesiątkach tysięcy komputerów niezdatnych do pracy – maszyny wpadają w BSOD (Blue Screen Of Death) informując o problemie w sterowniku csagent.sys. Problemem dotknięte są firmy z praktycznie każdej branży – m.in. banki, operatorzy płatności, media, telekomy, linie lotnicze.

Póki co niewiele wiadomo o przyczynach samej awarii poza tym, że spowodowana jest aktualizacją modułu Falcon Sensor. Falcon Sensor to oprogramowanie służące do zabezpieczania hostów przed atakami. Łączy w sobie cechy EDR’a (Endpoint Detection and Response) oraz antywirusa. Jest dostarczane przez amerykańską firmę CrowdStrike.

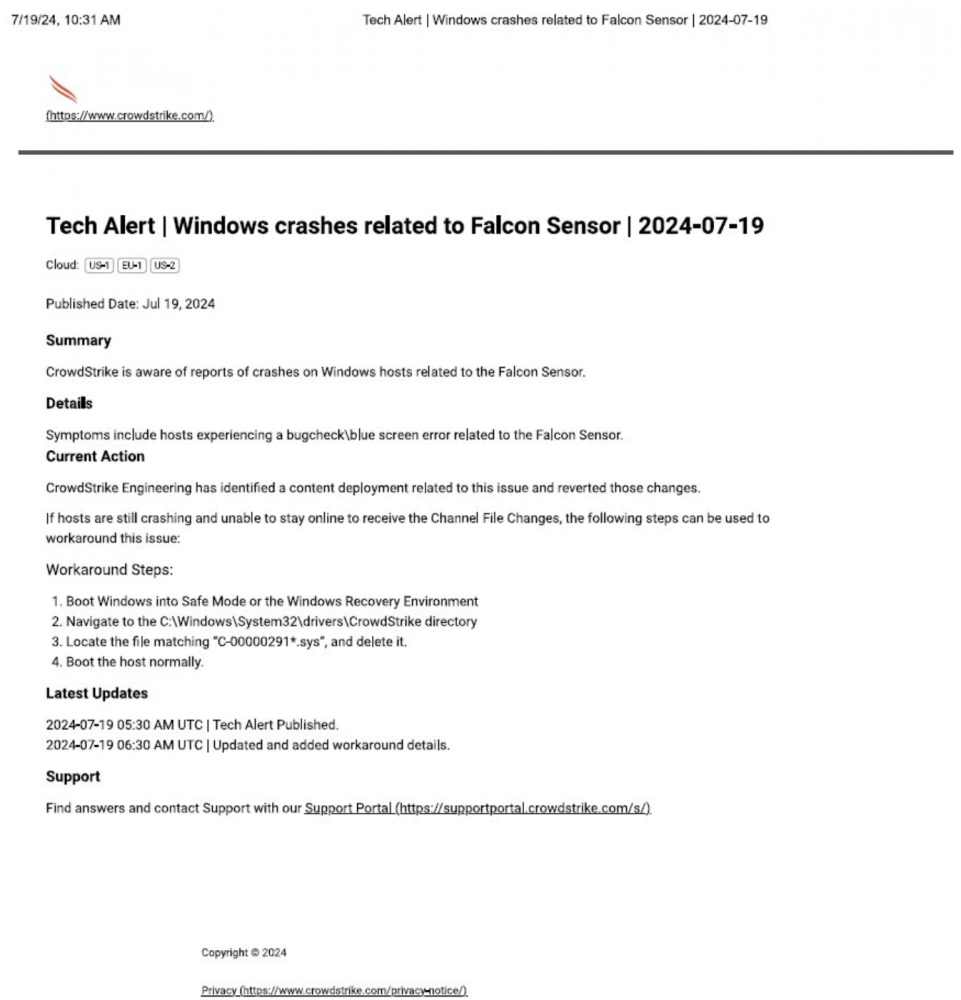

Sugerowane obejście problemu zostało potwierdzone na portalu wsparcia technicznego CrowdStrike dostępnego po zalogowaniu, jednak zostało też opublikowane jako ogólnodostępne w wątku na platformie Reddit:

- Uruchomić komputer w trybie awaryjnym.

- Przejść do

C:\Windows\System32\drivers\CrowdStrike. - Znaleźć plik pasujący nazwą do schematu “

C-00000291*.sys” i usunąć go. - Zrestartować komputer.

Drugim sugerowanym obejściem jest zmiana nazwy całego katalogu C:\Windows\System32\drivers\CrowdStrike.

Będziemy Was informować na bieżąco o aktualizacjach.

~ms, zygzak, fc, pr, tt

To juz kolejna wtopa CrowdStrike’a w ciagu ostatnich 6 miesiecy.

Cos kolo marca uaktualniony falcon sensor powodowal nadmierna konsumpcje ramu (memory leak?). Ale to co teraz to juz srogi fuckup.

Bardzo ciekawy przekaz informacji – wszędzie trąbią o awarii Microsoftu (każdy to rozumie, że MS zawinił) a tymczasem awarie spowodowało oprogramowanie CrowdStrike na systemach MS.

Każdy wie że MS nie jest winny. Ale smród pozostał

Wybaczcie, nie znam źródła ale…

While the recovery steps shared previously are still viable paths, some customers are seeing success with a reboot of their EC2 instance. CrowdStrike have deployed an update that will replace the “*.sys” file during a reboot with no need to Safe Mode or the detachment of the root volume.

While we work to recover affected instances, a reboot may provide immediate recovery.

“Falcon Sensor to oprogramowanie służące do zabezpieczania hostów przed atakami” no to zabezpiecza na amen :D

Nie wszystkie windowsy mają ten problem, czy wiadomo które?

Mając stacje robocze z BitLockerem można sobie usuwać ;) W sumie to oznacza, że trzeba fizycznie dostać się do każdej stacji i ręcznie to prostować. Powodzenia przy np. 10k zarażonych stacji w iluś oddziałach ;)

Od początku ta firma nie wzbudza mojego zaufania – wyskoczyli praktycznie znikąd parę lat temu. Fajnie byłoby, gdyby ktoś w temacie przyjrzał się bliżej historii tej firmy i rozwiązaniom, które oferują, zwłaszcza skuteczności. Np. AV nie potrafiący skanować archiwów ZIP, czy skryptów VBS to jest jednak dość egzotyczna sytuacja. Albo wsadzam pendrive, na nim plików pod korek, a tu komunikat – nie znaleziono żadnego typu pliku do skanowania :) Czasami to się wręcz zastanawiam, czy to nie program z serii generowania losowego obciążenia na procku, że niby coś robi :) Ale nie mam jak sprawdzić, może w międzyczasie uratował mnie milion razy… Ale nie mogę znaleźć za bardzo takiego obiektywnego, solidnego testu całego Falcona. Ktoś coś?

Teoretycznie można ten kodzik do uruchomienia systemu bez pinu bitlockera bardzo … długo … i … powoli dyktować, albo jakoś poufnie przesłać, ale przedłuża to nieco cały proces.

Pewnie Falcon wymusza restart systemu operacyjnego po swojej aktualizacji i wszyscy oberwali prawie jednocześnie. Nawet dużo mniej istotne oprogramowanie wypuszcza aktualizację falami, więc jest czas reagować na masowe uszkodzenia, zanim wszytkim się popsuje.

Ten produkt to nie jest AV, tylko EDR. Działa behawioralnie i nic nie ma skanować, tylko czekać aż zostanie uruchomione.

A co do testu skuteczności, sprawdź sobie MITRE ATT&CK® Evaluations.

I nawet bym był gotów przyznać Ci rację, gdyby nie to, że:

– oferuje opcję skanowania plików z menu kontekstowego – jeśli nie działa, a jeszcze nie widziałem, żeby coś chciał łaskawie skanować, to po co opcja? Działanie tego zresztą też jest egzotyczne – skasowanie nie pokazuje nic poza toastem, a na koniec trzeba sobie wejść w wyniki z menu kontekstowego Pulpitu, które otwiera okno terminala (mistrzowski UX dla end-usera), w którym i tak zwykle jest, że fajnie, że chcę sobie coś przeskanować, ale ten typ pliku nie jest obsługiwany :)

– podpinając pendrive czyta wszystkie pliki kolejno, blokując np. odpinanie (też słabe). No najwyżej jeśli te pliki następnie wysyła do centrali, bo żeby cokolwiek znalazł, to jeszcze mi się nie zdarzyło :D Mając pecha i podpinając duży pendrive ze sporą ilością plików, można zapomnieć o bezpiecznym wypięciu na kolejne 10-15 minut. No i jeśli nie AV, to co on tam chce? Powinien poczekać aż uruchomię VIRUS.EXE :)

Działanie, przynajmniej tej części Falcona jest jak dla mnie co najmniej zastanawiające i ciekawi jak wobec tego działają inne moduły. Chociaż pewnie dzisiejszy sukces ochrony stacji roboczych (stacja robocza będzie super-bezpieczna, jeśli się w ogóle nie uruchomi!) daje odpowiedź ;)

PS: I jeszcze co do przypadków z pola CS – mam fajne foto jak csagent.sys zżera cały rdzeń CPU – analizowałem parę miesięcy temu xperf dlaczego komp lata jak mucha w smole i proces “System” robi stałą okupację 13% proca – okazało się, że csagent.sys jest podpięty pod ntoskrnel.exe i tak sobie wymyślił, że dziś będzie używał 100% komputera, żeby się czasami nie op**rdalał :)

Ale OK, rzeczywiście dobre źródło z MITRE ATT&CK® Evaluations, za to dziękuję. Mam nadzieję, że chociaż uczestniczący nie znają pełnego przebiegu testów, aby się pod nie nie optymalizować jak to bywa z benchmarkami…

Sory ale nie masz kompletnie pojęcia o czym piszesz

Z miesiąc temu taki problem był z redhatem 9 po podbiciu kernela z 9.3 do 9.4 maszyna dostawała kernel panic. Na szczęście wystarczyło się cofnąć na 9.3 i było spoko. Tutaj poszaleli już na maxa

tu pewnie przypał o którym piszesz: https://access.redhat.com/solutions/7068083

Crowdstrike zaleca aby na hostach dzialal sensor w wersji N-1 i taka jest tez domyslna konfiguracja polityki uaktualniania sensorow. Aby crowdstrike zaciagnal update do najnowszej wersji i spowodowal wysypke nalezalo sie wiec postarac – stworzyc manualnie nowa polityke aktualizacji sensorow dla windows boxow, dodac do niej hosty i wpuscic ja na proda. Reasumujac – czasami warto poczytac dokumentacje i posluchac co mowia TAM na na callach. Dziekuje za uwage.

Chyba nie chcesz nam tu powiedzieć, że tak wiele instytucji jednocześnie wpadło na ten sam pomysł, aby nadpisać domyślną politykę bezpieczeństwa aktualizacji inną? ;)

Są trzy opcje:

– albo N-1 to nie była domyślna polityka (lub nie od początku i deploymenty różnią się w zależności od tego kto kiedy w to wszedł)

– albo to była jednak już aktualizacja N-1

– albo owa polityka nie działa

To nie była aktualizacja sensora, lecz “content update”, który każdy sensor zaciąga kilka razy dziennie i żadne ustawienia w konsoli administracyjnej nie mają na to wpływu.

Dziękuję za uwagę.

Po dzisiejszym dniu firma zmienia nazwę na CrowdStroke?

Jest na świecie osoba , której jest to całkowita wina i ta osoba o tym wie. Chciałbym się dowiedzieć co ona teraz czuje i co robi ? :)

Nie, nie jest to wina jednej osoby. Ktos stworzyl kod, ktos go klepnal i poslal na proda – to po stronie Crowdstrike. Jesli chodzi o dotknietych fakapem klientow to tez sa sami sobie winni. Najnowsza wersja sensora nie jest rekomendowana do szerokiego deploya. Domyslna konfiguracja aktualizacji (i zarazem rekomendowana) to update do wersji N-1, i w przypadku takiej konfiguracji nic sie nie wysypuje. Winnych wiec jest wielu, ale dla uproszczenia caly swiat i tak nie do konca slusznie obwinia Crowdstrike.

Wikipedia : “CrowdStrike … Zapewnia ochronę obciążeń w chmurze i bezpieczeństwo punktów końcowych, analizę zagrożeń i usługi reagowania na cyberataki.” :-)