Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Dziurawe cyfrowe ramki na zdjęcia – szereg poważnych luk bezpieczeństwa w popularnych urządzeniach

Doniesienia na temat problemów z bezpieczeństwem w świecie IoT znajdują się już w naszym stałym repertuarze, jednak opleceni coraz gęstszą siecią sprzętu zaliczanego do tej grupy często nie zdajemy sobie sprawy skąd czyhają kolejne zagrożenia. Tym razem pochylimy się nad raportem zespołu Quokka. Badacze wzięli na warsztat popularne cyfrowe ramki do zdjęć. Okazuje się, że kupując taki sprzęt, otrzymujemy nowe urządzenie łączące się z internetem bazujące na niewspieranym od dawna Androidzie 6. Czy może być gorzej? Oczywiście. Dlatego zapraszamy do lektury tego artykułu.

TLDR:

– W urządzeniach sprzedawanych pod różnymi markami korzystającymi z systemu Uhale OS badacze wykryli szereg poważnych luk bezpieczeństwa, a także automatyczne pobieranie złośliwego oprogramowania z serwerów zlokalizowanych w Chinach.

– Pozornie nieistotne z punktu widzenia dbałości o bezpieczeństwo ramki na zdjęcia mogą stanowić łatwą w użyciu bramę do infiltracji naszej sieci.

– W ramach polityki odpowiedzialnego zgłaszania podatności, badacze podjęli wiele bezskutecznych prób kontaktu z producentem.

Nawiązując do legendarnej prelekcji Gynvaela Coldwinda można by ironicznie powiedzieć, że producent zafundował badaczom prawdziwego CTF-a. Niestety, flagami okazały się kolejne znajdowane podatności i hashe realnych próbek złośliwego oprogramowania pobieranego z serwerów zlokalizowanych w Chinach.

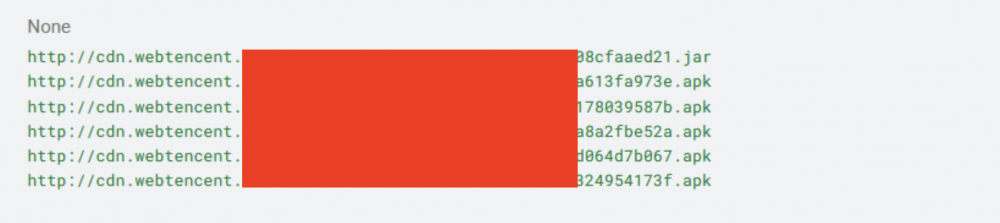

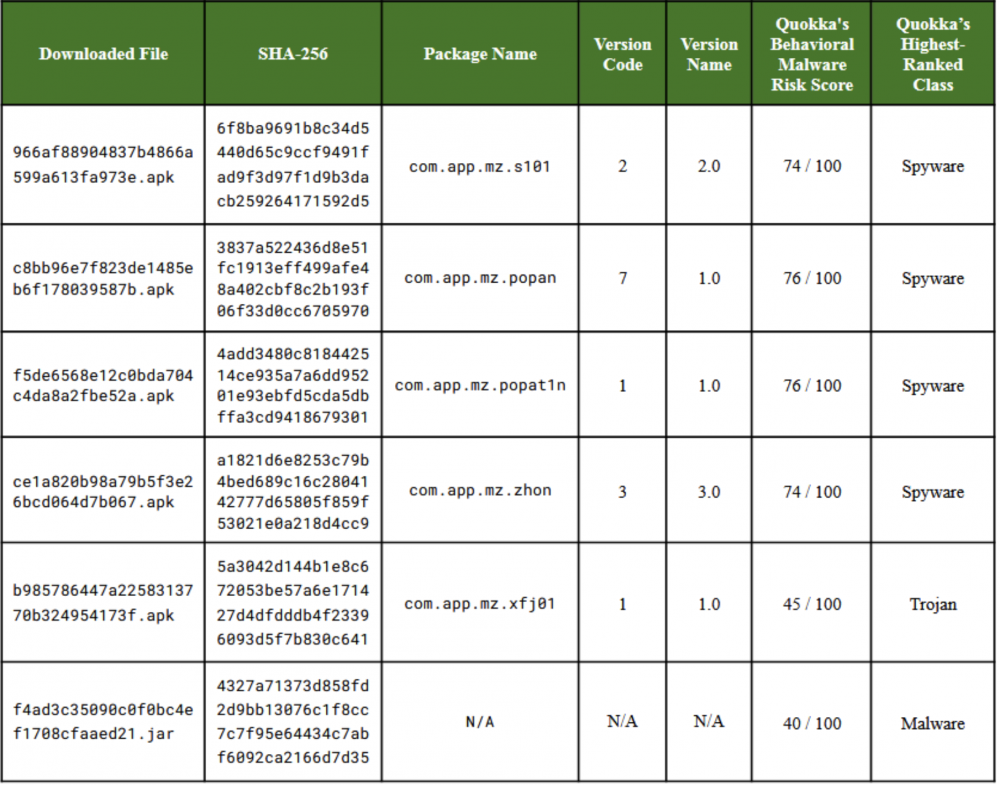

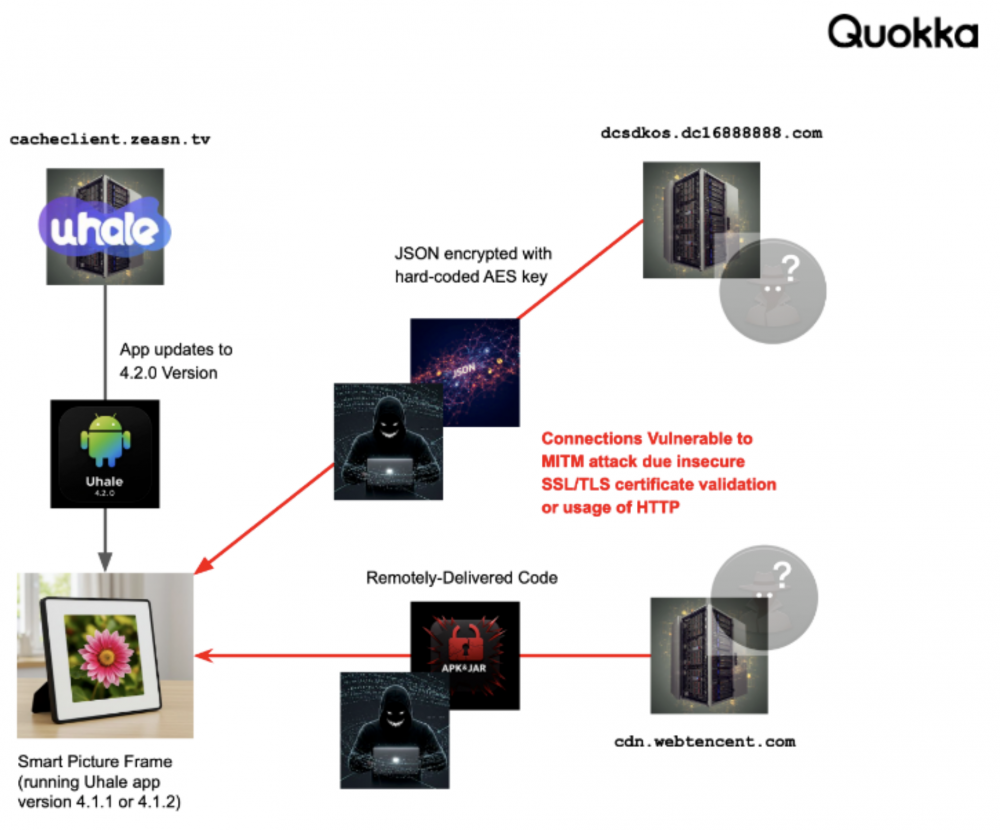

Każda taka historia zaczyna się od zakupu urządzenia. Po uruchomieniu możemy zobaczyć tajemniczy Uhale OS. Jest to alternatywna wersja Androida, nie posiadająca certyfikatu Google Play Protect i bazująca na niewspieranym od Androidzie 6, jak sygnalizuje zespół Quokka. System jako główny interfejs wykorzystuje aplikację Uhale. Ta preinstalowa na opisywanych urządzeniach aplikacja wykazuje pewne różnice w stosunku do tej, która jest dostępna w Sklepie Play. Nazwa pakietu tej pierwszej, to com.zeasn.technical.phone.frames, tymczasem pakiet serwowany w pudełkach sprzedawanych przez, to com.zeasn.frame. Uruchomienie ramki automatycznie inicjuje aktualizację do wersji 4.2.0. Po ponownym uruchomieniu zostają wysłane żądania POST na adres URL hxxps://dcsdkos.dc16888888.com/sdkbin, serwer w odpowiedzi wysyła zaszyfrowanie treści JSON. Następnie za pośrednictwem żądań GET zostaje pobranych sześć plików, które przez zespół Quokka zostały zidentyfikowane jako złośliwe oprogramowanie.

Pobrane próbki zostały wysłane do VirusTotal. Badacze zwracają uwagę, że podczas testów były oznaczane jedynie przez cztery silniki antywirusowe. Dodatkowo etykiety były niespójne i wysoce heurystyczne. Silnik wykrywania złośliwego oprogramowania Quokka oznaczył te próbki jako oprogramowanie szpiegujące.

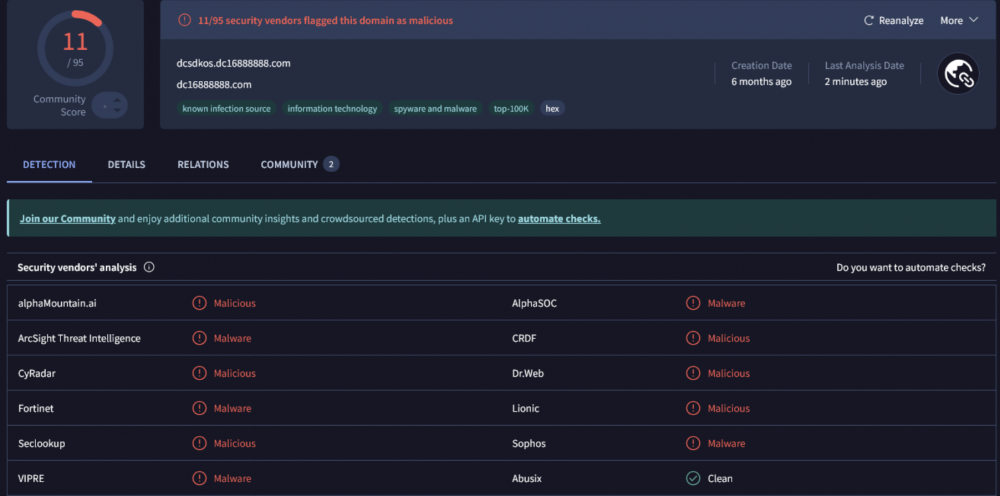

Podobnie za szkodliwy uznawany jest adres dcsdkos[.]dc16888888[.]com. Dane rejestrującego wskazują na prowincję Zhejiang w Chinach (szczegóły w załączniku B do raportu).

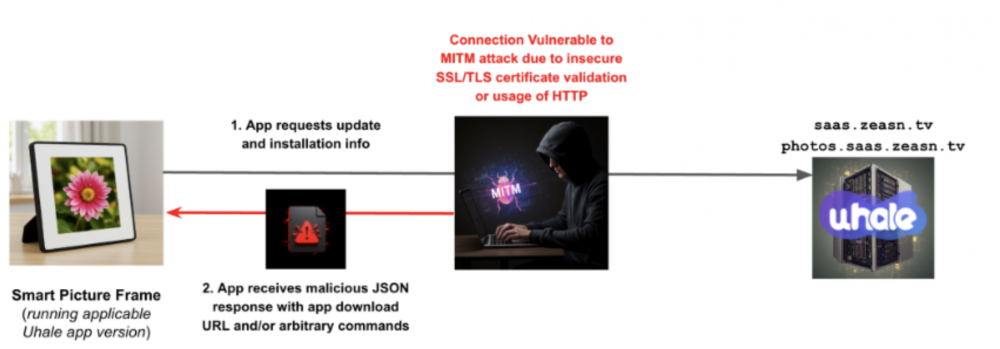

Podczas analizy ujawniono także powiązania z botnetem Vo1d. Z doniesień dostępnych w sieci wynika, że botnet ten odpowiada za zainfekowanie 1,6 miliona urządzeń z systemem Android TV na całym świecie. Z informacji opublikowanych przez Xlab wynika, że odkryte zachowania kojarzone są z nowoodkrytą rodziną złośliwego oprogramowania Mzmess. Usługa o nazwie com.zeasn.frame/com.zeasn.cook.CookService regularnie wysyła żądania do hxxps://dcsdkos.dc16888888.com/ o pliki JAR i APK. Treści JSON wysyłanie w odpowiedzi na te żądania są szyfrowane przy użyciu zahardkodowanego klucza AES. Co gorsza, zastosowanie niebezpiecznego TrustManagera umożliwia potencjalnemu atakującemu przeprowadzenie ataku MITM i wstrzyknięcie swoich zaszyfrowanych odpowiedzi JSON.

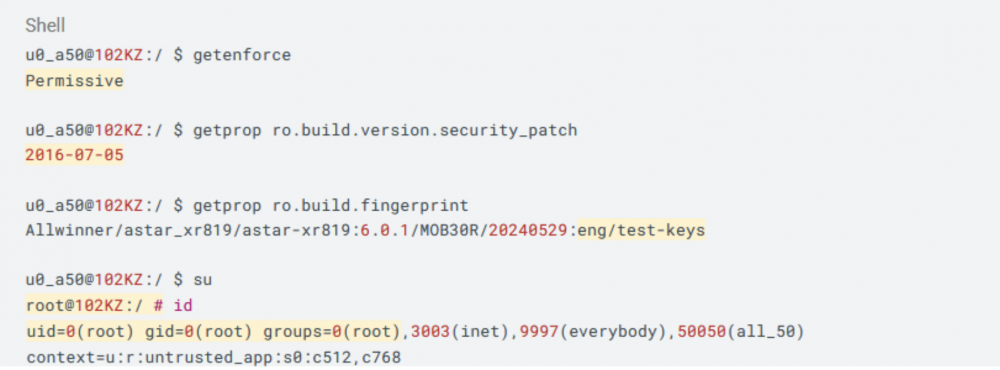

Pobrany w ten sposób plik DEX (podstawiony przez atakujący w wyniku ataku MITM) jest wykonywany ze współdzielonym przez system UID, co sprawia, że plik uruchamiany jest z takimi samymi uprawnieniami. Wszystko to w połączeniu z wyłączonym SELinuksem i zainstalowanym już su w systemach badanych ramek umożliwiło wykonywanie dowolnych poleceń z uprawnieniami konta root. Zespół Quokka zwraca uwagę, że może to prowadzić do poważnego naruszenia prywatności i choć zazwyczaj wykorzystanie tego typu luki nie prowadzi do trwałej infekcji (w Androidzie malware zazwyczaj nie jest w stanie przetrwać restartu urządzenia), to w tym przypadku jest inaczej. Złośliwy plik DEX zostanie automatycznie uruchomiony po zakończeniu procesu rozruchu urządzenia. Nie wymaga to żadnych dodatkowych działań ze strony atakującego. W raporcie oceniono, że podatność może prowadzić do nieautoryzowanego dostępu do prywatnych zdjęć lub prowadzić działania szpiegowskie, wykorzystywać zainfekowane urządzenia do ataków i potencjalnie narażać inne urządzenia w sieci, uczynić urządzenie częścią botnetu lub uniemożliwić jego uruchomienie. Zgodnie ze wzorcem CVSS 4.0 podatność oceniono na 9.4 (CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N). Opisywane problemy otrzymały odpowiednio identyfikatory CVE-2025-58392 i CVE-2025-58397.

Opisany problem, to niejedyny problem bezpieczeństwa trapiący te domowe gadżety. Aplikacja Uhale w wersjach 3.7.3 i 4.0.3 nie ma walidacji danych wejściowych. Co 24 godziny sprawdza dostępność aktualizacji wysyłając żądania HTTPS. Gdy aktualizacja jest dostępna, aplikacja oczekuje odpowiedzi JSON zawierającej adres URL z plikiem APK. Plik podpisany jest sumą kontrolną MD5, co w szczególności w połączeniu ze sposobem przechowywania certyfikatu (certyfikat jest zahardkorowany w pliku APK), a także znanymi słabościami algorytmu MD5 czyni to zabezpieczenie w praktyce nieskutecznym. Dodatkowo brak jakiejkolwiek sanityzacji sprawia, że nazwa pobieranego pliku APK trafia bezpośrednio do powłoki wiersza poleceń umożliwiając wstrzykiwanie poleceń.

Własny, błędnie zaimplementowany TrustManager akceptuje wszystkie certyfikaty, także te samopodpisane. W tej sytuacji HTTPS w ogóle nie chroni przed atakami MITM. To wszystko w połączeniu z wyłączonym SELinuksem generuje możliwość łatwego przejęcia systemu operacyjnego urządzenia. Podatność otrzymała identyfikator CVE-2025-58388. Zgodnie z wzorem CVSS 4.0 została oceniona na 8.7 (CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:P/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N).

Pomijając opisywane luki, system bazujący na Androidzie 6 z poprawkami bezpieczeństwa z lipca 2016 roku oraz wyłączony SELinux, to realne i niedopuszczalne braki w bezpieczeństwie. Niestety nowoczesne ramki na zdjęcia potrafią nam zaoferować jeszcze więcej wątpliwych atrakcji. Raport wskazuje, że w części z nich oprogramowanie układowe i aplikacje były podpisane domyślnymi, testowymi kluczami AOSP. Taka konfiguracja pozwala złośliwemu oprogramowaniu na omijanie kontroli integralności i podważa łańcuch zaufania, na którym opiera się bezpieczeństwo Androida. Całego obrazu katastrofy bezpieczeństwa dopełnia także fakt, że systemy ramek są zrootowane. Aplikacje działające z uprawnieniami roota mogą kontrolować cały system, modyfikować dowolne jego elementy, w tym wzajemnie odczytywać i zmieniać pliki innych zainstalowanych aplikacji. Problemy określane jako „Compromised Device Integrity Out of The Box” otrzymały identyfikator CVE-2025-58394.

I jeśli myślicie, że to już koniec, to muszę Was zmartwić. Nic bardziej mylnego. Aplikacja Uhale w wersji 4.2.0 nasłuchuje na porcie TCP 17802. W założeniu twórców ma on służyć do lokalnego przesyłania zdjęć, jednak w rzeczywistości aplikacja w żaden sposób nie filtruje tego, co jest do niej przesyłane. Klienci mogą zatem przesłać dowolne pliki, także takie nie będące plikami graficznymi. Badania pokazały, że możliwe są ataki path traversal pozwalające opuścić docelowy katalog (/sdcard/ZWhalePhoto/resource) przeznaczony do uploadu plików przez wykorzystanie znaków specjalnych takich, jak ../ umożliwiający wyjście z katalogu docelowego o jeden poziom wyżej. Fakt ten sprawia, że atakujący nie tylko może umieścić dowolny plik w dowolnym miejscu na urządzeniu, ale także usuwać pliki, co może posłużyć do zacierania śladów włamania i potencjalnie utrudnić późniejszą analizę powłamaniową. Możliwości wykorzystania tej niepozornej luki wydają się być niemalże nieograniczone, zaczynając od prostego ataku DoS na urządzenie, a kończąc na różnych scenariuszach eskalacji uprawnień. W CVSS 4.0 podatność ta otrzymała wysoką ocenę 8.7 (CVSS:4.0/AV:A/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N). Identyfikator CVE-2025-58396.

Jak możemy przeczytać na stronie zespołu, badacze zaniechali dalszych testów, jednak nie oznacza to, że opisywane luki są jedynymi, które mogą trapić ten sprzęt. Zastosowanie przestarzałych bibliotek zawierających wieloletnie luki, podatność na ataki path traversal podczas rozpakowywania archiwów ZIP, czy wykorzystywanie słabej kryptografii, to tylko niektóre z ujawnionych jeszcze, ale nieprzetestowanych przez badaczy problemów. Kontrowersje może budzić wykorzystanie Adups. Adups to komponent FOTA (firmware over the air) służący do aktualizacji oprogramowania układowego. W przeszłości oprogramowanie to zostało przyłapane na wysyłaniu wrażliwych danych do serwerów w Chinach (pełne treści SMS, logi połączeń, kontakty, lokalizacja i inne) i miały kanał C2 umożliwiający wykonywanie zdalnych poleceń.

Po wykonaniu testów badacze podjęli wiele prób kontaktu z producentem korzystając ze wszystkich dostępnych kanałów kontaktu (pierwsze zgłoszenie 6 maja br.). Niestety wszystkie próby przekazania informacji pozostały bez odpowiedzi. W obliczu braku jakichkolwiek reakcji ze strony producenta zespół Quokka zdecydował się na publikację raportu pomimo świadomości dalszego występowania opisywanych podatności.

Ze szczegółami technicznymi i wszystkimi opisanymi problemami z bezpieczeństwem i prywatnością występującymi w Uhale można zapoznać się w raporcie Quokka. Nawet takie niepozorne gadżety, podłączone do sieci mogą stanowić poważne zagrożenie dla naszego bezpieczeństwa i prywatności. Ta sprawa doskonale pokazuje, jak ważna jest przemyślana segmentacja sieci, także w środowisku domowym. Odpowiednia separacja urządzeń co prawda nie wyeliminuje podatności i nie zapobiegnie atakom, jednak może znacząco zmniejszyć powierzchnię ataku, a finalnie ograniczyć jego skutki. Istotny jest również odpowiedni dobór dostawców (łatwo powiedzieć w przypadku IoT ;-) ).

~pu