Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność w Androidzie umożliwia zdalne wykonanie kodu, bez interakcji ze strony użytkownika [CVE-2025-48593]

W najnowszym biuletynie bezpieczeństwa, Google zaalarmował o wykryciu luki 0-click w systemie Android, pozwalającą na zdalne wykonanie kodu bez jakiegokolwiek działania ze strony użytkownika. Podatność występuje w komponencie System i została sklasyfikowana jako krytyczna ze względu na możliwość przejęcia pełnej kontroli nad urządzeniem. Jest szczególnie niebezpieczna, ponieważ dotyka aktualnych wersji systemu.

TLDR:

- W najnowszym biuletynie, Google zaraportował o wykryciu poważnych luk bezpieczeństwa w systemie Android,

- Pierwsza luka (Critical), oznaczono jako CVE-2025-48593 umożliwia zdalne wykonanie kodu (RCE), bez potrzeby działania ze strony użytkownika.

- Kolejna luka (High) zaklasyfikowana jako CVE-2025-48581 pozwala na podniesienie uprawnień (EoP) z poziomu aplikacji do poziomu system. W tym przypadku wymagane jest działanie użytkownika.

- Wyżej wymienione podatności występują w systemie operacyjnym Android odpowiednio w wersjach 13, 14, 15, 16 (RCE) oraz 16 (EoP).

- Nie zaobserwowano wykorzystania podatności podczas realnych ataków.

- Luki zostały załatane w najnowszych poprawkach bezpieczeństwa.

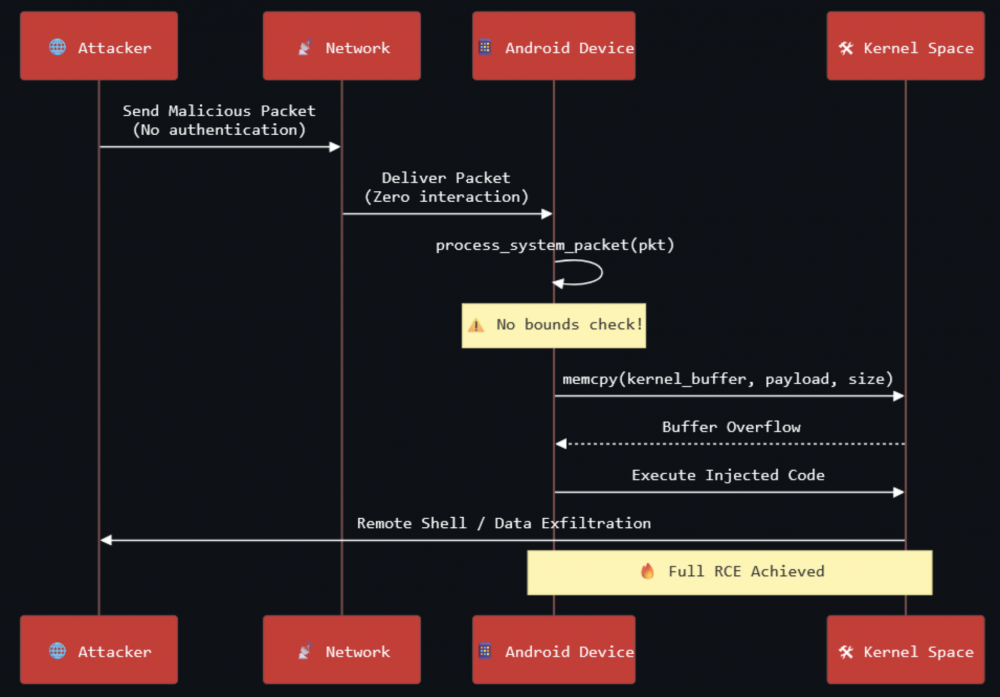

Luka bezpieczeństwa otrzymała identyfikator CVE-2025-48593. Szczegółowe informacje związane z mechanizmem eksploitacji nie zostały upublicznione. Prawdopodobnie, aby zapobiec wykorzystania luki przez atakujących. Zgodnie z informacjami przedstawionymi przez Google, błąd jest związany z nieprawidłową walidacją danych wejściowych użytkownika w komponencie systemowym (insufficient validation of user input). W związku z powyższym istnieje możliwość wstrzyknięcia potencjalnie złośliwego kodu podczas wykonywania rutynowych operacji, takich jak uruchomienie aplikacji, czy też przeprowadzenie procesu synchronizacji w tle. Wstrzyknięty kod zostałby wykonany na poziomie systemu, bez wiedzy użytkownika, z uprawnieniami pozwalającymi na swobodny dostęp do danych przechowywanych na urządzeniu.

Ponadto, biorąc pod uwagę, że jest to podatność klasy 0-click, eksploitacja nie wymaga dodatkowych uprawnień ani interakcji ze strony użytkownika. Atakujący, może wykorzystać tę lukę np. poprzez odpowiednio spreparowane pakiety sieciowe lub dostarczyć przy użyciu potencjalnie złośliwej aplikacji. Problem występuje w Android Open Source Project (AOSP) w wersjach 13, 14, 15 i 16.

Oprócz krytycznej luki RCE, w listopadowym biuletynie Google umieścił również podatność typu Elevation of Privilege (EoP) oznaczonej identyfikatorem CVE-2025-48581. Została ona zaklasyfikowana jako High i dotyczy systemu Android w wersji 16. Umożliwia atakującemu eskalację uprawnień z poziomu aplikacji do poziomu system. W przeciwieństwie do wyżej opisywanej luki, tym razem atakujący musi posiadać przyczółek w systemie użytkownika – zazwyczaj w postaci zainstalowanej złośliwej aplikacji.

Według niektórych źródeł bezpieczeństwa, podatność może wpłynąć na proces instalacji aktualizacji bezpieczeństwa, blokując pobieranie i instalację poprawek poprzez mechanizm Android Pony EXpress (APEX).

Jak się chronić?

W przypadku ataków 0-click, całkowita ochrona wydaje się być niemożliwa. W celu zredukowania płaszczyzny ataku, zalecane jest utrzymywanie aktualnej wersji systemu operacyjnego. W przypadku pojawienia się poprawek bezpieczeństwa, należy je niezwłocznie zainstalować.

Zgodnie z informacjami przedstawionymi przez Google, nie zaobserwowano wykorzystania luk podczas realnych ataków. Nie można jednak wykluczyć, że ze względu na ich dotkliwość, pojawienie się exploitów jest tylko kwestią czasu.

Źródło: source.android.com

~_secmike

Czy podatność EoP dotyczy android 13? Przydało by mi się aby w końcu zrotować.

Obie podatnosci zostaly zalatane w listopadowym patchu. Pixele dostaly.

Oho, ktoś wlanie stracił 2,5 mln $ 😉

Znakomita większość błędów pojawiająca się w Androidzie to błędy dostępu do pamięci:

https://security.googleblog.com/2019/05/queue-hardening-enhancements.html

Sądząc po używaniu funkcji memcpy, to podatny kod został napisany w C albo C++. Może już czas najwyższy przesiąść się na Rust który ma wbudowane bezpieczeństwo korzystania z pamięci?

A może zakazać dać jakąś ochronę pamięci na kod wreszcie?

Bo na PC mamy opcję DEP, czy CFG…

Czy podatność na pewno nie występuje w Androidzie 10?

Nie bo żaden Android nie jest bezpieczny bo to telefony z Androidem to samo jak wirus. Sam system Android to rodzaj wirusa

Piotr Trela z Białogradu to rodzaj wirusa

To jak nazwiesz windows? 😂

yyy…… tak samo ??