Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Kolejny sojusz przestępczy. Grupy LockBit, DragonForce i Qilin łączą siły

Nie tak dawno pisaliśmy o sojuszu trzech grup cyberprzestępczych, działających pod nazwą Scattered Lapsus$ Hunters, a już na horyzoncie pojawia się kolejne zagrożenie – powrót grupy LockBIt, tym razem we współpracy z DragonForce oraz Qilin. O LockBicie było głośno w 2024 r., kiedy to w ramach międzynarodowej operacji Cronos, udało się doprowadzić do rozbicia gangu. Aresztowano część jego członków oraz przejęto kontrolę nad infrastrukturą wykorzystywaną do ataków.

Już wtedy na forach darknetowych, zaczęły pojawiać się głosy, że nie oznacza to końca działalności grupy i prędzej czy później powróci na scenę. Być może pod inną nazwą lub z innym zestawem narzędzi i technik.

TLDR:

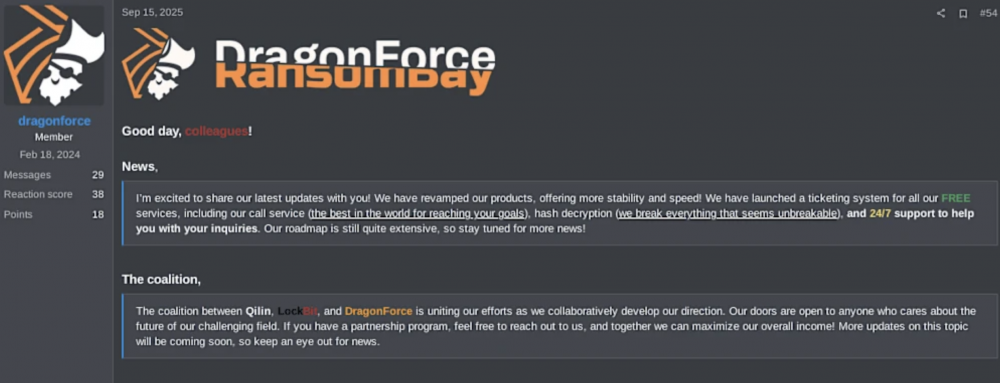

- We wrześniu 2025 r. grupy cyberprzestępcze Lockbit, DragonForce i Qilin ogłosiły zawiązanie sojuszu.

- Współpraca obejmuje m.in.: wymianę technologii i wiedzy, udostępnianie infrastruktury i zasobów, koordynowanie ataków.

- Zawiązanie sojuszu nastąpiło w krótkim czasie po ogłoszeniu nowej wersji oprogramowania LockBIt 5.0 oraz powrocie grupy LockBit na scenę cyberprzestępczą, po ponad rocznej przerwie spowodowanej operacją Cronos.

Po nieco ponad roku, o grupie LockBit ponownie zrobiło się głośno, tym razem za sprawą ogłoszenia współpracy z czołowymi grupami Ransomware.

Powyższe oświadczenie zostało opublikowane krótko po ogłoszeniu nowej wersji platformy LockBit 5.0, co sugeruje, że grupa stara się odbudować swoją dawną reputację. Ponadto, zgodnie z opinią badaczy bezpieczeństwa z firmy Trend Micro, LockBit 5.0 stanowi realne zagrożenie, głównie z powodu wsparcia dla wielu platform (Windows, Linux, ESXi) oraz zastosowania zaawansowanych technik unikania wykrycia takich jak obfuskacja, ładowanie payloadów za pomocą techniki reflective DLL injection, patchowanie Event Tracing for Windows (ETW), w celu ukrycia działania przed systemowymi mechanizmami śledzenia, hashowanie nazw funkcji i metod, czyszczenie logów.

Dysponując tak zaawansowanym systemem LockBit mógłby samodzielnie odzyskać pozycję w świecie cyberprzestępczym, jednak warto zwrócić uwagę na okoliczności, które doprowadziły do nawiązania sojuszu.

Grupa LockBit została poważnie osłabiona, na skutek operacji Cronos. W międzyczasie grupa Qilin zyskała na znaczeniu, przeprowadzając szereg ataków na cele zlokalizowane zarówno w Europie, jak i Ameryce Północnej. Szacuje się, że w ostatnim kwartale przeprowadziła ponad 200 ataków, co czyni ją jedną z najbardziej aktywnych grup ransomware. Warto zaznaczyć, że pod koniec sierpnia br., celem ataku stała się polska firma Ekotrade, o której niedawno informowaliśmy. Nieco inna sytuacja wygląda w przypadku grupy DragonForce. Nie jest ona tak aktywna jak Qilin, biorąc pod uwagę częstotliwość przeprowadzonych ataków. Jednak od pewnego czasu skupia się na budowania własnego “kartelu” ransomware, złożonego z mniejszych grup. Dzięki temu może działać bardziej strategicznie, koordynując cele ataków oraz tworząc podgrupy zadaniowe w taki sposób, aby zmaksymalizować sukces prowadzonych działań.

Sojusz powyższych aktorów może zostać zinterpretowany jako powstanie pierwszego na świecie prawdziwego konsorcjum w świecie ransomware, w którym poszczególni członkowie łączą swoje siły, aby osiągnąć indywidualne cele. Grupa LockBit posiada prestiż i jest znana ze spektakularnych ataków zarówno na instytucje publiczne jak i prywatne przedsiębiorstwa. Qilin stał się czołowym graczem na arenie ransomware i jest powszechnie uznawany jako najgroźniejsza z grup. DragonForce natomiast posiada doświadczenie w zakresie koordynacji współpracy między grupami. Ich połączenie może skutkować zwiększeniem skali ataków oraz skuteczniejszym planowaniu operacji ransomware, co może mieć daleko idące konsekwencje. Ocenia się, że skala ataków ransomware będzie się dalej zwiększać, natomiast szanse na ich odpowiednio wczesne wykrycie diametralnie spadną.

Badacze z ReliaQuest analizując ten trend zaobserwowali gwałtowny wzrost witryn, publikujących wycieki danych. W stosunku do poprzedniego roku, wzrost ten jest prawie o 50% wyższy. Obecnie, utrzymywanych jest ok. 81 stron internetowych, na których cyberprzestępcy chwalą się swoimi osiągnięciami oraz publikują fragmenty wykradzionych danych na dowód skuteczności przeprowadzanych ataków.

I co dalej…

Obecny rok przyniósł wiele zmian na arenie cyberprzestępczej. Z przeprowadzanych analiz incydentów bezpieczeństwa wynika, że coraz rzadziej mamy do czynienia z pojedynczym aktorem. Zastosowane techniki, taktyki i procedury sugerują, że za atakiem stoją różne grupy cyberprzestępcze, co potwierdza zawieranie sojuszy.

Nie tak dawno pisaliśmy o sojuszu grup Lapsus$, Scattered Spider i ShinyHunters i ich pomyśle utworzenia usługi RaaS (Ransomware as a Service) pod nazwą ShinySp1d3r, a już pojawiają się informacje o kolejnym, być może jeszcze bardziej niebezpiecznym i nieprzewidywalnym w konsekwencjach sojuszu.

Należy zatem postawić pytanie: Czy posiadamy odpowiednią zdolność do odtworzenia danych i przywrócenia działania systemów, zamiast jedynie ufać, że nasze środowisko jest bezpieczne i nigdy atakujący nie uzyskają dostępu do naszej infrastruktury.

Istotne jest zatem wdrażanie procedur związanych z regularnym wykonywaniem kopii zapasowych oraz sprawdzenie czy utworzone kopie pozwolą na odtworzenie środowiska. Brak odpowiednich procedur może doprowadzić do poważnych konsekwencji, o czym boleśnie przekonali się Jaguar Land Rover.

Źródła: reliaquest.com/blog, trendmicro.com

~_secmike