Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

5 marca 2025 roku amerykańskie instytucje: FBI, Kryminalne Biuro Śledcze Marynarki Wojennej oraz Departamenty Stanu, Skarbu i Sprawiedliwości, ogłosiły skoordynowane działania wymierzone przeciwko dwunastu obywatelom Chin, oskarżonym o przeprowadzanie cyberataków o charakterze szpiegowskim. Akty oskarżenia, wydane przez federalne sądy w Nowym Jorku i Waszyngtonie, ujawniają kulisy chińskiego systemu zinstytucjonalizowanego cyberszpiegostwa, opartego na ścisłej współpracy publiczno-prywatnej. Wśród oskarżonych znalazło się dwóch przedstawicieli Ministerstwa Bezpieczeństwa Publicznego Chińskiej Republiki Ludowej, dwóch hackerów z grupy APT27 (znanej również jako Silk Typhoon) oraz ośmiu pracowników firmy Anxun Information Technology Co. Ltd. (安洵信息技术有限公司), funkcjonującej również pod nazwą i-Soon.

W 2020 roku ówczesny szef FBI, Christopher Wray, określił kradzież własności intelektualnej przez chińskich operatorów jako „jeden z największych transferów zasobów w historii ludzkości”. Dwa lata później stwierdził on również, że Chińczycy „wykradli Amerykanom więcej danych osobistych i biznesowych niż wszystkie inne kraje razem wzięte”.

Chiny od lat konsekwentnie rozwijają swój ofensywny potencjał w cyberprzestrzeni, koordynując działania poprzez regionalne i centralne struktury bezpieczeństwa. W tym ekosystemie działają najbardziej aktywne grupy APT na świecie, które są przedmiotem intensywnych analiz firm zajmujących się cyberbezpieczeństwem. Pekin stworzył również rozległą sieć hackerów na zlecenie, operujących w licznych korporacjach i firmach-przykrywkach. Równolegle rozwinął system pozyskiwania talentów, wykorzystując w tym celu publiczne uniwersytety i organizując liczne zawody typu CTF (ang. capture the flag).

Wyjątkowy wgląd w skomplikowaną sieć powiązań chińskiego cyberszpiegostwa przyniosły materiały dotyczące firmy i-Soon, które wyciekły do sieci w lutym 2024 roku.

Założycielem i-Soon jest Wu Haibo (吴海波), znany pod pseudonimami ‘Boss Wu’ i ‘Shutd0wn’, postać rozpoznawalna w środowisku chińskich hackerów. Wu rozpoczął swoją karierę w 1999 roku, w wieku 17 lat, dołączając do Zielonej Armii (绿色兵团) – organizacji utworzonej dwa lata wcześniej jako nieformalna platforma wymiany wiedzy dla entuzjastów bezpieczeństwa IT.

Jak opisuje analityk zagrożeń Mitch Edwards, Zielona Armia szybko przekształciła się w grupę hacktywistyczną skupiającą hackerów o patriotycznych poglądach, którzy sami siebie określali mianem honker (红客, czerwony hacker – termin będący zarówno transliteracją słowa „hacker”, jak i nawiązaniem do określenia black hat). W szczytowym okresie organizacja liczyła trzy tysiące członków, z których wielu stało się później ikonami chińskiej sceny hackerskiej. Niedługo po rozkwicie w szeregach Zielonej Armii nastąpił jednak rozłam, przebiegający zarówno wzdłuż linii geograficznych, jak i ideologicznych. Frakcja szanghajska optowała za utrzymaniem statusu organizacji non profit, koncentrując się na wzmacnianiu chińskiego cyberbezpieczeństwa. Natomiast grupa pekińska dążyła do komercjalizacji swoich usług. Konflikt między stronnictwami przybrał ostry charakter, przenosząc się na salę sądową i do cyberprzestrzeni, gdzie rywalizujące strony atakowały wzajemnie swoją infrastrukturę. Ostatecznie zwyciężyła frakcja pekińska, stawiająca na działalność komercyjną.

Wu Haibo również podążył tą ścieżką, budując przedsiębiorstwo skutecznie łączące hacktywistyczne korzenie z działalnością komercyjną na rzecz chińskich władz. W swojej deklaracji misji firma i-Soon podkreślała aspiracje do bycia „zapleczem obrony narodowej o wysokiej świadomości politycznej i odpowiedzialności wobec Partii oraz Ludu”. Jak można przeczytać w akcie oskarżenia wystosowanym przez sąd w Nowym Jorku, utrzymywała ona swoją siedzibę główną w Szanghaju, z filiami w Pekinie, Syczuanie, Jiangsu i Zhejiang. Do 2021 roku przedsiębiorstwo generowało przychody rzędu dziesiątek milionów dolarów, a kierownictwo prognozowało wzrost do około 75 milionów dolarów do 2025 roku. W szczytowym okresie firma i-Soon zatrudniała ponad stu pracowników. Jej oficjalna działalność obejmowała m.in. testy penetracyjne, usługi związane z cyberbezpieczeństwem oraz szkolenia.

Firma uzyskała status certyfikowanego dostawcy technologii dla Ministerstwa Bezpieczeństwa Państwowego oraz dostawcy sprzętu i narzędzi dla Ministerstwa Bezpieczeństwa Publicznego. W 2020 roku otrzymała drugą klasę certyfikacji, przyznawaną przez Ministerstwo Przemysłu i Technologii Informacyjnych – najwyższą dostępną dla podmiotów niepaństwowych, umożliwiającą prowadzenie ściśle tajnych projektów związanych z bezpieczeństwem narodowym. Na swojej stronie internetowej i-Soon publikowała dokumenty potwierdzające współpracę z kluczowymi ogniwami chińskiego systemu bezpieczeństwa – w tym z prowincjonalnymi i miejskimi oddziałami chińskich służb.

Firma i-Soon znalazła się w polu zainteresowania analityków zagrożeń cyberbezpieczeństwa w październiku 2023 roku, kiedy na blogu Natto Thoughts opisano sprawę sądową pomiędzy nią a Chengdu 404 – przedsiębiorstwem o niemal identycznym profilu biznesowym, służącym jako przykrywka dla grupy APT41 (śledzonej również jako m.in. Wicked Panda, Brass Typhoon lub Winnti).

Obie spółki, zlokalizowane w Chengdu w prowincji Syczuan – regionie znanym z prężnej społeczności hackerskiej – utrzymywały liczne relacje biznesowe, realizowały kontrakty dla instytucji państwowych i współpracowały z lokalnym środowiskiem akademickim. W 2020 roku Departament Sprawiedliwości USA oskarżył pracowników firmy Chengdu 404 o przeprowadzenie ataków na łańcuch dostaw, wymierzonych w sektory telekomunikacji, media społecznościowe, instytucje rządowe i przemysł w ponad 12 krajach, a także o umieszczanie oprogramowania ransomware w systemach komputerowych ofiar. W 2022 roku amerykańska firma Cybereason ujawniła operację CuckooBees, również przeprowadzoną przez APT41, w ramach której wykradziono setki gigabajtów danych od firm technologicznych i produkcyjnych na całym świecie. Do dziś jest to jedna z największych odkrytych kampanii cyberszpiegowskich w historii.

We wspomnianej sprawie sądowej Chengdu 404 występowała jako powód, zarzucając i-Soon niedotrzymanie zawartej umowy dotyczącej rozwoju oprogramowania. Przedmiotem sporu najprawdopodobniej było oprogramowanie do inwigilacji urządzeń mobilnych. W lipcu 2023 roku analitycy z firmy Lookout zidentyfikowali dwa zaawansowane programy szpiegowskie na Androida: WyrmSpy i DragonEgg, których infrastruktura kontroli i dowodzenia była powiązana z witryną umisen[.]com, należącą do Chengdu 404. Koncentracja na monitorowaniu urządzeń mobilnych pokrywa się z obszarem specjalizacji i-Soon. Firma ta posiadała wiele patentów w tym zakresie i była bliska zdobycia kontraktu na projekt inwigilacji mobilnej w regionie Sinciang w Chinach, który z powodu licznej społeczności ujgurskiej jest ściśle nadzorowany przez ChrL.

Pełne światło na działalność i-Soon rzucił obszerny wyciek danych z firmy, który, jak wskazują badacze z SentinelOne, po raz pierwszy pojawił się na koncie GitHub 16 lutego 2024 roku. Konto odpowiedzialne za ujawnienie dokumentów było powiązane z adresem e-mail I-S00N[@]proton.me, utworzonym 15 stycznia 2024 roku. Następnie dane rozpropagował na portalu X analityk z Tajwanu. Do dziś nie ustalono, kto stał za wyciekiem. Jedna z teorii wskazuje na grupę APT, która włamała się do infrastruktury i-Soon w celu zdyskredytowania firmy lub chińskiego rządu. Jednak wyciek zawiera również liczne zapisy rozmów niezadowolonych pracowników, co może sugerować działanie typu insider threat.

Repozytorium, zawierające 577 plików, obejmowało zapisy rozmów tekstowych między pracownikami a menedżerami, listy personalne z danymi osobowymi, logi połączeń, szczegóły zamówień publicznych oraz wykaz umów z podmiotami państwowymi.

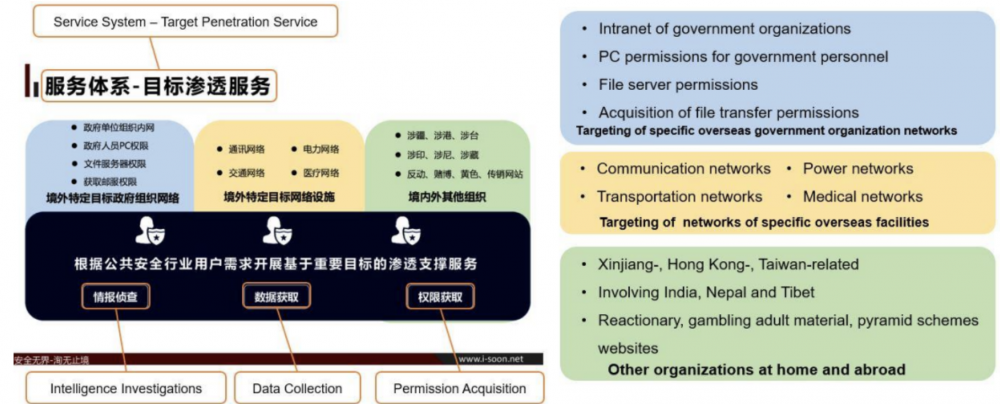

Jak wynika z ujawnionych dokumentów, od 2013 roku w i-Soon działał specjalny zespół ds. „badań APT”, który był kluczowym elementem operacji firmy. Wyciek zawierał prezentacje sprzedażowe, które były prezentowane urzędnikom chińskich Ministerstw, reklamujących działania cyberprzestępcze i możliwości hackerów zatrudnianych przez i-Soon. Struktura APT była podzielona na trzy zespoły penetracyjne, grupę badawczą odpowiedzialną prawdopodobnie za rekonesans oraz zespół wsparcia technicznego. Łącznie jednostka ta liczyła ponad 70 osób. Analiza przeprowadzona przez firmę Recorded Future powiązała i-Soon z aktywnościami klastrów zagrożeń funkcjonujących pod nazwami: RedAlpha, RedHotel, a także POISON CARP. Grupy te były odpowiedzialne za szeroko zakrojone kampanie cyberszpiegowskie, w tym infiltrację sieci telekomunikacyjnych w Nepalu, Mjanmie, Malezji i na Filipinach, ataki na instytucje rządowe w Kambodży i Tajlandii oraz operacje wymierzone w mniejszości etniczne i organizacje pozarządowe.

Według raportu niemieckiej służby kontrwywiadowczej BfV w ramach działań zespołu ds. „badań APT” oferowano usługi pozyskiwania dostępu, eksfiltracji danych oraz ich analizy i produkcji materiałów wywiadowczych.

Za każdą skutecznie zhackowaną skrzynkę pocztową i-Soon otrzymywała wynagrodzenie wahające się między 10 a 75 tysiącami dolarów. W niektórych przypadkach organizacja przeprowadzała ataki hackerskie na bezpośrednie zlecenie Ministerstwa Bezpieczeństwa Państwowego lub Ministerstwa Bezpieczeństwa Publicznego. W innych przypadkach prowadziła cyberataki z własnej inicjatywy, a następnie sprzedawała lub próbowała sprzedać skradzione dane różnym prowincjonalnym biurom powyższych ministerstw. Firma nie specjalizowała się w konkretnym typie gromadzenia danych wywiadowczych, najwyraźniej hackując w ramach konkretnych zleceń oraz oportunistycznie. Ponadto i-Soon szkoliła pracowników ministerstw w zakresie technik hackerskich.

Głównym obszarem zainteresowania i-Soon były instytucje państwowe i wojskowe w krajach sąsiadujących z Chinami, choć skala działalności obejmowała cały świat. Na liście zaatakowanych domen figurują agencje państwowe co najmniej 14 rządów, w tym: Rwandy, Indonezji, Malezji, Tajlandii, Wietnamu, Kambodży, Nigerii, Mongolii, Mjanmy, Tajwanu i Indii. W Europie głównym celem i-Soon była Wielka Brytania. Warto jednak pamiętać, że wyciek prawdopodobnie nie zawiera pełnej listy ofiar i-Soon.

Firma oferowała ponadto cały arsenał narzędzi hackerskich, w tym złośliwe oprogramowanie do infiltracji urządzeń mobilnych, trojany zdalnego dostępu do różnych systemów operacyjnych, platformy umożliwiające przeprowadzanie i zarządzanie kampaniami cyberofensywnymi oraz sprzęt do ataków sieciowych.

Ujawnione zostały również logi konwersacji między kluczowymi menedżerami, w tym Wu Haibo i Chen Chengiem (陈诚), dyrektorem operacyjnym i-Soon. W rozmowach tych odnaleziono informacje o sposobach pozyskiwania kontraktów poprzez korupcję urzędników, naciskach na pracowników w celu fałszowania raportów oraz dyskusje o wykorzystaniu narzędzi szpiegowskich przeciwko opozycyjnym grupom w Hongkongu.

Firma I-Soon pozostała aktywna po wycieku danych w 2024 roku, jednak zmagała się z poważnymi problemami finansowymi i prawnymi jeszcze przed wydaniem amerykańskich aktów oskarżenia. Jak wskazano na blogu Natto Thoughts, liczba pracowników spadła o 33%, a oddziały w Syczuanie i Szanghaju mają łączne długi przekraczające milion dolarów, wynikające głównie ze sporów pracowniczych i umownych. Wu Haibo objęto sankcjami finansowymi. Firma straciła kontrakty z chińskimi ministerstwami, nie rekrutuje nowych pracowników i nie rozwija technologii. Chińskie władze celowo wyciszyły sprawę, usuwając z krajowych wyszukiwarek informacje o wycieku. Pomimo wcześniejszej współpracy firma nie otrzymała wsparcia po wycieku danych, tracąc reputację w konkurencyjnym ekosystemie cyberbezpieczeństwa. Pozostaje kwestią otwartą, czy przedsiębiorstwo przetrwa również nowy cios w postaci amerykańskich aktów oskarżenia.

Wyciek danych i-Soon rzucił bezprecedensowe światło na strukturę i skalę chińskiego programu cyberszpiegowskiego i funkcjonującą w jego ramach współpracę publiczno-prywatną. Mimo że i-Soon to tylko jedna, średniej wielkości firma, była ona w stanie prowadzić jednocześnie liczne operacje poprzez swoje jednostki APT, utrzymując wysokie tempo operacyjne oraz stanowiąc poważne zagrożenie dla integralności i poufności danych rządowych i biznesowych na całym świecie. Całkowita wartość rynku cyberbezpieczeństwa w Chinach przekracza 22 miliardy dolarów, co wskazuje i wyjaśnia skalę ataków, jakich doświadczamy ze strony Państw Środka.

W drugiej części artykułu zajmiemy się dokładną analizą usług i produktów oferowanych przez i-Soon. Stay tuned.

~Maciej Góra

“Pekin stworzył również rozległą sieć hackerów na zlecenie, operujących w licznych korporacjach i firmach-przykrywkach”.

Kupiłem niedawno w dobrej promce router Cudy WR3000S i jeszcze nie podłączyłem ze względu na mieszane uczucia do chińskich marek. Czy mam się czego obawiać Waszym zdaniem? :)

Nie wiem czemu, ale zdjęcia chińskich hakerów zawsze wyglądają jak przesłane faksem na telegazetę ;)