Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

O tym jak haker z Kostaryki myślał, że kontroluje sieć trakcyjną polskich kolei

Badacze bezpieczeństwa nie próżnują (słusznie!) i co rusz wpadają na ciekawe znaleziska w sieci. Nie zawsze jednak są w stanie dokładnie oszacować wagę swojego znaleziska oraz odpowiednio zaadresować problem. Tutaj jednak ktoś chyba nie odrobił zadania domowego lub problemem stała się bariera językowa. A potem, jak to bywa, temat został podchwycony bez głębszej weryfikacji.

Przed opublikowaniem niniejszego artykułu napisaliśmy do CERT Polska i skontaktowaliśmy się z ekspertami od cyberbezpieczeństwa na kolei oraz MPK Wrocław. Publikujemy miasto powiązane z tym incydentem, ponieważ otrzymaliśmy informację, że urządzenie nie jest już dostępne z sieci.

Niedawno na blogu w serwisie medium.com pojawił się wpis użytkownika @bertinjoseb, zatytułowany “Taking over Train infrastructure in Poland /Traction power substation and lighting systems”. W artykule autor przedstawia w skrócie czym są systemy ICS (Industrial Control System) oraz OT (Operational Technology) oraz opisuje swoją taktykę skanowania Internetu w ich poszukiwaniu.

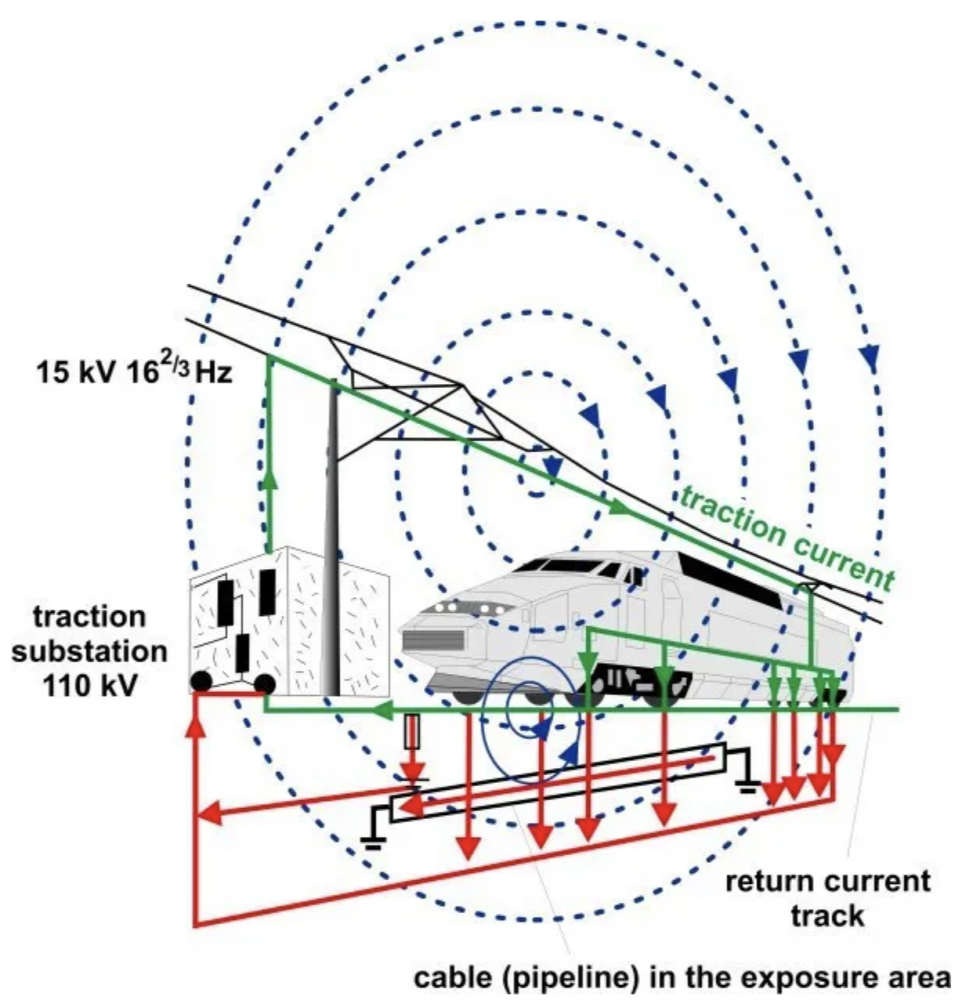

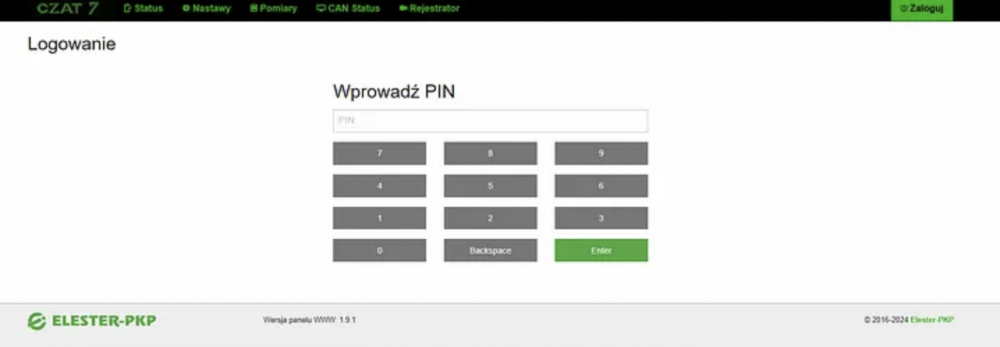

W trakcie skanu udało się trafić na urządzenie znajdujące się w Polsce, o nazwie CZAT7, którego dokumentację można znaleźć w sieci. W skrócie to wielozadaniowy kontroler, który zabezpiecza stacje transformatorowe (wykrywanie obniżonego/podwyższonego napięcia, zwarcia) i pozwala na zarządzanie wyposażeniem podstacji sieci trakcyjnej (przełączanie zasilaczy, pomiary napięcia/natężenia prądu, zdalne sterowanie, ATS), oraz komunikację z centralą. W poście został również wytłumaczony powód stosowania tego typu urządzeń – są one wymagane do tego, aby dostosować prąd przemienny trójfazowy na prąd stały.

Zgadzamy się z autorem badania, że tego typu obiekty stanowią infrastrukturę krytyczną i powinny podlegać szczególnej ochronie.

Według opisu autora do urządzenia CZAT7 podpięty był sterownik ZNOR, do sterowania niskimi napięciami. Badacz odkrył też sterownik oświetlenia (lamp) – NOX2. Dzięki modułowi, widocznemu w panelu sterowania, udało się również ustalić przybliżoną lokalizację urządzenia na Google Maps, ponieważ NOX2 dysponuje odbiornikiem GPS, a współrzędne są widoczne w panelu operatora.

Autor zaznaczył nie tylko coś, co wygląda na pomieszczenie techniczne ale także biletomat 🙂

Panel zarządzania do NOX2 oraz CZAT7 jest zabezpieczony czterocyfrowym PINem. Niestety w przypadku tych urządzeń wybrano domyślne/łatwe do odgadnięcia numery takie jak 1111 i 2222, które pozwoliły badaczowi dotrzeć do paneli zarządzających. Nie jest to bardzo wyrafinowane zabezpieczenie.

Z opisu wynika, że autor próbował kontaktować się z Polskimi Liniami Kolejowymi S.A. – czyli spółką, która zarządza infrastrukturą kolejową w Polsce. Nie otrzymał odpowiedzi, dlatego też w momencie gdy urządzenie zniknęło z sieci Internet postanowił podzielić się spostrzeżeniami ze światem. Jednak jak wynika z naszych informacji, urządzenie NOX2 zostało odłączone dopiero po interwencji CERT Polska.

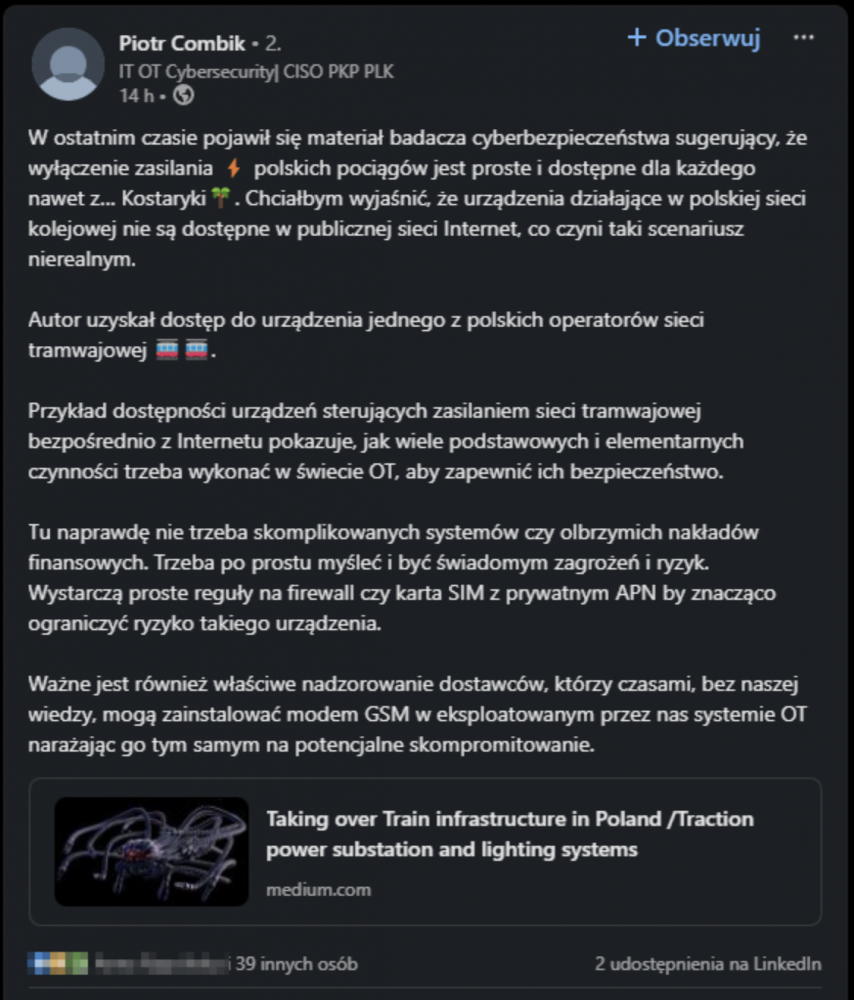

Wyczerpujących wyjaśnień udzielił na LinkedInie Piotr Combik, Dyrektor biura cyberbezpieczeństwa PKP PLK S.A. Za zgodą Autora przytaczamy wpis, opisujący dlaczego nie można z Internetu sterować trakcją PKP.

Jak wynika z analizy Piotra, @bertinjoseb natrafił na źle skonfigurowany system operatora sieci tramwajowej, który był dostępny z sieci. Potwierdzają to dobór urządzeń oraz ich lokalizacja.

Odpowiedzi na nasze pytania udzielił też NASK (zespół CERT Polska). Poniżej przedstawiamy nadesłaną wypowiedź:

1. Czy do CERT Polska wpłynęło zgłoszenie tej sprawy przed datą publikacji oryginalnego artykułu 02.09.2024, konkretnie czy autor kontaktował się z CERTem w celu zgłoszenia znaleziska?

Autor nie kontaktował się z naszym zespołem w celu zgłoszenia znaleziska. Po publikacji nawiązaliśmy jednak kontakt z autorem i uzgodniliśmy, że w przyszłości tego typu znaleziska będą zgłaszane bezpośrednio do nas.

2. Czy urządzenie rzeczywiście wystawiało interfejs webowy do sieci Internet zabezpieczony łatwo zgadywalnym PINem, nie była to statyczna atrapa ani demo?

W chwili, gdy otrzymaliśmy informację o sprawie, opisywane urządzenie CZAT7 nie było już dostępne z poziomu internetu. Na podstawie publicznie dostępnych baz można stwierdzić, że odłączenie nastąpiło kilka miesięcy przed publikacją. W związku z tym nie jesteśmy w stanie na podstawie badań własnych potwierdzić obecności urządzenia ani złożoności kodu PIN. Potwierdzamy natomiast obecność sterownika oświetleniowego w momencie publikacji artykułu. Obecnie urządzenie to również nie jest już dostępne z internetu.

3. Jakie kroki zostały podjęte przez CERT Polska po otrzymaniu zgłoszenia?

Podjęliśmy natychmiastowe kroki, by potwierdzić, że opisywane urządzenie nie jest już dostępne w internecie oraz przeprowadziliśmy skanowanie w poszukiwaniu podobnych urządzeń. Podczas skanowania trafiliśmy na sterownik oświetleniowy NOX2, również opisywany w artykule. Podjęliśmy skuteczne działania, aby nie był on dostępny z internetu. Dodatkowo przy użyciu naszego narzędzia Snitch (https://cert.pl/uploads/docs/Raport_CP_2023.pdf#page=70) ustawiliśmy ciągły monitoring, aby dostać powiadomienie w przypadku pojawienia się w przyszłości takiego zdarzenia dotyczącego urządzeń CZAT7 lub NOX2.

4. Jakie były możliwe konsekwencje upublicznienia praktycznie niezabezpieczonego interfejsu w sieci? Czy możliwe było sterowanie konfiguracją sieci trakcyjnej? Artykuł autora porusza temat sterowania światłami. Czy wiadomo o jakie światła chodziło? Sterujące ruchem, oświetlenie pętli, oświetlenie trakcji?

W momencie publikacji artykułu sterownik CZAT7 nie był już dostępny, więc nie ocenialiśmy jego konfiguracji. Jeśli chodzi o sterownik oświetleniowy potwierdzamy, że był on dostępny, ale nie podejmowano analiz, jakiego typu światłami on zarządzał – kluczowe dla nas było szybkie działanie, tak by nie był już dostępny.

5. Czy zidentyfikowano może więcej urządzeń tego typu u tego samego operatora?

Nie zidentyfikowano żadnych innych dostępnych z internetu urządzeń typu CZAT7 lub NOX2.

6. Czy to jest standardowa praktyka wśród operatorów urządzeń klasy OT?

Nie jest to zalecana praktyka, ale niestety jest to istniejący problem, o którym szczerzej piszemy w artykułach: https://cert.pl/posts/2024/05/rekomendacje-ot/ https://cert.pl/posts/2020/12/coraz-wiecej-urzadzen-przemyslowych-podlaczonych-do-internetu/

7. Czy zidentyfikowano więcej urządzeń tego typu w innych miastach?

Nie zidentyfikowano żadnych innych dostępnych z internetu urządzeń typu CZAT7 lub NOX2.

8. Gdzie najlepiej (do którego CERTu) zgłaszać przypadki natknięcia się na niezabezpieczone interfejsy automatyki przemysłowej (przypuszczalnie też należące do infrastruktury krytycznej)?

Jeśli wiadomo, kto jest właścicielem lub operatorem danego urządzenia, najlepiej zgłoszenia dokonać do CSIRT-u właściwego dla danej organizacji (CSIRT NASK, CSIRT GOV lub CSIRT MON) oraz równolegle do właściciela. Niestety, często tego typu urządzenia podłączane są do internetu za pomocą kart SIM i adres IP jest jedyną posiadaną informacją. W takich przypadkach, gdy trudno jest rozpoznać właściciela, zgłoszenia należy dokonać na stronie https://incydent.cert.pl

Otrzymaliśmy również informację z biura prasowego MPK Wrocław, której fragment odpowiadający na nasze pytania przytaczamy poniżej:

Chcę jasno podkreślić, że wszystkie urządzenia sterujące oraz odpowiadające za bezpieczeństwo ruchu są całkowicie bezpieczne, nie doszło do żadnych naruszeń bezpieczeństwa. Wszelkie zmiany ustawień urządzeń sterujących sygnalizacją bądź infrastrukturą torową mogą być dokonywane jedynie lokalnie, nie ma żadnych możliwości zmiany takich ustawień zdalnie, poprzez logowania do jakichkolwiek systemów. Nie było i nie ma sytuacji jakiegokolwiek zagrożenia.

Informacja opisywana przez branżowe media dotyczyła możliwości zdalnego łączenia z systemem monitorowania sytuacji wjazdów/zjazdów na pętli Klecina, co pozwalało jedynie na podgląd danych zbieranych przez ten system. Obecnie nie ma już możliwości takiego podglądu. Podkreślamy, że w żadnym momencie nie było możliwości zewnętrznego sterowania sygnalizacją, zwrotnicami, ani innymi elementami infrastruktury MPK Wrocław. Nie występowało żadne zagrożenie dla bezpieczeństwa ruchu tramwajowego ani pasażerów. MPK Wrocław traktuje kwestie bezpieczeństwa teleinformatycznego bardzo poważnie, stale pracujemy nad doskonaleniem stosowanych zabezpieczeń.

Dziękujemy zarówno CERTowi jak i MPK Wrocław za nadesłane wyjaśnienia.

Bezpieczne schematy postępowania z infrastrukturą OT istnieją i są wdrażane, jednak nie zawsze i nie wszędzie. Przytoczony wpis to potwierdza. CERT Polska nieustannie walczy o bezpieczeństwo polskiego OT/SCADA, dlatego jeśli natraficie na wystawione panele sterowania automatyką przemysłową – zgłaszajcie je do właściciela oraz w przypadku niejasności od razu do CERTu. Z drugiej strony MPK Wrocław zareagowało na sytuację poprawnie, usuwając zbędne urządzenie z sieci. Dodatkowo wpływ dostępności urządzeń w sieci, według ich operatora, był praktycznie żaden. Sensacyjne doniesienia o tym, jakoby można było sterować infrastrukturą pociągową w Polsce na szczęście, można schować między bajki przynajmniej w kontekście tego zdarzenia.

Reasumując i parafrazując – czytelnicy pytają: Czy to prawda, że można było sterować infrastrukturą kolejową w Polsce? Sekurak odpowiada: tak, to prawda, ale nie infrastrukturą kolejową, tylko tramwajową i nie sterować, tylko podglądać telemetrię zbieraną przez system. Ale już nie można :-)

~fc

Dziwię się, temu co robią firmy. Zamiast mieć zwykłą kartę SIM bez publicznego IP + klient VPN na jakimś Mikrotiku, to wybierają narażanie się na dziurę, dopłacając za publiczne IP na dziesiątkach/setkach kart.

w jednej firmie rdp i vnc jest wystawione na swiat na domyslnym porcie bez vpn

Konrad, to zgłoś to do CERT, pomoże to ograniczyć straty związane z ewentualnym włamem i zaoszczędzi mnóstwo nerwów pracownikom :)

https://incydent.cert.pl

Mikrotik? Fuu! Lepiej narazić coś publicznie na chińskim sprzęcie (choćby mieli tramwaj wykoleić!) niż skorzystać z tego czegoś!

Prywatny APN nie jest szczególnie wielkim wydatkiem a jest to jakieś zabezpieczenie. Prywatny IP, tylko zarejestrowane kart SIM mogą się tam zalogować. Idealne rozwiązanie do takich zastosowań

A mogli powiedzieć że to honeypot. Kostaryka, trudna język, honeypot jak nic.