Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Błąd OPSEC przestępców z powodu źle skonfigurowanego serwera do scamów

Na samym początku pragnę zaznaczyć, że niestety nie mogę powiedzieć jakiego klienta dotyczy poniższy artykuł, gdyż wynika to z odpowiednich zastrzeżeń w umowach z nim zawartych.

Pracując w branży finansowej często można natrafić na scamerów próbujących podszywać się pod prawdziwe instytucje lub strony świadczące jakieś usługi związane z tą branżą. Bardziej zaawansowani użytkownicy Internetu i czytelnicy Sekuraka doskonale o tym wiedzą. O zidentyfikowanej grupie The Alert Nation, aktywnie tworzącej tego typu strony, możecie przeczytać tutaj https://www.fca.org.uk/news/warnings/alert-nation.

Niestety nie wszyscy mają tego świadomość, a szczególnie brakuje jej osobom nietechnicznym. Więc częściowo dla dobra ogółu i podniesienia bezpieczeństwa wszystkich, a po części z racji wykonywanego zawodu, zdarza nam się przeglądać strony podszywające się pod stronę klienta. Jeśli uda nam się znaleźć jakieś dane wskazujące na to, kto może być osobą powiązaną z danym scamem czy też stroną podszywającą się wprost pod klienta, to zdarza się, że wskazujemy jako firma takie osoby do Amerykańskiego SEC. Podejmujemy takie działania w celu wyrównywania szans wszystkich podmiotów finansowych i tzw. „grania czysto”. Jest to cel statutowy tej jednostki organizacyjnej, której data powstania sięga lat 30 poprzedniego wieku. Więcej o misji SEC przeczytać można w tym miejscu https://www.sec.gov/about/mission, a tu informacja o przepisach, na bazie których SEC operuje – Securities Act of 1933 – https://www.investor.gov/introduction-investing/investing-basics/role-sec/laws-govern-securities-industry. Zatem jeśli uda nam się faktycznie doprowadzić do zablokowania takiej strony, to potencjalnie ktoś dzięki nam nie padnie ofiarą oszustwa.

Tym razem sam zacząłem przeglądać stronę jednego z takich podszywających się serwisów. Po znalezieniu scamowej strony w wyszukiwarce, adres automatycznie kierował odwiedzającego na link domena.com/en.

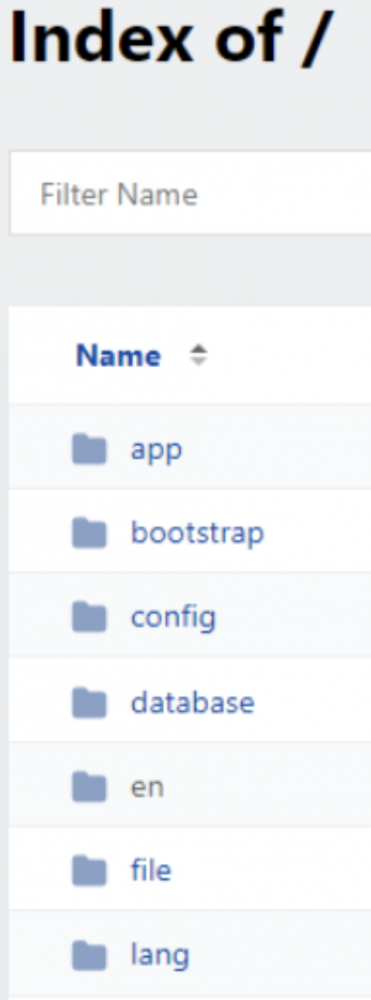

Narzędzie do analizy domeny, takie jak Whois nie wskazało niczego ciekawego odnośnie informacji, do kogo może taka domena należeć. Wynikać to mogło z celowego ukrycia przez rejestratora, oferującego taką usługę, co jest często spotykanym rozwiązaniem, ukrycia przez zgłaszającego lub firmę pośredniczącą. W końcu mogło wynikać to z faktu, że ktoś umyślnie tych danych nie uzupełnił lub podał fałszywe. Jednak całkiem przypadkowo kopiując adres z formularza wszedłem na adres główny domeny bez dalszej części adresu /en. Ukazał mi się wtedy listing serwera (rysunek 1).

Sam listing jeszcze nic nie znaczy – celowo nie publikuję też całej zawartości folderów, żeby utrudnić identyfikację tego serwera, gdyż w czasie powstawania artykułu był on nadal dostępny.

Przejrzałem zawartość katalogów i znalazłem tu głównie pliki strony, w których nic ciekawego nie było. Większość plików zwracało brak dostępu z kodem HTTP 403 przy próbie otwarcia, więc były tu nadane właściwie uprawnienia. Jak się okazało, częściowo. Następnie trafiłem jedynie na skrypt PHP otwierający konsolę debugguera, ale również w widocznych tam błędach nie znalazłem nic, co można by wykorzystać do dalszej analizy.

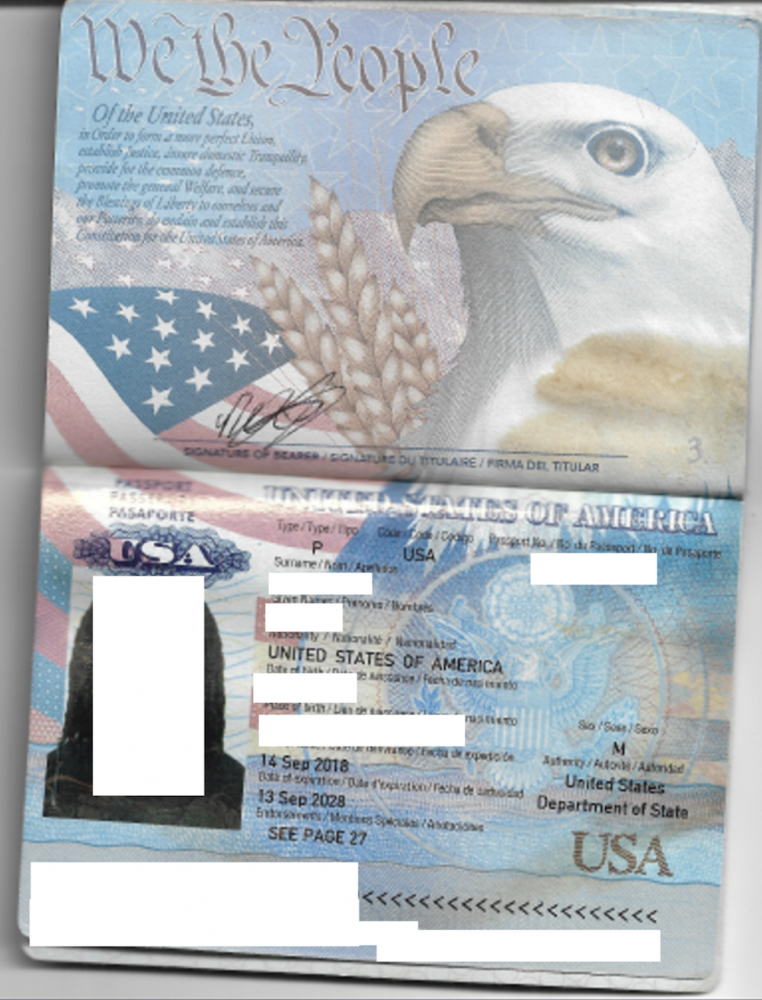

Znalazłem za to folder z danymi, który mógł wydawać się interesujący, a konkretnie jeden folder z jednym obrazkiem o nazwie dokument.jpg. Gdyby tylko udało się jakoś dostać do tego pliku bez kodu błędu 403… Dziełem zwykłego przypadku udało się to zrobić. Nie wymagało to zaawansowanej wiedzy ani wykorzystywania żadnych eksploitów czy innych mniej lub bardziej nielegalnych prób uzyskania dostępu do serwera.

Po powrocie do folderu głównego rzucił mi się w oczy plik o nazwie domena.com.zip. Na nieszczęście scamerów, pobrał się bez problemu, więc najzwyczajniej udało mi się pobrać kopię całej strony w jednym pliku, do którego ktoś nadał zbyt szerokie uprawnienia dostępowe. Scamerzy popełnili tu spory błąd OPSEC.

W środku znajdował się także wyżej wspomniany dokument.jpg.

Jak się później okazało (rysunek 3), było to zdjęcie paszportu obywatela Stanów Zjednoczonych. Najprawdopodobniej pracownika lub testera wspomnianej scamerskiej strony. Oczywiście nie da się wykluczyć że nie są to dane ofiary, aczkolwiek sporo poszlak w profilu tej osoby, znalezionym przeze mnie na Linkedinie oraz daty ostatnich zmian pracy pokrywały się z okresem zatrudnienia tej osoby przez firmę zajmującą się oszustwami na sporą skalę.

Ograniczyłem się do znalezienia profilu tej osoby na Linkedinie. Z danych dostępnych tam dowiedziałem się, że był to specjalista IT, który jak sam o sobie pisze “żadnej pracy się nie boi”, co potwierdza posiadanym certyfikatem DoD Secret Clearance (zobacz https://www.state.gov/securityclearances). Figurant informuje również o swojej rzekomej współpracy z instytucjami rządowymi w USA.

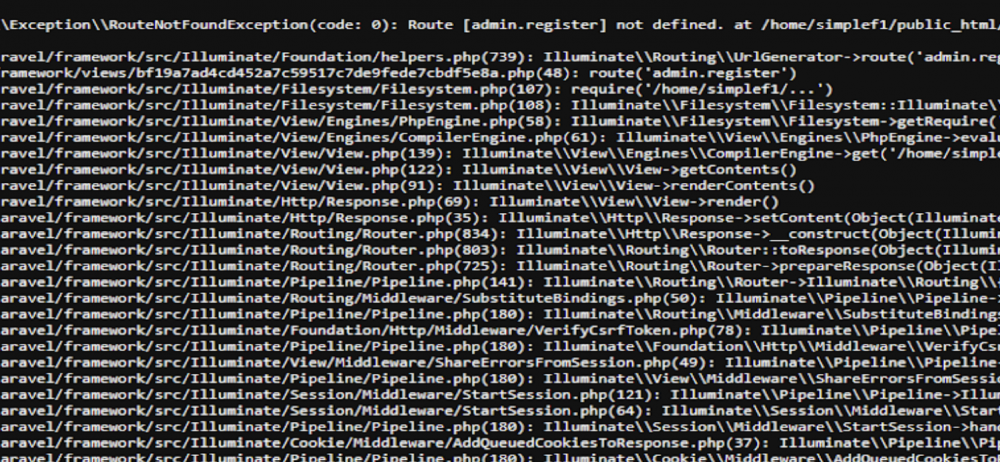

Dalsze przeglądanie archiwum pozwoliło mi jeszcze na znalezienie ukrytego domyślnie pliku .env, który miał w sobie zawarte dane uwierzytelniające, w tym do bazy danych. Nie wiem czy znalezione tam dane były nadal aktualne ani czy całość nie była sprawnie przygotowanym honeypotem.

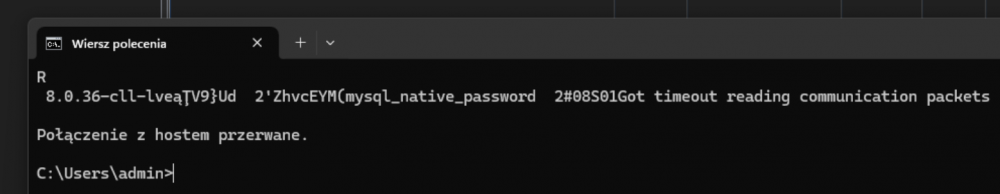

Z czystej ciekawości spróbowałem tylko wykonać połączenie telnet pod adres domena.com 3306 jako standardowy port bazodanowy MySQL-a… i dostałem odpowiedź wskazującą na otwarcie połączenia z serwerem w trybie nasłuchu. Oczywiście nie wysyłałem żadnych danych do logowania tylko poczekałem na zamknięcie połączenia przez serwer.

Odpuściłem próby sprawdzania haseł, gdyż takie działanie faktycznie mogłoby zostać uznane za aktywną próbę włamania się do tego systemu na czym zdecydowanie mi nie zależało. W archiwum znalazły się też dane serwera SMTP – tu również teoretycznie mając zdumpowaną bazę danych (jeśli byłyby tam jakieś wartościowe dane) można poinformować osoby w bazie, że padły ofiarą oszustwa jeśli kontaktowały się z przedstawicielami tej strony. Niestety takie działania również nie są legalne. Jednak sama strona została zgłoszona do władz Stanów Zjednoczonych za pośrednictwem wspomnianego SEC.

Kończąc ten artykuł – nie da się jednoznacznie określić czy jest to dobrze przygotowany serwer, który miałby zadowolić potencjalnego znalazcę, czy faktycznie jest to aż taka wpadka ze strony oszustów.

Czemu pomimo tego, że na samym początku wspominam jaka grupa stoi za tymi oszustami niewiele da się zrobić? Wynika to z tego, że tego typu spółki (tak, są oficjalnie zarejestrowaną działalnością) działają zazwyczaj korzystając z tzw. „rajów podatkowych” oraz podstawionych osób, czyli tzw. „słupów” – wykorzystywanych przez przestępców również w Polsce, np. w procederze prania pieniędzy.

Jest to ogromnym problemem dla poszkodowanych. Zazwyczaj tego typu spółki nawet mając regulamin i oficjalnie działając w zakresie prawa kraju rejestracji wymagają od stron stawiennictwa w ich miejscu oficjalnego operowania. Dochodzenie jakichkolwiek praw od spółek zarejestrowanych na chociażby Karaibach nie ma szans powodzenia i przestępcy doskonale o tym wiedzą. Pozwala im to odradzać się niczym hydra – usunięcie jednej oszukańczej strony powoduje, że pojawia się kolejna., na jej bazie tylko pod innym adresem powstają dwie nowe i zabawa zaczyna się od początku. Tego typu „firmy” zatrudniają jednak legalnie ludzi, którym płacą – oficjalnie szukając programistów, którzy nie mają żadnego obowiązku chwalić się na Linkedinie dla kogo pracują, a mogą też zwyczajnie kłamać. Pojawia się więc pytanie skąd podejrzenie, że wspomniana w tekście osoba dla nich pracowała? Przeglądając logi udało mi się trafić na problemy z wdrożeniem nowej wersji strony i ewidentnie pokrywały się z datą pożegnania się z pracą przez tego programistę. Od tamtej pory błędy nie zostały też poprawione, chociaż na stronie było widać jakieś zmiany w katalogach. Więc co tu kryć – dużo poszlak wskazuje na to, że to była osoba powiązana bezpośrednio z przestępcami, albo wprost pracująca dla nich.

Mimo wszystko udało mi się tu trafić na faktyczny błąd konfiguracji, który doprowadził do odkrycia danych osobowych najprawdopodobniej jednego z twórców podszywającej się strony. Widać tu więc, że nawet przestępcy powinni dbać o testy zewnętrzne swoich stron, czego oczywiście im nie zalecamy, za to zdecydowanie życzymy większej ilości błędów OPSEC ;-).

~Adam Samson

Bo to był scammer nietechniczny. (-: Dostał stronę, skrypt i ma jak najniższym kosztem dawać dochód. Nikogo nie obchodzi, kiedy wpadnie.

haha, znalazłem

“app” “bootstrap” “config” “database” “en” intitle:”index of” site:com “Proudly Served by LiteSpeed”

i przy okazji inne podobnie skonfigurowane scamowe domeny forexowe/crypto