Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność RCE bez uwierzytelnienia na urządzeniach z FortiOS. Łatajcie ASAP Fortigejty lub wyłączcie SSL-VPN

Ostatnie tygodnie to zdecydowanie nie jest dobry czas dla producentów sprzętowych VPN-ów. Zapewne pierwsze doniesienia skłoniły badaczy do dokładniejszego przyjrzenia się konkretnym aplikacjom np. od firmy Ivanti, a dalej zadziałała już kwestia skali. Niestety, jak na aplikacje sprzętowe, które mają gwarantować bezpieczny dostęp do sieci wewnętrznej to nie wygląda to za dobrze.

Fortinet FortiOS

Najnowsza publikacja Fortineta ostrzega przed luką identyfikowaną jako CVE-2024-21762. Jest to OOB (out-of-bounds) write pozwalający na wykonanie kodu bez uwierzytelnienia poprzez specjalnie przygotowane zapytanie HTTP. Na tę chwilę producent nie podaje kto i jak odkrył tę podatność oraz czy jest wykorzystywana w praktyce, ale można zakładać, że tak (lub że wkrótce będzie).

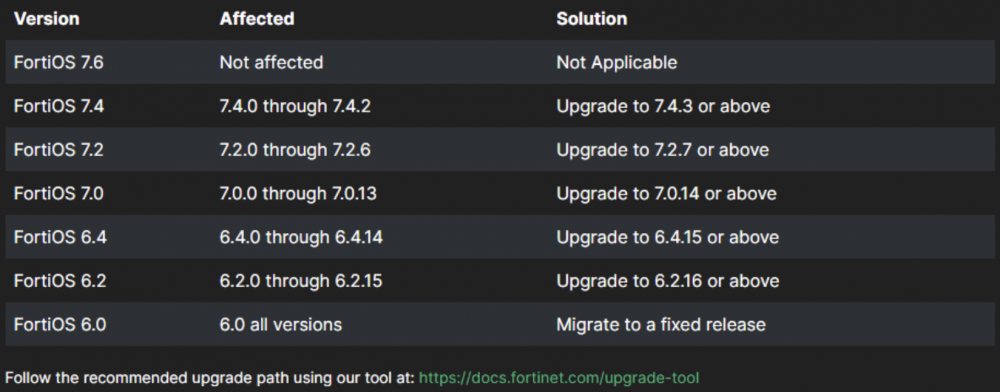

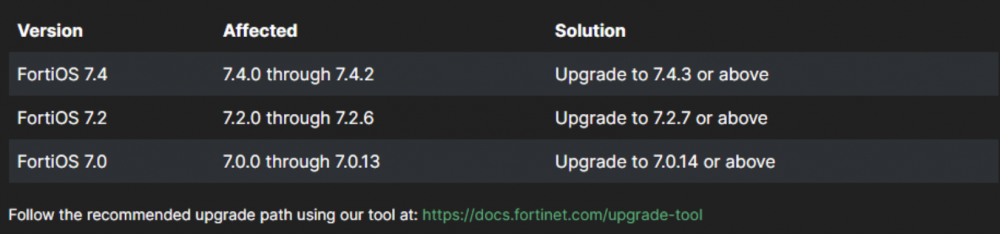

Producent zaleca aktualizację do najnowszej wersji FortiOS. Niestety w przypadku braku takiej możliwości jedynym sposobem zabezpieczenia jest wyłączenie SSL VPN. CVSS tej podatności zostało wycenione na 9.6.

Druga podatność oznaczona jako CVE-2024-23113, to błąd typu format string, który również pozwala na zdalne wykonanie kodu bez uwierzytelnienia.

Tutaj również rozwiązaniem jest aktualizacja.

O podatnościach informuje już między innymi CERT Polska:

Nie pozostaje nam nic innego jak doradzić Administratorom aktualizację lub wyłączenie SSL VPN oraz zachowanie wewnętrznego spokoju, a my czekamy na kolejne wieści o wynikach audytów i badań rozwiązań VPN…

~fc

Fortinet podaje, że luka z SSL-VPN jest najprawdopodobniej wykorzystywana, znając ich skoro tak piszą to można mieć pewność, że jest.

Zapomniałem dodać, że druga luka nie dotyczy VPN i jest potencjalnie groźniejsza (kwestia skali).

Czy nie uważacie ze te błędy w oprogramowaniu FOS to strategia fortinet żeby klienci kupowali support lub/i wymieniali urządzenia? Sslvpn jako core usługi tego urządzenia zawsze łapie takie podatności gdzie jedyna opcja jest – zmień urządzenie lub kup support

CERT chyba błędnie podaje (w przypadku luki w sslvpn), że jedynym rozwiązaniem jest wyłączenie usług 🤔 Lepszym (o czym wspominacie Wy) jest aktualizacja 😉

Piątek wieczór i serwery fg nie dają rady….

Czy posiadanie whitelisty dozwolonych adresów ip dla połączeń vpn stanowi ochronę?

Wygląda na to, że beta testy na produkcji nadal w forti są przeprowadzane. Przecież VPN to jedna z praktycznie jedynych usług wystawianych na zewnątrz gdy posiada się takie urządzenie, więc żeby ta usługa była bezpieczna ile musimy jeszcze rocznie dołożyć 10 tys zł? Koszt odnowień ok 100%, jakość testowania nowych wydań bez zmian. Słabo !