Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Używasz Bluetooth? Można przejąć zdalnie Twoje urządzenie (Android, Linux, macOS and iOS). CVE-2023-45866

Opis podatności w mówi niemal wszysto:

CVE-2023-45866: Unauthenticated Bluetooth keystroke-injection in Android, Linux, macOS and iOS.

Po ludzku – ktoś może sparować z Twoim telefonem czy Linuksem zewnętrzną klawiaturę i wpisywać na niej dowolne ciągi znaków (tj. np. ściągnąć malware i go uruchomić). Cała operacja nie wymaga uwierzytelnienia ani potwierdzenia. Taki rubber ducky na Bluetootha.

Zobaczmy co jest wymagane aby atak się udał. Najgorzej jest w przypadku Androida – bo wymaganie jest tutaj tylko jedno – włączony Bluetooth. Najmniej prawdopodobny jest atak na iOS – bo wymaga żeby wcześniej była z nim sparowana klawiatura od Apple (Magic Keyboard) – prawie nikt tego realnie nie robi:

- Android devices are vulnerable whenever Bluetooth is enabled

- Linux/BlueZ requires that Bluetooth is discoverable/connectable

- iOS and macOS are vulnerable when Bluetooth is enabled and a Magic Keyboard has been paired with the phone or computer

Podatność dotyka urządzeń wypuszczonych na przestrzeni ponad 10 lat… najprawdopodobniej najstarszy Android, na którym udało się zreplikować lukę to 4.2.2. Jeśli chodzi o Linuksy – to wg autora badań podatność została załatana w 2020 roku… ale łatka nie została domyślnie włączona:

(…) I was able to reproduce keystroke-injection on Android back to version 4.2.2, which was released in 2012. The Linux vulnerability was fixed in 2020 (CVE-2020-0556), but the fix was left disabled by default.

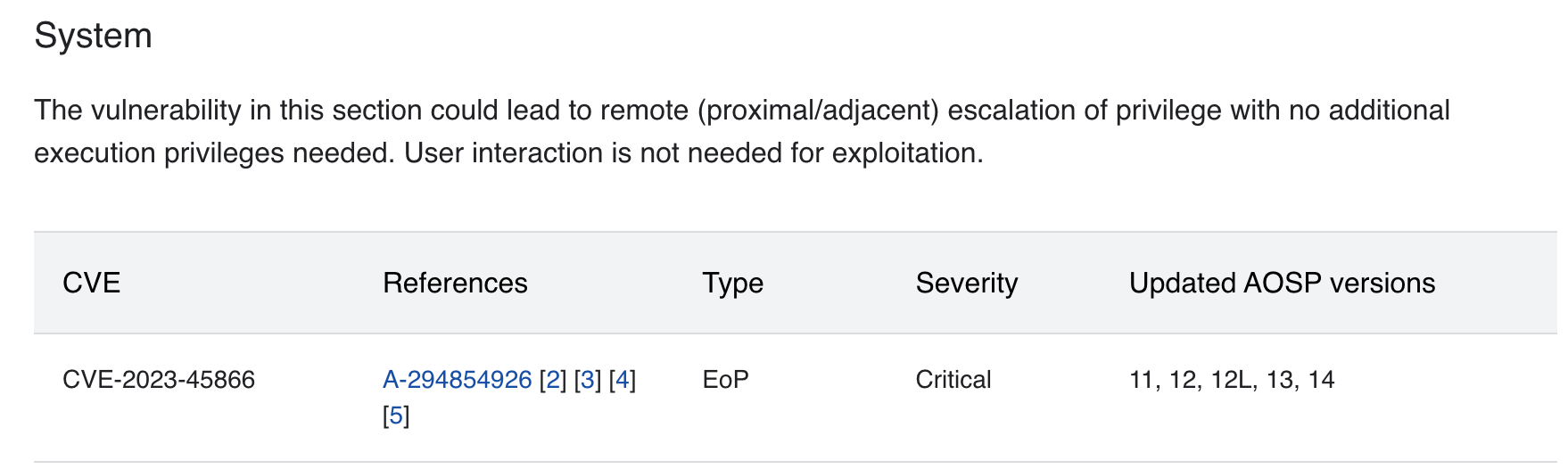

W Androidzie podatność została załatana w grudniu 2023:

W przypadku Apple, sytuacja jest bardziej enigmatyczna, badacz potwierdził że podatne były iPhony z iOS do 16.6 (co nie zaprzecza, że podatne mogły być również z linii 17.x), oraz komputery Mac z M2 (MacOS 13.3.3) / Intel (12.6.7). Najprawdopodobniej na razie łatka nie jest dostępna dla żadnego iOS jak i macOS.

W przypadku systemów Linuksowych – trwa analiza sytuacji.

Co robić?

- Idealnie – po prostu wyłączyć Bluetooth (oraz zaaplikować łatki tam gdzie jest to możliwe – np. telefony z Androidem, które otrzymały już łatkę) – do czasu unormowania się sytuacji.

- W przypadku MacOS / iOS dodatkowo warto rozważyć rozparowanie („zapomnienie”) klawiatury (Magic Keyboard), jeśli kiedyś ktoś ją wcześniej parował

„W Androidzie łatka* została załatana w grudniu 2023”

*Nie powinno być luka

tak, fixed :)

[cut]

Czy cos napiszecie o midm w bluetooth (bluffs)?

Czy w tym przypadku ktoś może wykonać ukryte akcje? Czy też proces działa bardziej tak jakby podpiąć klawiaturę – np. po podpięciu wymaga odblokowania ekranu, otwarcia przeglądarki, wpisania linku itd.? Bo chyba na Androidzie konsola jest zablokowana i nikt nie wykona akcji za pomocą komend. Swoją drogą na ulicach teraz będzie pełno podatnych urządzeń które łączą się często ze słuchawkami, co ciekawe niektóre urządzenia nie mają ani wsparcia ani wbudowanego mini jack.

Jak sprawdzić na swoim Androidzie, czy ta luka jeszcze jest?

Wyszukaj w ustawieniach -> System i aktualizacje -> Muszą być widoczne: Aktualizacje zabezpieczeń – Aktualizacja z 5 grudnia 2023.

To właśnie w aktualizacjach z 5 grudnia 2023 dodano fixa, można sprawdzić w google jakie jeszcze inne poprawki w tej aktualizacji dodano.

Fajnie gdyby Sekurak dla takich „ciekawych” poprawek stworzył jakiś stan na stronie z fixami + jak dodać.

Z tego co sprawdzałem to Ubuntu dodało fixa 29 listopada 2023.

Sobie popiali i nic z tego nie wynika. Tylko tyle że trzeba wyłączyć BT na wszelki wypadek. I nie zapomnieć zaspawać drzwi do domu bo klucze umieją podrabiać.

Masa osob używa bluetootha bo są połączone ze smart zegarkami .