Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Kampania phishingowa rosyjskich służb, próbująca zainfekować placówki dyplomatyczne w Kijowie. W tle ogłoszenie polskiego dyplomaty sprzedającego BMW.

Badacze z PaloAlto Unit42 opisują następującą kampanię:

1. Na początek „jeden z polskich dyplomatów pracujących w MSZ” przesłał do różnych ambasad propozycję sprzedaży swojego samochodu w Kijowie (plik: BMW 5 for sale in Kyiv – 2023.docx).

Plik zawierał prawdziwe ogłoszenie, bez żadnego malware.

2. W międzyczasie w pewien sposób (nie jest jasne jak) rosyjskie służby pozyskały wiadomość, skopiowały ją wprowadzając pewną zmianę. Chodzi tutaj o link, kierujący do „większej liczby zdjęć samochodu” (wykorzystano tutaj m.in. domenę t[.]ly):

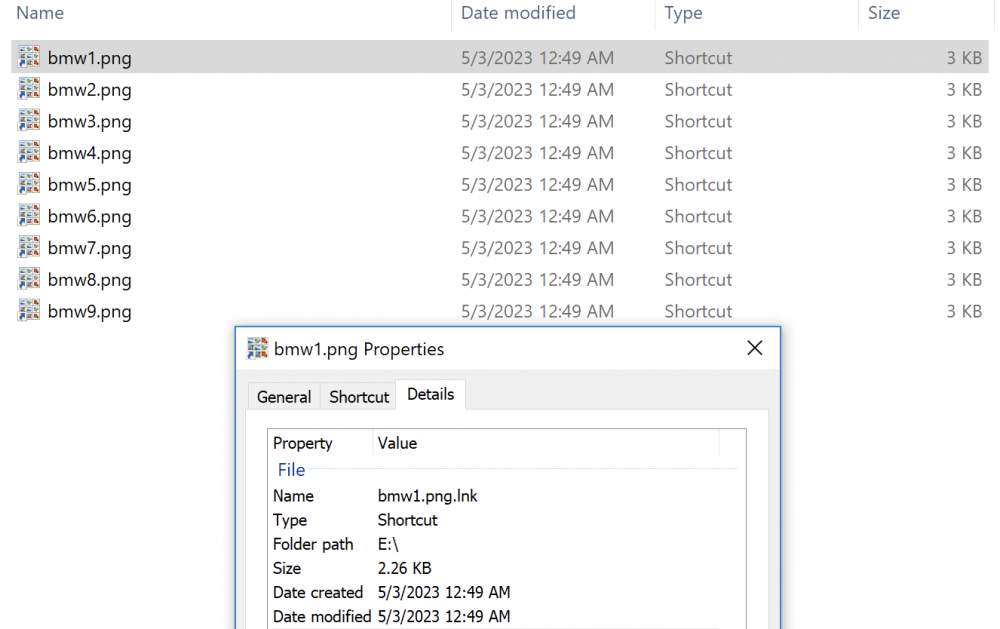

Jeśli ktoś pobrał zdjęcia to jeszcze nic się nie działo, ale po kliknięciu w zdjęcie… okazywało się, że jest ono plikiem .lnk – co umożliwiało sprawne uruchomienie malware.

Uwaga dla mniej wprawnych czytelników – warto zerknąć na kolumnę Type powyżej (widać, że dany plik nie jest plikiem graficznym tylko „skrótem”). Dodatkowo jeśli nie skonfigurujemy w Windows wyświetlania „Rozszerzeń nazw plików” – to prawdziwe rozszerzenia są ukryte, jak na zrzucie powyżej.

3. Badacze wskazują, że emaile ze zmodyfikowanym ogłoszeniem wysłano do co najmniej 22 kijowskich placówek dyplomatycznych różnych krajów.

~ms

Widać, że to oszustwo… jak na dłoni. BMW nie oznacza swoich silników skrótem „TDI” (;