Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Nie, Rosja nie złamała Signala ani Whatsappa…

W wielu popularnych mediach pojawiają się ostatnio nagłówki typu „Rosja złamała Signala ” czy „Zhackowano Signala oraz WhatsAppa”.

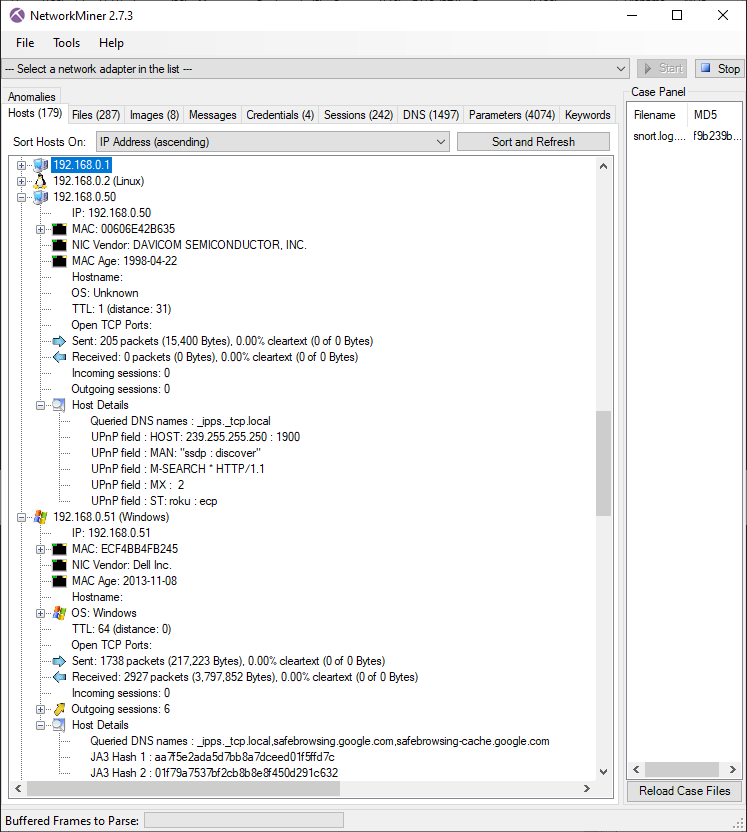

Tego typu newsy powołują się na ostatnią relację New York Times. Mowa jet tutaj o generalnie znanych od lat narzędziach, które potrafią z przechwyconego wcześniej ruchu sieciowego wyłuskać pewne dane (takim narzędziem jest np. NetworkMiner i każdy z nas może go użyć :)

Ale żeby coś „wyciągnąć” z ruchu sieciowego potrzebne jest jego przechwycenie. Tutaj są generalnie dwie możliwości – wpięcie do infrastruktury telekomunikacyjnej (odpowiedzcie sami na pytanie czy w Rosji, dla odpowiednich służb jest to trudne zadanie), ewentualnie atak MiTM (patrz np. narzędzie Bettercap).

Oczywiście żeby wyciągnąć coś sensownego z takiego ruchu (np. treść komunikatów czy hasła), musi on być nieszyfrowany i tutaj dochodzimy do sedna. NYT np. pisze:

Another product can collect passwords entered on unencrypted websites.

To akurat jest oczywista oczywistość od jakiś 30 lat :-)

Ale przejdźmy do Signala czy WhatsAppa.

One program outlined in the materials can identify when people make voice calls or send files on encrypted chat apps such as Telegram, Signal and WhatsApp. The software cannot intercept specific messages, but can determine whether someone is using multiple phones, map their relationship network by tracking communications with others, and triangulate what phones have been in certain locations on a given day.

Na podobnej zasadzie można napisać, że „Rosjanie zhackowali HTTPS/SSL” – bo przecież mając wgląd w ruch sieciowy można zobaczyć z jakiego adresu IP na jaki adres IP jest realizowane połączenie HTTPS.

Gdzie indziej czytamy:

That means it can pinpoint when someone sends a file or connects on a voice call on encrypted apps like WhatsApp, Signal or Telegram. This gives the F.S.B. access to important metadata, which is the general information about a communication such as who is talking to whom, when and where, as well as if a file is attached to a message.

Jest tutaj właśnie informacja zaledwie o metadanych wysyłanych przez Signala czy WhatsApp, ale znowu – nie jest wskazane czy chodzi np. o numer telefonu danej osoby (raczej nie) czy o inny identyfikator.

W skrócie – paniki nie ma. Jest panika… medialna.

~ms

Kto myśli że to nowość proponuje googlowanie frazy PRISM. Agencje od lat przechwytują i w ramach działań SIGINTowych analizują metadane z ~90% ruchu globalnie.

Poradnik jak zrobić z igły widły

I tak to jest z dziennikarzami. Niektórzy nawet nie potrafią się porządnie powołać na źródło i przetłumaczyć treści. A może to działanie celowe nastawione na osiągnięcie konkretnego efekty? Tak czy siak, wiarygodność takiego „dziennikarstwa” pozostawia sporo do życzenia.

„…can determine whether someone is using multiple phones, map their relationship network by tracking communications with others, and triangulate what phones have been in certain locations on a given day”

Jeśli służby mogą przechwycić ruch sieciowy to mają takie informacje, we współpracy z ISP. Ale czy te komunikatory nie miały właśnie przed tym chronić?

Poza tym rozumiem że wiadomo jaki adres IP łączy się z jakim, ale przecież to idzie przez serwer Whatsappa i innych – musieliby mieć wgląd w jakiś identyfikator konwersacji, który łączy obie strony?

Łączysz fakty z metadanych. Czyli ktoś wysłał paczkę o 10:11 do serwera. Ktoś otrzymał paczkę podobnej wielkości z serwera o 10:12. Taka zależność występuje 20 razy dziennie. Te osoby pewnie się ze sobą komunikują. Ponieważ są w stanie zidentyfikować wszystkie serwery obsługujące Signal to mogą taką korelację badać. Po wielkości i czasie trwania paczek wiesz czy to była wiadomość tekstowa, przesłany plik, rozmowa czy połączenie wideo. Nawet komunikacje idącą przez sieć TOR w ten sposób (mając wystarczająco dużo danych bilingowych) można zidentyfikować.

Ale można taką korelację znacząco utrudnić, generując dodatkowo – przez sieć Tor albo i nie – sztuczny ruch o dużej liczbie requestów, ale bez pobierania dużych porcji danych.

Komunikatory chcą rejestracji na numer telefonu, w tym np whatsapp nie uruchamia się na aparacie innym niż używającym karty o tym numerze. Może też chodzić o któryś identyfikator sprzętowy. Pewnie lepiej mógłby się wypowiedzieć mobile app developer (albo mobile forensics specialist) jak te dane są czy mogą być użyte przez znane apki. Też bym się chętnie dowiedział :-)

Nie pamiętam kiedy widziałem tak dobry artykuł

Tytuł – odrazu zawiera odpowiedź i nie ma jakiś dziwnych zabiegów

Artykuł jest dostosowany w taki sposób l, że nawet nie znając się na temacie idzie zrozumieć o co chodzi

I w treści jest to na co każdy liczył czyli – treść

https://signal.org/blog/sealed-sender/

@Net

O dzięki za linka, wiele wyjaśnia

Artykuł w punkt. Medialny bigos jest irytujący. I Ci pseudo dziennikarze IT, którzy dostają kasę za ilość wypocin w ciągu dnia. Plus linkowanie do innych stron.

Mam odruch gdy słyszę o takich newsach zerknięcia na Waszą stronę. To dobry nawyk :)