Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

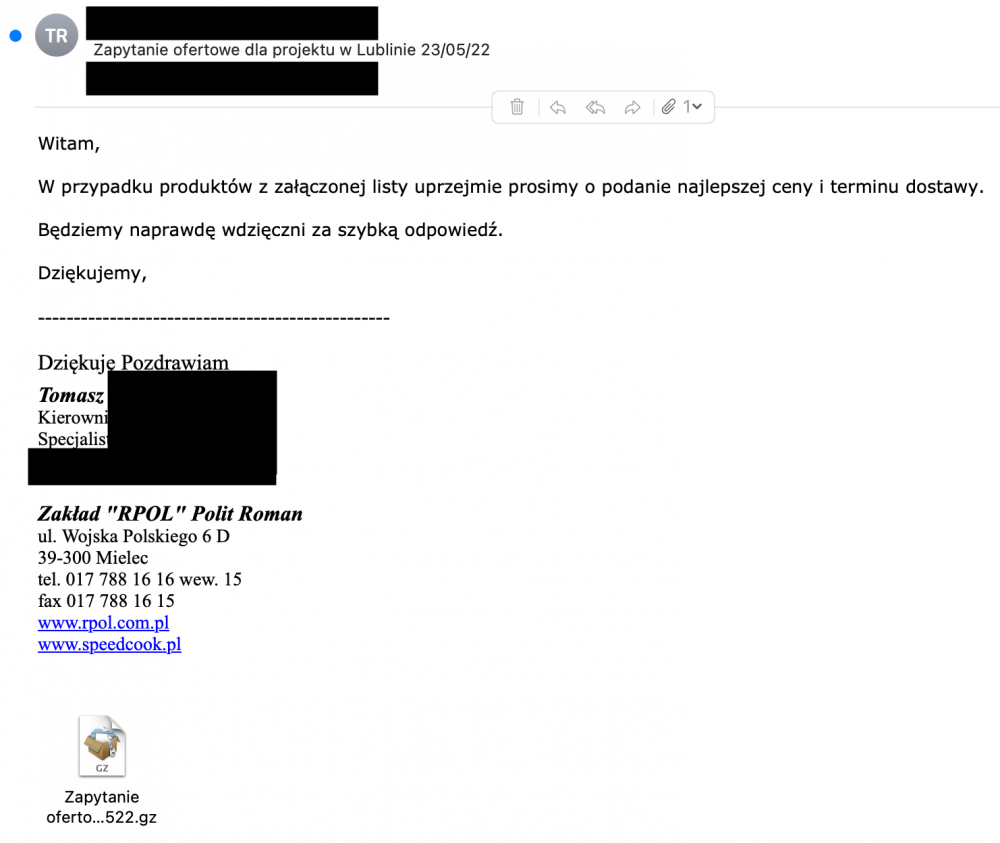

Marek odebrał niby zwykły e-mail z tytułem: “Zapytanie ofertowe dla projektu w Lublinie” – w środku malware.

Takich historii będzie coraz więcej. Jeden z czytelników przesłał nam próbkę takiego e-maila:

W sumie napisane całkiem po polsku. No może pewną konsternację budzi fragment: “będziemy naprawdę wdzięczni”.

Jeśli spojrzymy na ustawienia DNS domeny rpol.com.pl (rekord TXT), to zobaczymy tam wpis SPF, jednak kończący się słowem kluczowym ?all – czyli nie dający zupełnie nic. Albo inaczej – dający możliwość podszycia się pod tę domenę w kontekście nadawcy e-maila.

I właśnie w ten sposób ktoś wysyłając emaila widocznego powyżej, podszył się pod adres w domenie rpol.com.pl (czyli email nie był wysłany z domeny rpol.com.pl – a przez zupełnie zewnętrznego atakującego).

Serwer pocztowy odbiorcy wprawdzie wyłapał próbę oszustwa (w nagłówkach widać test sprawdzenia w postaci spf=fail), ale jednak dostarczył emaila (to problem konfiguracyjny po stronie odbiorcy).

Aktualizacja: po naszym wpisie, domena posiada już poprawną wartość parametru all (czyli -all).

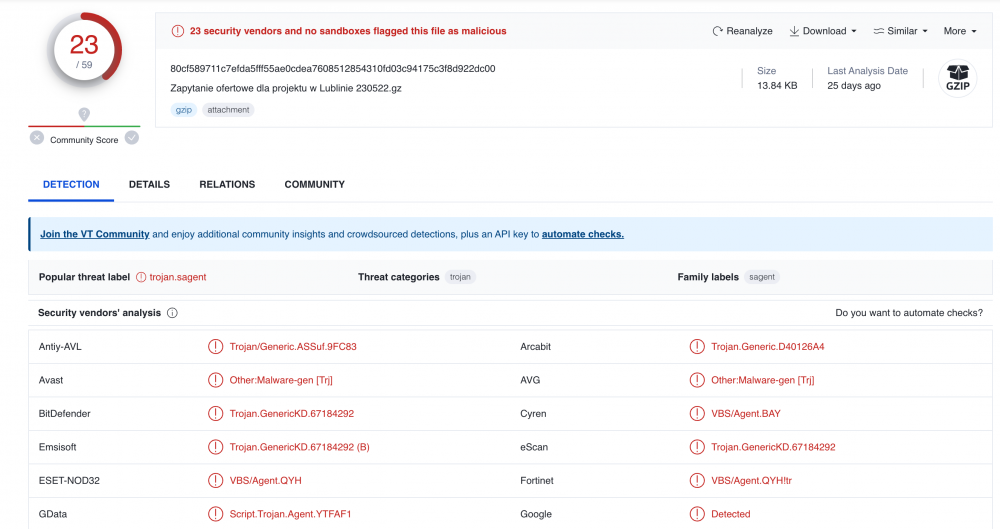

Co w załączniku – zapytaniu ofertowym.gz ? W zasadzie znany już od wielu dni malware (skrypcik VBS)…:

Uważajcie na zapytania ofertowe z podejrzanymi załącznikami, nawet jak wyglądają one na wysłane od prawdziwego zainteresowanego naszymi produktami / usługami. ~Problemy mogą tutaj być co najmniej dwa:

a) Niepoprawnie skonfigurowana domena (np. niekorzystanie z mechanizmu SPF lub niepoprawnie skonfigurowany mechanizm SPF) – wtedy będzie można w łatwy sposób wysyłać e-maile wyglądające jakby rzeczywiście były wysłane z naszej firmy (a nie są). Przy okazji warto się również zainteresować mechanizmami DMARC/DKIM.

b) Skonfigurowanie naszych serwerów pocztowych tak, aby przynajmniej w odpowiedni sposób traktowały (np. oznaczały jako spam) e-maile, które naruszają skonfigurowaną politykę SPF.

~ms

Malo ktory admin ogarnia DNSa. Wiekszosc mysli, ze to tylko rozpoznaje nazwy w jedna i druga strone i tyle. Spytaj o rekordy dkmf spf CAA itp… to pomysla, zes egzorcysta xD

A “~all” na końcu też umożliwia podszycie się pod domenę?

Zawsze powinien być all, ale w dwóch różnych wariantach:

~all – Jeśli IP nie ma w spf to oznaczony mail zostanie jako podejrzany

-all – jeśli IP nie ma to serwer powinien odrzucić tego maila

Oczywiście to zalecenie dla Sewera nie reguła.

tak, optymalne ustawienie to -all

jak ktoś chce na szybko sprawdzić swoją domenę to polecam: $ dig TXT tu-moja-domena.pl

+ poszukać ustawień SPF

Dzięki. To jako laik będę uważał tylko na “?all”. :-)

Jak się przed tym zabezpieczyć? Rozumiem, że chodzi o ten kluczowy wpis: 3600 IN TXT “v=spf1 ip4:62.121.128.0/20 -all”. Podrzucicie jakąś literaturę w tej sprawie?

A co ty internetu nie masz czy nie umiesz go oblugiwac?

Wpisz sobie w Google: spf configuration tool

ile siana z tego im może wpłynąć?

Kiedys gdzies czytalem, ze skutecznosc spamu (wiem, ze to nie spam) wynosi 1%, co przy 10mln wyslanych wiadomosci moze sie okazac nawet sukcesem.

Pozostaje pogratulować adminowi serwera poczty, który przyjął vbs spakowany gzipem. Jest prawdziwym bofhem!

Wiesz, pracowalem w firmie w ktorej zgodnie z panujacym trendem admin dodal taki naglowek do kazdej wiadomosci mowiacy o tym, ze ta pochodzi z zewnatrz itp. Przyszedl CEO i powiedzial, zeby to wylaczyc bo brzydko wyglada. Tu tez mogl przyjsc ktos wladny i powiedziec, ze nie chcemy stracic zadnej wiadomosci od potencjalnego klienta i cyk masz. Ja jak widze cos takiego to zmieniam firme ale nie kazdy moze/chce.

“W sumie napisane całkiem po polsku. No może pewną konsternację budzi fragment: „będziemy naprawdę wdzięczni”.”

Dla mnie większą konsternację budzi “Dziękujemy,” zakończone niczym, “Dziękuję Pozdrawiam” w podpisie, załącznik w formacie .gz i fakt, że treściowo mail jest totalnie pusty i nijak nie wyjaśnia, o co właściwie chodzi. To powinno z automatu do spamu trafić.

Poza tym co oznacza “Do:” w nagłówku? “Tomasz Kowalczuk” sam do siebie tą wiadomość wysłał czy jak?

Z tym wpisem DNS ktoś poleciał skoro SPF nie kończy na “?all” tylko “-all”

A w tym przypadku na ~all

Też w firmie dostaliśmy i było “od zaufanego kontrahenta”. A że pracownicy mają zainstalowanego WinRara to gz otwierali. Na całe szczęście nikt nie otwierał samego skryptu.

Treść podobna:

Witam

Proszę o podanie najlepszej oferty i czasu dostawy na załączoną listę przedmiotów.

Twoja szybka odpowiedź będzie bardzo doceniona.

Dziękuję.”

I co ciekawe, firma również była z Mielca i nawet z tej samej ulicy.

To zdanie aż boli (kalka z angielskiego):

Twoja szybka odpowiedź będzie bardzo doceniona.

Że tyko wymianę najważniejsze:

– “twoja” a czyja ma być? Ziutka z 2 piętra?

– stona bierna.

Ale coraz więcej jest z translatora i się powoli przyzwyczajamy

Rano był “X”, teraz jest “Marek”

Może ustalmy konkretnie o kogo chodzi ? może ani X, ani Marek a był to Janusz ? Takie szlachetne imię – Janusz

Czasem rzeczywiście zmieniamy imiona. Bez dalszego komentarza.

Zła konfiguracja serwerów pocztowych to raz, ale jaki admin pozwala odpalać skrypty VBS na podległym mu sprzęcie?

To samo wysłali do firmy w której jestem informatykiem. Nota bene sam też to dostałem i się zorientowałem że to atak. Łącznie na 20 osób 9 to otrzymało. Dzwoniłem do Rpola ale nie odbierali wiec wysłałem im mail. Odpowiedzieli, że zajmą się zabezpieczeniem.

Sporo w ostatnim czasie takich e-mail, plus taki że na laptopie, program antywirusowy od razu wyłapuje. Gorzej w smartfonie.