Black Week z sekurakiem! Tniemy ceny nawet o 80%!

~20 różnych sposobów na utrzymanie infekcji Windowsa po restarcie

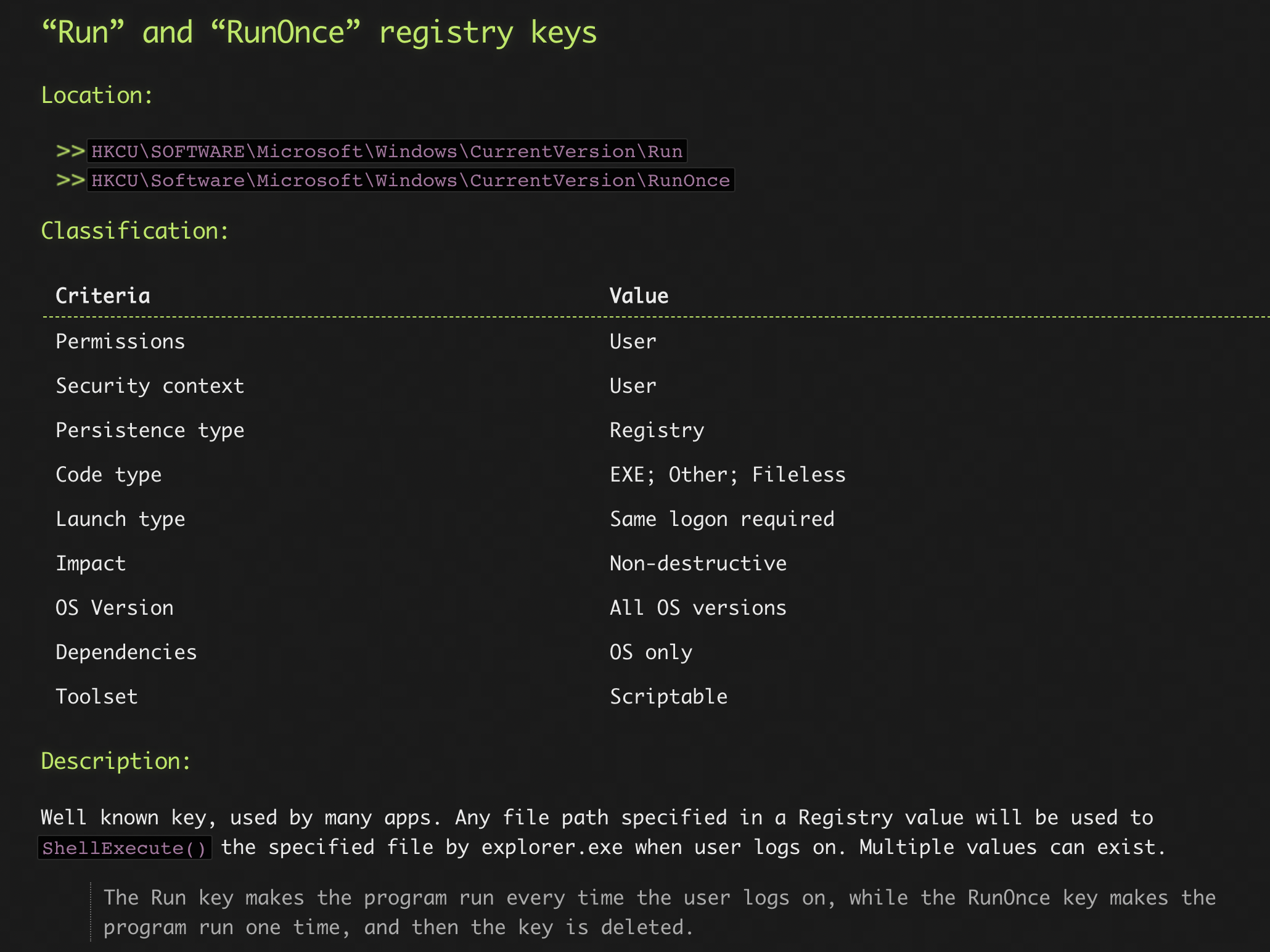

Biblioteka z bazą tego typu pomysłów jest tutaj. Na początku są naprawdę proste przykłady – również z wyszczególnieniem jakie uprawnienia są wymagane do zapewnienia tzw. persystencji:

Całość w założeniach ma za zadanie zapewnić odpowiednią wiedzę osobom chroniącym systemy (gdzie szukać miejsca w którym zdefiniowane jest odpalenie backdoora po każdym restarcie systemy / zalogowaniu się użytkownika?).

Jeśli jesteś zainteresowany tego typu wiedzą, odsyłamy również do w pewnym sensie podobnego poradnika w temacie bezpieczeństwa Active Directory.

~ms

Tych miejsc jest znacznie więcej. Łącznie z podmianką już istniejącego pliku, który jest w autostarcie. Na niewinny pliczek, który np. przechowuje szkodnika w NTFS ADS i ponawia infekcję.

„replacement of a binary file with another binary file may count as a persistence mechanism, but will be not reflected in the repository as possibilities are endless and not really interesting”

Powiem szczerze, że ucieszyłbym się, gdyby do wpisu dołączona byłaby bardziej konstruktywna wskazówka. Mam komputer uzywany od lat. Nie zidentyfikowałem żadnego malware’u na nim, ale chciałbym go odświeżyć (dla zasady). Jak szukać lepszego (prostota użycia ma tu też ważna role) narzędzia od np wbudowanego do Windowsa reinstall’u?