Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

14-latek znalazł podatność Open Redirect w Instagramie. Facebook stwierdził, że jest to jednak XSS i wypłacił w ramach bounty ~100 000 PLN!

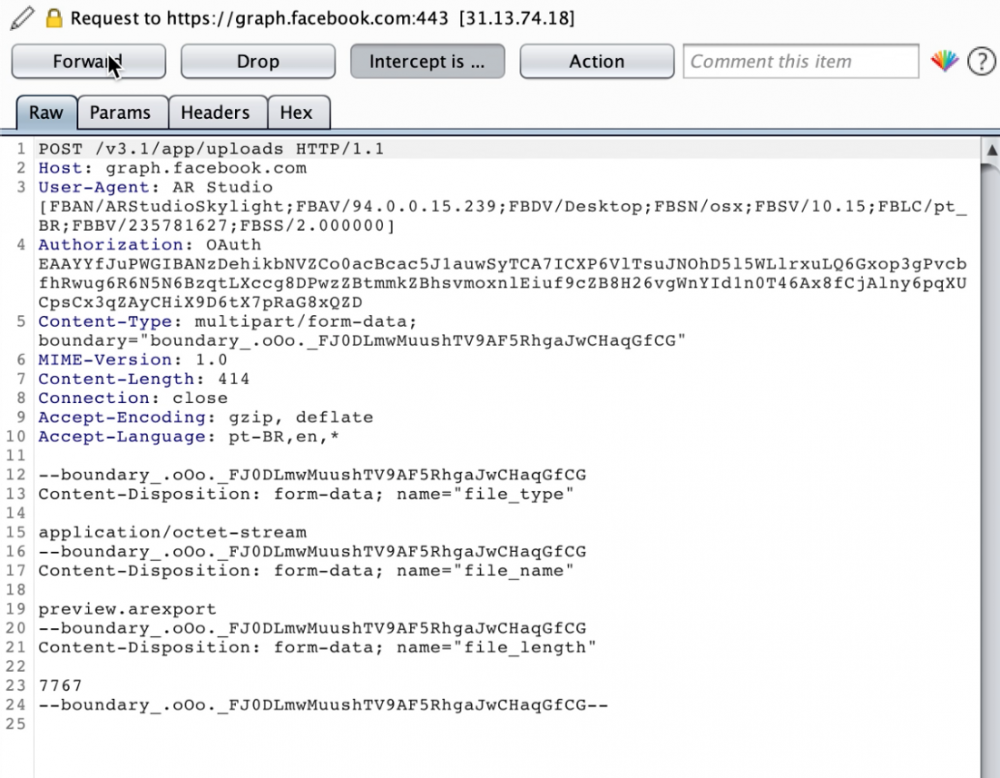

Zazwyczaj firmy które prowadzą programy bug bounty starają się umniejszyć znaleziskom, w tym przypadku było jednak inaczej :) Zaczęło się od “zabawy” ze Spark AR Studio. W trakcie testów Andres Alonso, 14-latek z Brazylii, zmienił nazwę (file_name) na taką zawierającą cudzysłowy

req

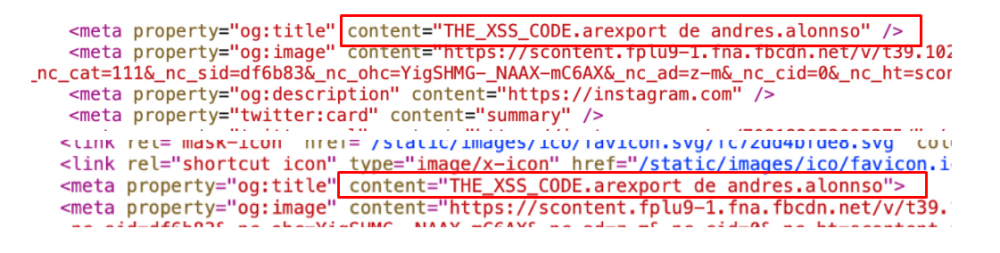

Spowodowało to pojawienie się w pewnym miejscu tagów <meta> z właśnie wstrzykniętym cudzysłowem:

Aby pokazać PoCa, badacz użył takiego payloadu – co dało możliwość przekierowywania użytkowników na dowolną stronę (open redirect):

url=http://www.evilzone.com”HTTP-EQUIV=”refresh”any=”.arexport

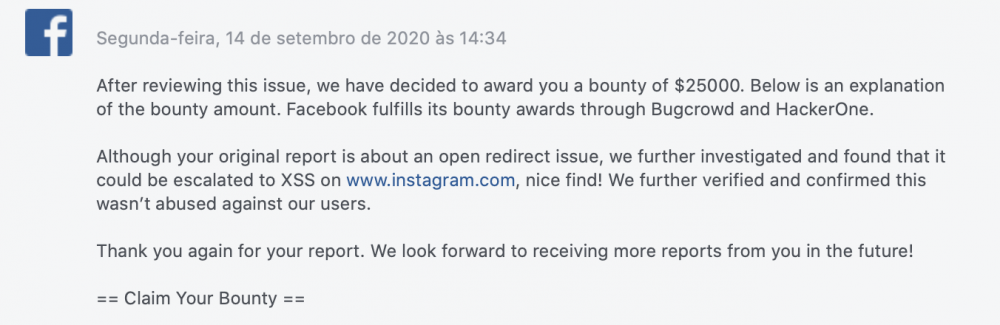

Po zgłoszeniu podatności, Facebook sam z siebie eskalował podatność do zdecydowanie bardziej poważnej – XSS-a, za co następnie wypłacił $25 000:

bounty

–ms