Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak autorzy phishingu obchodzą wieloczynnikowe uwierzytelnienie?

Ataki phishingowe to już codzienność, a obrona przed nimi może polegać wielu czynnikach. Jednym ze sposobów na skuteczne uchronienie się przed skutkami phishingu jest MFA, ale czy zawsze jest ono w pełni skuteczne?

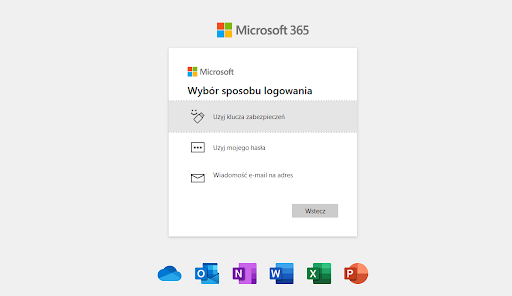

Uwierzytelnienie wieloskładnikowe (MFA) przedstawiane jest jako zabezpieczenie przed 99,9% ataków phishingowych (jak twierdzi Microsoft) i powinno być stosowane wszędzie, gdzie jest to możliwe. Jednak w niektórych przypadkach, przy wdrożonym zabezpieczeniu tego typu może okazać się to jedynie złudnym poczuciem bezpieczeństwa, gdyż coraz częściej atakujący znajdują niedoskonałości w systemie, w którym wdrożono MFA. Jak opisali ostatnio badacze z Abnormal Security, w przypadku phishingu zakończonego zdobyciem loginu i hasła użytkownika (a bardzo często ostatnimi czasy wykonywane są do tego ataki podstawiające „lewe” strony znanych serwisów, z których chętnie korzystają firmy, jak np. Office 365), atakujący próbują użyć pozyskane dane do zalogowania się na konto użytkownika i jeśli natrafią na MFA, starają dostać się tam za pomocą starszych protokołów (IMAP, SMTP, MAPI, POP), które nie były projektowane do wykorzystania wieloskładnikowego uwierzytelnienia. W przypadku możliwości dostępu np. dla starszych aplikacji mobilnych, taki kanał powoduje zupełną nieprzydatność wdrożonego MFA, dlatego warto się upewnić, czy na pewno nasze serwisy nie oferują takiego „pójścia na skróty”. Pewnym sposobem obrony może być też ograniczenie dostępu do konta dla określonych aplikacji nieposiadających dodatkowego zabezpieczenia, systemów operacyjnych czy lokalizacji (tzw. dostęp warunkowy) i zablokowanie tych, których użytkownik aktualnie nie wykorzystuje. Nie zawsze jednak dodatkowe kanały są wyłączone, a nawet jeśli tak jest, to zawsze znajdą się użytkownicy, którzy muszą (lub chcą) mieć włączony słabo zabezpieczony dostęp np. przez POP3. Tutaj badacze opisują, że atakujący po jakimś czasie powracają, by ominąć ochronę, iterując chociażby po typie aplikacji czy rodzaju urządzenia żądających dostępu i udając takie, jakie ten dostęp do konta posiadają. To oznacza, że pomimo użycia MFA, dalej pozostawiona jest obok furtka, która zupełnie to zabezpieczenie ignoruje i pozwala na dostęp do konta użytkownika po udanym ataku phishingowym.

Koncepcja uwierzytelnienia z MFA w Azure (https://docs.microsoft.com/pl-pl/azure/active-directory/authentication/concept-mfa-howitworks)

W takich przypadkach warto po pierwsze przeanalizować, czy na pewno nie mamy otwartych nadmiarowych kanałów dostępu. Jeśli są otwarte, to należy zadać sobie pytanie, czy na pewno powinny? Czy akceptujemy sytuację, że poprzez użycie być może łatwiejszego sposobu dostępu („bo szef jest tak przyzwyczajony, więc po co go denerwować jakimiś dodatkowymi zabezpieczeniami”), możemy spowodować, że atakujący jednak ominie nasze MFA? W skrajnym przypadku można wyłączyć wszystkie niebezpieczne metody dostępu i zobaczyć komu i po co jest to naprawdę potrzebne, bo może się okazać, że nikomu i po nic. Oczywiście dobrą praktyką jest także używanie różnych haseł na różnych kontach/serwisach, bo co z tego, że na koncie pocztowym mamy MFA, a w wyniku ataku phishingowego pozyskane hasło zostanie użyte do włamania się na nasze konto w miejscu, w którym tego MFA nie ma.

Stay safe.

Krzysztof Wosiński

wszystkie znane mi systemy umożliwiające logowanie “niebezpiecznymi protokołami” wymuszają wykorzystanie do nich hasła aplikacji różnego od głównego hasła do konta

ale oczywiście nie da się wykluczyć, że ktoś będzie próbował przechwytywać te hasła

Systemy z MFA, z którymi miałem dotąd do czynienia, a umożliwiające połączenia typu legacy mają opcję generowania jednorazowego hasła pomijającego MFA i mającego dostęp do konkretnego podzbioru usług (np tylko IMAP).

Jednorazowego w tym znaczeniu, że po utworzeniu i przepisaniu do konkretnej aplikacji nie ma możliwości ponownego jego wyświetlenia z poziomu zabezpieczonego serwisu – a z drugiej strony można zawsze sobie dogenerować nowe hasło i zablokować/usunąć stare.

„ bo szef jest tak przyzwyczajony, więc po co go denerwować jakimiś dodatkowymi zabezpieczeniami” pieknie powiedziane, niestety u mnie w firmie nie udalo mi sie z tym zwyciezyc wiec zlozylem wypowiedzenie a 2 msc potem atak ransomware przez o365 :)

W przypadku Microsoft MFA jest tylko dla wybranych – jeżeli jesteś użytkownikiem Windows i ich systemu Windows Hello, w przeciwnym razie podpięcie klucza sprzętowego staje się niemożliwe. Pod Ubuntu (i na innych Linux’ach) na ten przykład “przeglądarka lub system operacyjny nie wspiera kluczy sprzętowych” co uniemożliwia ich dodanie tym samym używanie (co jest oczywiście bzdurą – na dowód tego Dropbox & Google potrafią to ogarnąć niezależnie przeglądarki od przeglądarki i systemu).