Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cablehaunt – podatności w modemach kablowych używanych na całym świecie (również w Polsce). Czy i Ty jesteś na czarnej liście?

Co tym razem da się zrobić? Wykonać dowolny kod na atakowanym urządzeniu (najczęściej, jeśli nie zawsze, z pełnymi uprawnieniami root).

Szczegóły techniczne dostępne są tutaj, a w pewnym skrócie cały atak polega na dwóch etapach:

1. Atak z wykorzystaniem podatności klasy buffer overflow na usługę Spectrum Analyzer dostępną lokalnie (w sieci LAN).

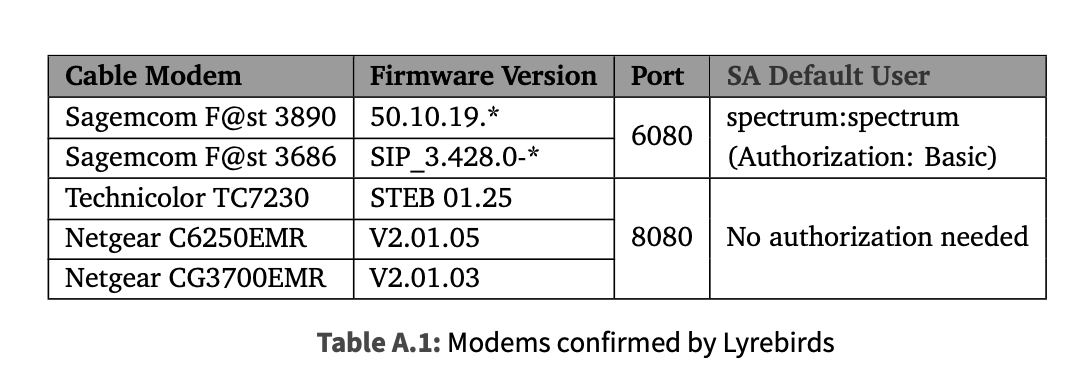

Tutaj bywa różnie – czasem nie ma w ogóle konieczności uwierzytelnienia się do usługi, czasem są to domyślne dane logowania, być może czasem są też skonfigurowane przez dostawcę sprzętu (?). Przykłady poniżej

2. Dostęp z poziomu Internetu. Jest to nieco bardziej problematyczne (a dla użytkowników dobre), bo ofiara musi wejść na zainfekowaną stronę, która z wykorzystaniem np. techniki DNS rebinding zrealizuje etap 1. Warto zatem zaznaczyć, że atak wymaga pewnej interakcji ze strony ofiary.

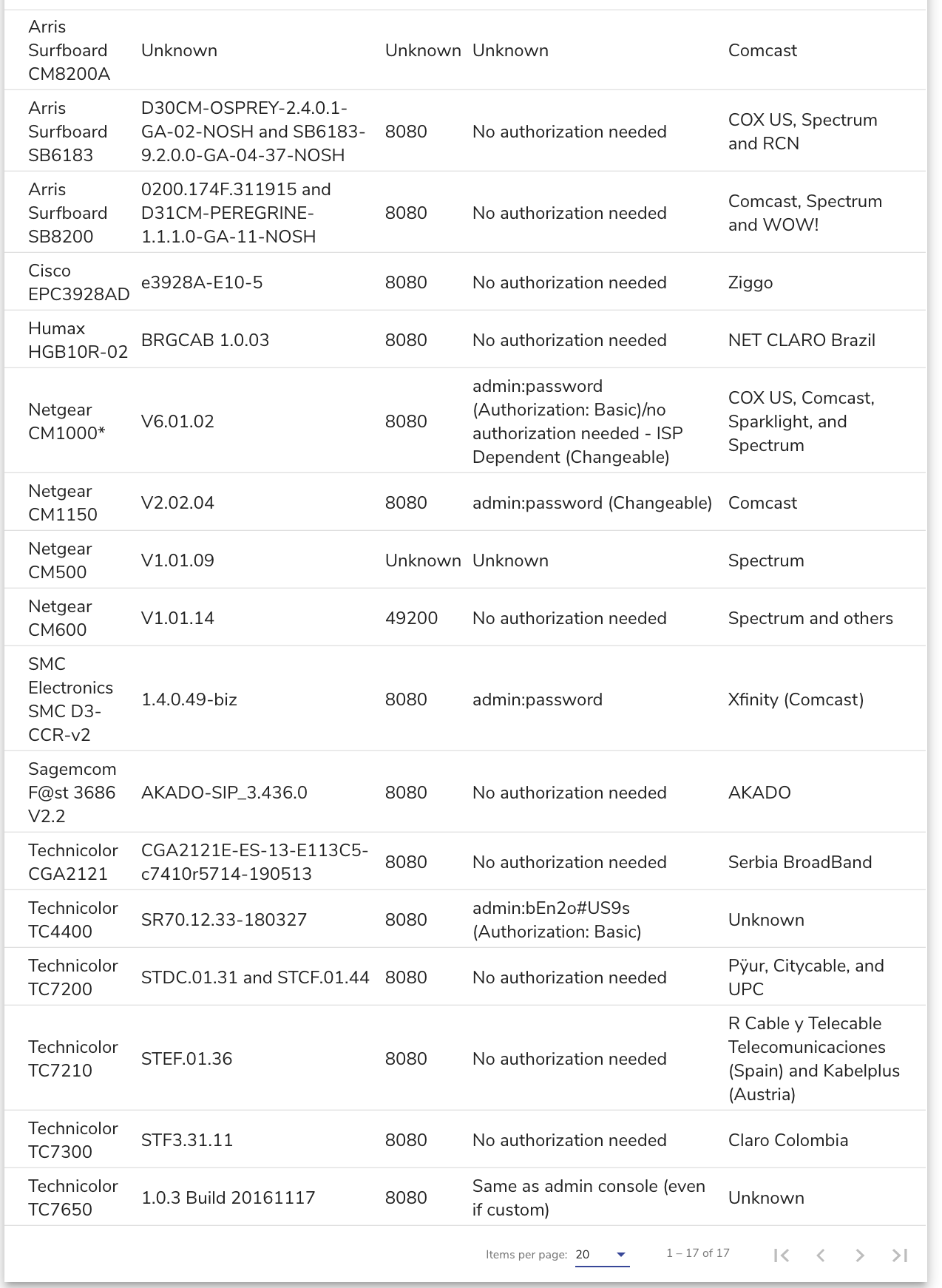

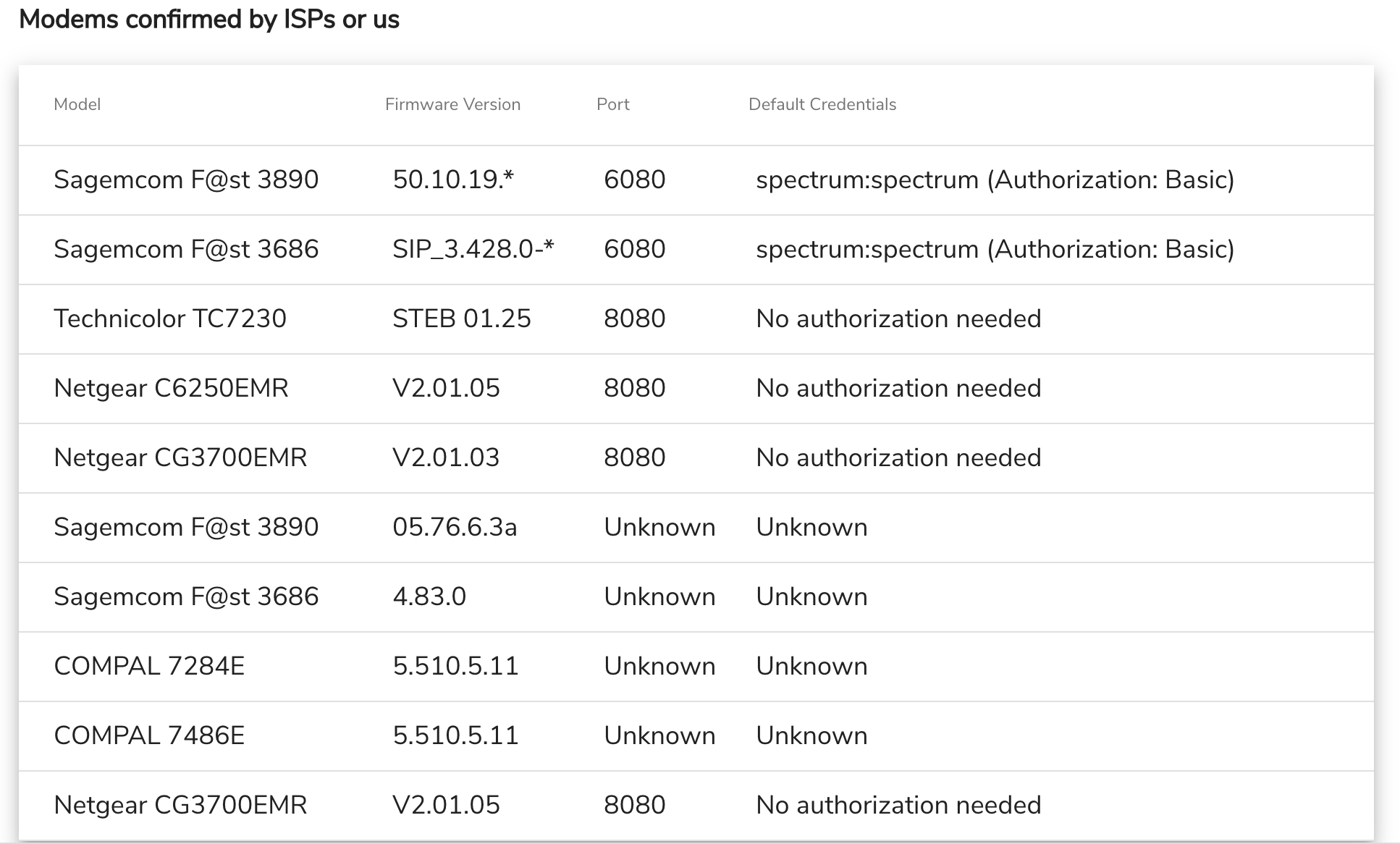

Obecnie zgłoszonych jest sporo podatnych modemów:

Urządzenia zgłoszone przez społeczność

Urządzenia zgłoszone przez badaczy

Jeśli dokładniej spojrzycie na listy powyżej, prawdopodobnie dostrzeżecie urządzenia oferowane przez polskich ISP. Dostępny jest też skrypt sprawdzający czy nasze urządzenie jest podatne, choć należy go testować tylko na sprzęcie który jest naszą własnością…:

If this crashes your modem, you are vulnerable.

–ms

Zawsze mnie ciekawiło jak dbać o bezpieczeństwo routera w przypadku gdy otrzymałem go od dostawcy internetu? Czy dostawca jest w stanie zdalnie dokonać update firmware? Sam powinienem się o to zatroszczyć? Ale jak – system jest przerobiony pod konkretnego dostawcę, czy mogę sobie pobrać firmware od dostawcy urządzenia i po prostu go wgrać?

Najlepiej… mając swój, zaufany router za nim/zamiast niego. Wówczas nie ma większego znaczenia, czy router dostawcy jest podatny, pod warunkiem, że korzystasz z połączeń szyfrowanych (poczta, WWW itd.). Oczywiście nie chroni to przed psikusem w rodzaju “popsucie” Ci łącza/zwiechy routera dostawcy itd. Niestety, wielu dostawców nie daje klientom żadnych uprawnień do zmiany konfiguracji/aktualizacji itd. swoich urządzeń.

Zgodnie ze specyfikacją DOCSIS aktualizacje mają miejsce przy okazji restatu/power-cycle routera.

Nie możesz go zaktualizować. Jak byś zobaczył plik konf to zobaczył byś, że w większości jest on odpowiedzialny za twój transfer i przypisanie do cmts’a. Jeżeli boisz się o swoje bezpieczeństwo ustaw modem dostawcy w bridge i zamontuj własny – zabezpieczony przed atakiem.

Jeśli mowa o modemie kablowym od ISP typu vectra, inea, upc – raczej nie masz szans na własnoręczny upgrade. ISP powinien o to dbać. Szczególnie jeśli modem jest routerem (nie każdy jest), jest podatny od strony WANu i ma na tym WANie publiczny adres.

Jeśli dostałeś sprzęt od dostawcy, to praktycznie nie jesteś w stanie nic zrobić. Z uwagi na to, że:

a) dostawca (w przypadku Vectry) dostaje firmware do modemu dostosowane pod siebie

b)modem Cisco jaki miałem poprzednio zawsze przy restarcie szukał sobie nowego firmware’u a czy była jakakolwiek kiedyś aktualizacja tego nie jesteś w stanie sprawdzić

c) nie pobierzesz firmware od dostawcy, bo nawet nie udostępnią dla zwykłego Kowalskiego, nawet jeśli wydarzy się cud i uda się zrobić upgrade to wątpię żeby dostawca dopuścił taki sprzęt do pracy w swojej sieci.

Także tego :-)