Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Cisco RV320 – załatali krytyczną podatność… blokowanie żądań HTTP z User-agent curl :P

Podatność (część 1. część 2.) umożliwia na wykonanie dowolnego kodu w OS na urządzeniu. Kod wykonuje się z uprawnieniami roota.

W skrócie rzecz ujmując: najpierw bez uwierzytelnienia wyciągamy hash hasła admina. Jeśli hasło jest złożone – to nic. Można się zalogować samym hashem. Dalej można wykorzystać kolejną podatność i mamy roota.

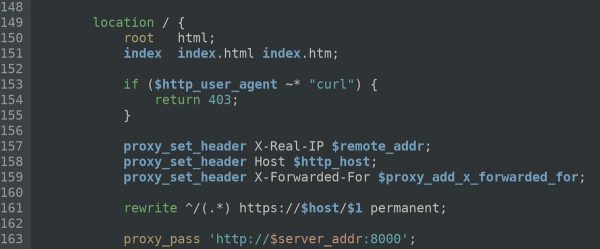

Badacze zgłosili problem do producenta, który wydał łatę. W samej łacie znalazły się jednak pewne zastanawiające fragmenty:

Jeśli więc używamy curla (został on pokazany w oryginalnym exploicie) to dostaniemy kod odpowiedzi 403 (forbidden). Jeśli użyjemy innego User-agent – nie nie dostaniemy błędu :). Producent próbował jeszcze dodać dodatkowe sprawdzenia, ale też nie są one skuteczne.

Cały czas wiele podatnych routerów jest dostępnych z Internetu (do wykorzystania podatności potrzeby jest otwarty do Internetu port panelu webowego).

–ms

Bezpieczeństwa to oni się uczyli chyba ode mnie.

przypadek? nie sądzę :)

Można trochę pośmieszkować, ale tak bardziej serio z regularnego przeglądania logów wychodzi, że co najmniej 90% ataków i skanów nie ma zmienionego UA zaszytego oryginalnie w używanym narzędziu. Absolutnie nie bronię Cisco, też mnie to z początku rozbawiło. Pozostaje mieć nadzieję, że ta „łatka” jest tylko tymczasowa ;o)