Black Week z sekurakiem! Tniemy ceny nawet o 80%!

20-letni mechaznim z IE5.0 nadal pozwala łamać nowoczesne sieci Windows

O co chodzi w tym nieco dramatycznym tytule? O WPAD, na temat którego pierwsze wzmianki pojawiają się przy okazji przeglądarki Netscape (1996 rok), a wprowadzony został do IE 5.0 w 1999 roku.

Jak wykorzystać ten mechanizm do ataku? Możliwości jest wiele, ale jedna z prostszych jest taka:

- Odpalam w LAN narzędzie podszywające się pod usługę WPAD (muszę być gdzieś wpięty kablem i w sieci nie mieć mechanizmów klasy 802.1X – są one cały czas rzadkością)

- Użytkownicy łączą się gdzieś zwykłą przeglądarką z domyślnymi ustawieniami (do aplikacji w Internecie lub w LAN)

- Ich system pyta nasz podstawiony WPAD o proxy (tak, nie ma tutaj żadnego uwierzytelnienia czy potwierdzenia autentyczności usługi)

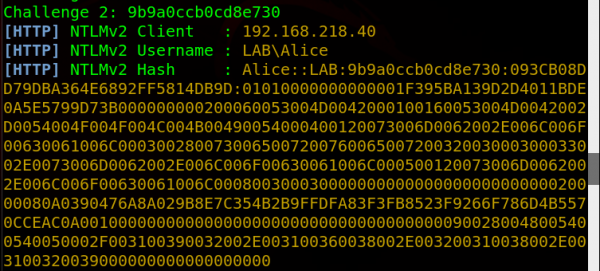

- Nasz WPAD odpowiada, ale mówi że potrzebne jest jeszcze uwierzytelnienie użytkownika (wysyłając NTLMv2 challenge)

- System ofiary (ofiar) przesyła NTLMv2 response (przesyłając nam hash hasła)

- Hash na crackera i mamy już hasło + login użytkownika.

- Ważne że wszystko dzieje się automatycznie, bez żadnych alertów bezpieczeństwa.

NTLMv2 hash

Mamy wielu użytkowników w LAN czyli mamy wiele hashy. A któraś z ofiar mimo niby skomplikowanej polityki haseł będzie miała ustawionego coś prostego, prawda? Hermenegilda1! w końcu spełnia chyba wszystkie najbardziej wyśrubowane normy polityk bezpieczeństwa haseł ;)

–ms

Jakim cudem zgadliście moje hasło? ;>

A nie jest tak ze odpowie hashed tylko zaufanej domenie?

nie

Czy MS to łata/ma zamiar załatać?

PS: Nie chodzi o autora tekstu ;)

a to jest ficzer i to działa we wszystkich browserach :)

No zaraz.

Jak w sieci już funkcjonuje wpad to nie będzie to take proste.

Jeżeli nie funkcjonuje, to przydałby się wpis w DNS, prawda?

Co to znaczy „podszywa się”?

na wypadek jak funkcjonuje (choć jest to bardzo rzadkie, za to bardzo częste jest domyślne używanie tego w przeglądarce) – zobacz na linka z newsa – jest tam dość ciekawy scenariusz z DNS + IPv6