Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

DROWN: nowa podatność w OpenSSL – można deszyfrować TLS przy pewnych warunkach

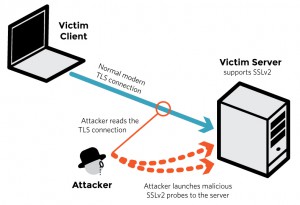

Opublikowany został błąd w OpenSSL (Severity: High) , umożliwiający odszyfrowanie przechwyconej komunikacji zaszyfrowanej bezpiecznym protokołem TLS. Całość wymaga aby na serwerze terminującym TLS obsługiwany był też SSLv2.

Istotne jest, że przechwycona sesja wcale nie musi korzystać z tego starego protokołu, wystarczy że jest on obsługiwany po stronie serwerowej. Co więcej, jeśli administrator skonfigurował ten sam certyfikat/klucz prywatny zarówno dla komunikacji https jak i np. dla usługi pocztowej – i to serwer pocztowy posiada włączoną obsługę SSLv2 – cały czas jesteśmy podatni.

Odkrywcy błędu zaznaczają, że wykorzystanie błędu jest zdecydowanie praktyczne – i skuteczny atak na podatny OpenSSL trwa od około minuty do 8h – przy poniesieniu niewielkich nakładów finansowych (<$400).

–ms