Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Dalszy ciąg tragikomedii z SuperFish

Parę dni temu pisaliśmy o instalowaniu przez Lenovo Adware na niektórych modelach laptopów (na szczęście – jak wspomina u siebie Lenovo nie dotyczy to ThinkPad-ów, tabletów, komputerów stacjonarnych i smartfonów ani przeznaczonych dla przedsiębiorstw serwerów i urządzeń pamięci masowej), a obecnie pojawiają się liczne analizy pokazujące coraz to nowe luki w SuperFishu. W tym strona sprawdzająca czy jesteśmy podatni.

Podsumujmy.

SuperFish jest w stanie realizować atak MiTM podstawiając swój certyfikat SSL

Jak to działa? Normalnie (np. przy wykorzystaniu Ettercap-a) w takiej sytuacji powstają 2 tunele: przeglądarka->SuperFish (całość na laptopie „ofiary”) oraz SuperFish->docelowy site. Ten drugi tunel zazwyczaj w atakch MiTM jest dobrze zabezpieczony (jest to „zwykły” tunel SSL). Jednak w tym przypadku, aby przeglądarka nie wyświetliła żadnego błędu, robiona jest w locie kopia certyfikatu SSL serwisu do którego się łączymy, a następnie podpisywana root CA dogranym przy instalacji na nasz komputer.

Taki sposób działania daje jeden wniosek: jeśli mielibyśmy klucz prywatny związany z ww. certyfikatem root CA, moglibyśmy podpisać dowolny certyfikat i „zainfekowany” komputer go przyjmie!

Dalej, okazuje się że SuperFish korzysta z gotowej biblioteki do przejmowania połączeń SSL – Komodia, która posiada masa własnych błędów (m.in. domyśle hasło: „Komodia” umożliwiające odzyskanie klucza prywatnego :)

Przypominamy też: klucze prywatne w SuperFishu były takie same na wszystkich komputerach.

Przykładem błędu Komodii jest obsługa niezaufanych certyfikatów SSL (np. self-signed) – w normalnej sytuacji, jeśli połączymy się do takiego serwera, dostaniemy ostrzeżenie w przeglądarce.

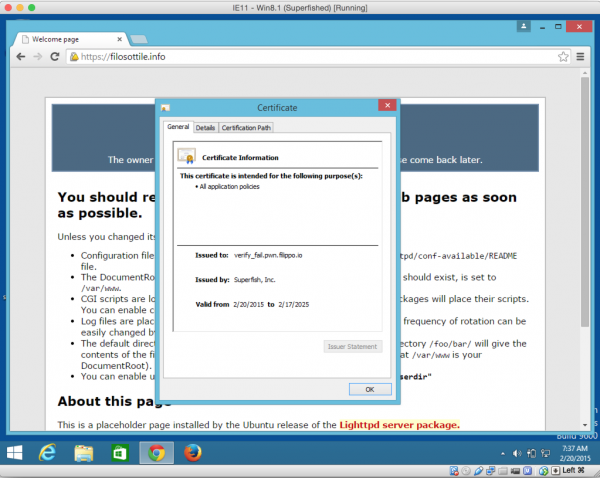

Ale SuperFish i tutaj daje radę – po prostu podpisze nam taki certyfikat własnym CA, które jest zaufane, a żeby nie było tak prosto – zmieni nazwę CN w certyfikacie na verify_fail.oryginalna-domena.pl (co spowoduje błąd przeglądarki). Ale wystarczy wygenerować self-signed certyfikat z ustawioną nazwą alternatywną (tj. nazwą domeny dla której certyfikat jest również prawidłowy) i Komodia czy SuperFish go podpisze, a przeglądarka bez mrugnięcia okiem zaakceptuje:

Na koniec, autor cytowanego wyżej researchu udostępnia stronę sprawdzającą czy mamy zainstalowany na komputerze jeden z komponentów bazujących na Komodia (czyli czy łatwo można na nas zrobić MiTM).

–Michał Sajdak

Ciekawe co jak ktoś skasuje Superfisha, a nie skasuje certyfikatu. Dalej będzie możliwe MITM. Gdzieś nawet ktoś opisywał jak wyciągnął ten klucz prywatny ze zrzutu pamięci.

Najgorsze jest to, że pomimo tego że wypuszczą poprawkę na dniach (tak zapowiedziało Lenovo), to masa ludzi jej pewnie nie zaaplikuje i będą dalej podatni.