Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

0day w WinRAR był exploitowany od kilku miesięcy – m.in. za pomocą odpowiednio spreparowanego pliku zip

Informacja o podatności CVE-2023-38831 gruchnęła już dobrych kilka dni temu. Luka (luki) jest obecnie załatana, ale pokazały się informację o aktywnej tej eksploitacji podatności jako 0day – i to od kwietnia 2023.

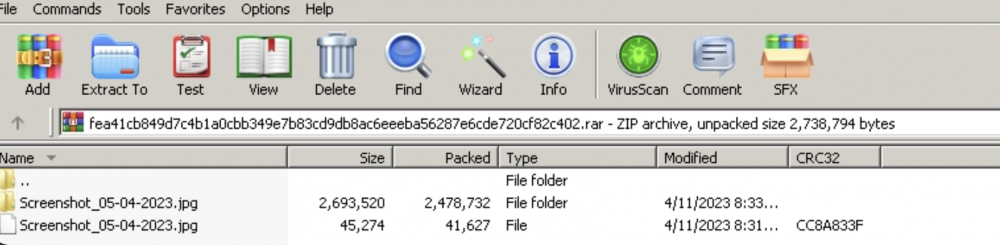

Na celowniku były m.in. komputery / konta osób handlujących kryptowalutami. Cały trick polegał na stworzeniu archiwum (np. zip), które po otworzeniu w WinRAR wyglądało całkiem niewinnie – ot “zwykłe obrazki”:

Tylko, że po kliknięciu w obrazek odpalał się złośliwy kod (który był zawarty w samym zipie). W opisie łatki widzimy taki opis:

WinRAR could start a wrong file after a user double clicked an item in a specially crafted archive.

W skrócie – jeśli używacie WinRara, pamiętajcie o aktualizacji.

~ms

Kto tam się zaktualizuje – histeryzujecie ;) Zaktualizuje się użytkownikom systemy o dodatkowego RATa do Policyjnego botnetu

Tak. Dla mnie oni histeryzują a WinRar i tak jest świetny bo darmowy hehe

Tylko że WinRar nie jest darmowy. Przeczytaj warunki licencji.

jeśli używacie WinRara – nie zapomijcie kupic licencji!

Kupiłem i co dla jak żyć. I to nie żart.