Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zdalne wykonanie kodu w Androidzie przez MMSa

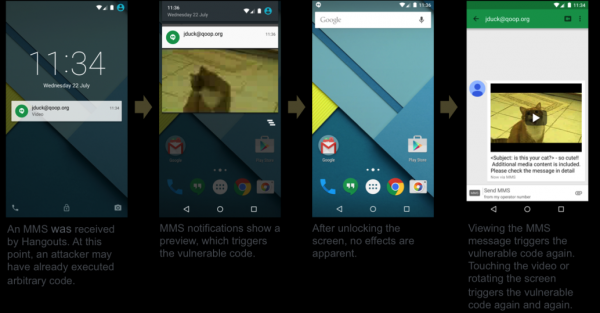

Eksperci z firmy Zimperium ostrzegają przed odkrytą przez siebie podatnością w systemie operacyjnym Android. „Największa dziura w historii Androida” ma polegać na możliwości zdalnego wykonania kodu poprzez specjalnie przygotowanego MMSa bez konieczności jakiegokolwiek udziału właściciela docelowego urządzenia.

Zgodnie z raportem podatny jest Android w wersjach 2.2 i nowszych, co ma stanowić około 95 % wszystkich urządzeń (około 950 milionów sztuk!) z tym systemem operacyjnym. Problem dotyczy biblioteki Stagefright, a szczegóły zostaną przedstawione podczas konferencji Black Hat USA oraz DEF CON 23.

Wykonanie ataku sprowadza się jedynie do przesłania na docelowy numer wiadomości MMS zawierającej specjalnie spreparowany plik multimedialny. W pełni złośliwy atak może nawet już po infekcji a przed odczytaniem MMS-a, usunąć wiadomość – nie zauważymy nawet zatem nic podejrzanego.

Firma Google otrzymała już wszystkie szczegóły dotyczące podatności i przygotowała odpowiednie poprawki. Jednak jak to bywa z Androidem, odpowiednie poprawki muszą teraz przygotować poszczególni producenci sprzętów pracujących pod kontrolą tego mobilnego systemu operacyjnego, a to może potrwać.

Co ważne, w wywiadzie udzielonym npr.org Adrian Ludwig z Google Android Security Team wycenił wagę powyższej podatności na „high”, co oznacza, że prawdopodobnie jest to możliwość zdalnego wykonania kodu bez uzyskania wysokich uprawnień.

— Wojciech Smol

Brawo. Kolejne dziursko w androidzie, które jeśli zostanie szybko załatane przez Google, to już nie przez producentów. Była dziura w androidowych klawiaturach, teraz to.

Przecież i tak będzie kolejna dziura jak z flash playerem, IE, javą.

Najprawdopodobniej producenci specjalnie tworzą te błędy, żeby zastraszyć i wmówić ludziom, że konieczne jest badanie tęczówki, odcisku palca, naczyń krwionośnych itp.

Szykuje się pełna kontrola ludności, pełna inwigilacja.

Nie zdziwię się, gdy będą powszechne kamery do rozpoznawania ludzi po oku czy liniach papilarnnych.

Obecnie jesteśmy na początkowym etapie:

http://enjoybydgoszcz.pl/bydgoszcz/informacje-z-bydgoszczy/item/11141-zuchwała-kradzież-na-glinkach-nagrały-to-kamery-monitoringu-wideod

Przwidział.

@mmmmnnn mylisz dwie rzeczy. Inwigilacja to jedno a przypadkowo powstały błąd to drugie. Błędów takich znajdą jeszcze sporo, bo takie systemy są zbyt skomplikowane żeby ktokolwiek był w stanie zapewnić ich bezpieczeństwo. Większość telefonów nie otrzyma jakiejkolwiek poprawki bezpieczeństwa, bo producenci chcą sprzedawać kolejne telefony a nie pomagać nam w zostaniu przy tym który już posiadamy. To by ich zabiło. Zresztą Android to jedna wielka maszyna inwigilacyjna. Wystarczy zobaczyć do czego dajesz dostęp instalowanym aplikacjom.

Czy ktos z was sprawdzal jak zostaly rozwiazane problemy samsunga z klawiatura bazujaca na SwitKey? Pierwsza reakcja to nie byl patch tylko sygnatura do ich samsung knox (obecne na nowszych flagowych samsungach). Aktualizacja sygnatur “zasad zabezpieczen” miala miejsce okolo 12 godzin od opublikowania informacji o problemach z aktualizacja klawiatury. Zobaczymy jak bedzie w tym przypadku.

Trza kupić Nexusa… Sprzęt bez szału, ale ma swoje zalety softowe.

Odznaczyć “Auto retrieve MMS”.

Nie wystarczy, złośliwą treść można dostarczyć dowolnym kanałem poprzez multimedia -najlepiej reklama na stronie którą oglądasz na komórce. Ten kanał jest bardzo skuteczny, powszechnie dostępny, elastyczny i pozornie legalny, trzeba tylko wydać trochę kasy na reklamę.

Jeśli ktokolwiek z zainteresowanych ma exploita lub choć POC to zapewne infekcja w toku…

zawsze można zmienić przeglądarkę, Firefox jest podobno odporny (pewnie dlatego, że używa własnego silnika).

kurde, mogliby coś zrobić z aktualizacją takich komponentów.

Smartfony są już dość potężne i pojemne aby zainstalować tam jakiś system zarządzania pakietami i aktualizować tylko części systemu. Faktem jest, że w przypadku androida jest dość dużo architektur – x86, x86_64, mips, arm, arm64 i pewnie optymalizacje pod konkretne procesory, ale mógłby to robić producent, który produkuje x modeli z tym samym SoC. IMO dobrze zarządzanie projektem i źródłami powinno powodować możliwość łatwej aktualizacji wielu modeli za jednym zamachem (ale znając życie pewnie nie są dobrze zarządzane :( )

A czy to nie jest tak, ze aby automatyczne zarazenie telefonu MMSem powiodlo sie (bez jakiegokolwiek klikniecia w MMS przez uzytkownika), aplikacja w telefonie musi sama otworzyc MMSa w celu wygenerowania podgladu?

Uwazam, ze autor artykulu powinien to wyjasnic. Rozumiem, ze jak uzytkownik otworzy MMS lub wejdzie na specjalnie przygotowana strone internetowa lub kliknie na plik, to zarazi telefon. Pytanie co w przypadku gdy uzytkownik nie otworzy strony, nie otworzy pliku, ani nie klliknie na MMS!

Proszę:

http://technoblog.computerworld.pl/2015/07/28/powazna-luka-w-androidzie-umozliwia-zdalne-wlamanie/

Moze ten problem wystepuje tylko gdy MMSy odbierane sa przez aplikacje Hangouts ?

Informacje z http://technoblog.computerworld.pl/2015/07/28/powazna-luka-w-androidzie-umozliwia-zdalne-wlamanie/ powinny być zawarte w Sekuraku…

…włąściwie to już jest – w moim komentarzu ;) Zaletą działu “Aktualności” na tej stronie jest właśnie to, że w miarę wcześnie sygnalizuje problem… a resztę bez problemu można znaleźć… albo ktoś uczynny podpowie :)

…polecam jeszcze:

https://source.android.com/devices/tech/security/implement.html

http://www.tabletowo.pl/2015/07/27/powazna-luka-w-androidzie-pozwala-hakerom-instalowac-malware/

Newsy:

http://www.securityweek.com/serialization-vulnerabilities-put-many-android-devices-risk