Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Przejmowanie kontroli nad… budynkiem Google

Na blogu firmy Cylance pokazała się ciekawa informacja dotycząca przejęcia przez nich kontroli nad systemem monitorującym infrastrukturę (Building Management System) w jednym z budynków Google. O jakiej infrastrukturze mowa? Np. systemy zaopatrzenia w wodę, ogrzewanie, klimatyzacja, wentylacja.

W skrócie, pokazany jako Proof Of Concept atak był dość prosty – choć skuteczny:

- Zlokalizowanie urządzenia kontrolnego, które dostępne jest w Internecie (np. udostępnia swoją webową konsolę zarządczą). Swoją drogą przypominamy tutaj o wyszukiwarce shodan. Okazało się, że w tym przypadku Google korzysta z rozwiązania Tridium Niagara.

- Wykorzystanie luki umożliwiającej nieuwierzytelnione pobranie pliku z konfiguracją urządzenia.

- Crackowanie haseł pobranych z pliku konfiguracyjnego.

- Dostęp do urządzenia na dowolnych uprawnieniach.

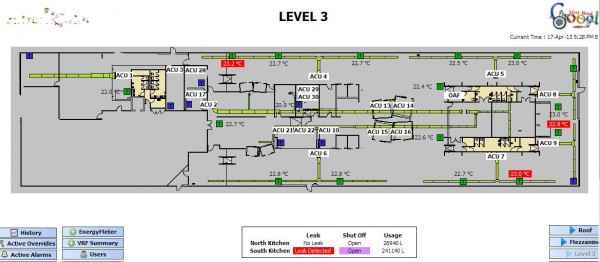

Wnętrze budynku wygląda tak:

A przykładowy zrzut z konsoli zarządczej feralnego systemu – tak:

Na koniec warto nadmienić, że firma odpowiedzialnie – przed ujawnieniem luki – skontaktowała się z Google w celu wyeliminowania podatności.

- Przede wszystkim nie udostępniajmy webowych interfejsów zarządczych urządzeń do Internetu – jeśli nie jest to absolutnie koniecznie.

- Pamiętajmy o regularnych aktualizacjach oprogramowania firmware.

- Istotne może być również posiadanie odpowiednio złożonych haseł dostępowych do urządzeń, choć czasem i to nie stanowi problemu (niektórzy producenci potrafią przechowywać hasła dostępowe na urządzeniach w formie jawnej….).

Przypominamy też nasz autorski research, który doprowadził do odkrycia serii bugów umożliwiających nieuwierzytelniony dostęp jako root na urządzeniach sieciowych TP-link (mniej więcej tej klasy bug został wykorzystany w drugim kroku potencjalnego ataku, o którym pisze Cylance).

— Michal Sajdak, michal.sajdak<at>sekurak.pl

to prawda, że hash to był base64?