Black Week z sekurakiem! Tniemy ceny nawet o 80%!

NSA łamie lub obchodzi większość znanych metod szyfrowania danych [aktualizacja]

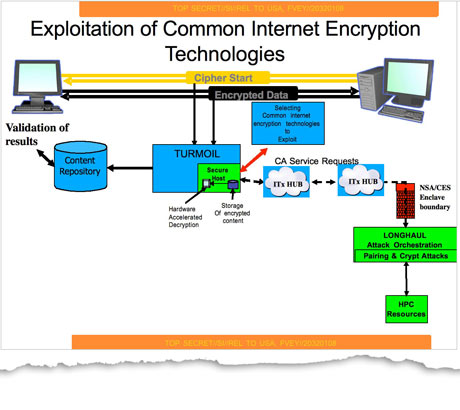

Zgodnie z najnowszymi informacjami, z kolejnych upublicznionych przez Edwarda Snowdena dokumentów dotyczących tajnych amerykańskich programów masowej inwigilacji wynika, że agencje wywiadowcze są w stanie łamać lub obchodzić większość znanych obecnie metod szyfrowania danych.

Jak doniosły przed chwilą serwisy Guardian, New York Times oraz ProPublica, z analizy kolejnych dokumentów dostarczonych przez Snowdena wynika, że amerykańskie NSA oraz brytyjskie GCHQ od lat z powodzeniem łamią lub obchodzą znane i wykorzystywane powszechnie metody kryptograficzne.

Będący podstawą internetowego bezpieczeństwa protokół SSL, tunele VPN oraz szyfrowanie stosowane w sieciach 4G – wszystko to jest obecnie najprawdopodobniej w zasięgu największych agencji wywiadowczych. Jak to jednak możliwe, że algorytmy powszechnie uważane za bezpieczne, nie mogą się oprzeć NSA?

Vast amounts of encrypted internet data which have up till now been discarded are now exploitable.

Otóż kosztujący 250 milionów dolarów rocznie (dla porównania słynny PRISM to „tylko” 20 milionów rocznie) projekt deszyfrowania danych (kryptonim Bullrun — nazwa pochodzi od znaczących starć mających miejsce w trakcie wojny secesyjnej) korzysta nie tylko z ataków siłowych, ale w dużej mierze opiera się na tajnej współpracy z producentami popularnych technologii zabezpieczających oraz dostawcami usług internetowych.

Project Bullrun deals with NSA’s abilities to defeat the encryption used in specific network communication technologies. Bullrun involves multiple sources, all of which are extremely sensitive.

Wygląda więc na to, że agencje wywiadowcze rzeczywiście umieszczały przez ostatnie lata tylne furtki w rozmaitych mechanizmach kryptograficznej ochrony danych.

Istnieją również dowody na to, że agencje takie jak NSA skutecznie wywierają wpływ na międzynarodowe standardy ochrony danych (opracowywane przykładowo przez NIST), tak by te nie stanowiły zbyt dużego wyzwania dla obecnie znanych metod deszyfrowania komunikacji.

Z upublicznionych informacji nie wynika szczegółowo, które technologie ochrony danych nie zostały jeszcze złamane lub wyposażone w tylne furtki. Nie wiadomo również dokładnie, które firmy zgodziły się na współpracę z agencjami. Jak można jednak wywnioskować, NSA nie jest nadal w stanie poradzić sobie ze wszystkimi metodami kryptograficznej ochrony danych.

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on.

Przede wszystkim wygląda więc na to, że ostatnie nadzieje należy pokładać w rozwiązaniach i systemach otwartych, takich jak: TrueCrypt, GPG, OpenVPN, czy Linux. Prawdopodobnie agencje nie próbowały do tej pory ingerować w tego typu technologie, gdyż ryzyko wykrycia takich działań jest znacznie większe niż w przypadku produktów komercyjnych.

Pozostaje jednak pytanie, czy międzynarodowa społeczność będzie jeszcze kiedyś w stanie odzyskać Internet w jego pierwotnie zamierzonej postaci?

[Aktualizacja]

Z upublicznionych dokumentów można dodatkowo wywnioskować, że agencje stosowały również metody takie jak:

- wprowadzanie własnych agentów do rozmaitych organizacji, w celu uzyskiwania informacji o technologiach i przechwytywania kluczy szyfrujących,

- uzyskiwanie zdalnego dostępu do systemów komputerowych, w celach jak wyżej.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Czytając ten tekst mam wrażenia lektury streszczenia / parafrazy wypowiedzi[1] Schneiera i oryginalnego artykułu w Guardian[2] do którego Schneier się dokładał. Nie żebym miał jakieś duże pretensje, ale artykuł zyskałby na rzetelności jeśli dorzucić słowo wstępu z uznaniem autorstwa. Swoją drogą może lepiej byłoby po prostu przetłumaczyć pełen artykuł z Guardiana, bo porusza kilka dodatkowych, ciekawych aspektów, pominiętych przez autora tego tekstu z przyczyn tylko jemu wiadomych :)

[1] http://www.schneier.com/blog/archives/2013/09/the_nsa_is_brea.html

[2] http://www.theguardian.com/world/2013/sep/05/nsa-gchq-encryption-codes-security

D3LLF,

Wszystkie źródła zostały w tekście podane i zalinkowane. Trudno tu mówić o uznaniu autorstwa, bo ten artykuł nie jest tłumaczeniem, tylko powstał na podstawie podanych źródeł.

@D3LLF w kontekście całości warto na pewno zacytować z pierwszego linka to:

„Basically, the NSA is able to decrypt most of the Internet. They’re doing it primarily by cheating, not by mathematics.”

i dalej: „Remember this: The math is good, but math has no agency. Code has agency, and the code has been subverted.”

co niniejszym czynię + oczywiście dzięki za linki.

@Wojciech: Może „uznanie autorstwa”, to faktycznie zbyt mocne określenie z mojej strony, ale brakuje mi lepszego na wykonanie tego typu syntezy artykułów. Swoją drogą kudos za tempo :)

D3LLF,

Temat jest na tyle interesujący, że nie pozwolił mi wczoraj zasnąć ;).

Rozumiem, że szyfrowanie dostępne jako standard w ubuntu jest nadal nietykalne? No chyba, że NSA dysponuje komputerami „kwantowymi”. BTW. jak mogę subskrybować informacje z „w biegu”, przycisk na głównej pokazuje tylko stronę główną, a po wejściu na podstronę przeglądarka też nie wykrywa dostępnego kanału…

To różnie może być. Część technik może polegać np. na czymś takim: http://sekurak.pl/badacze-wpuscili-malware-do-apple-app-store/

To jest np. puszczasz jakiś subtelny i wyglądający bardzo dobrze patch do openssl, a tak naprawdę wprowadzasz tylko Tobie znany bug. Czyli de facto nie łamiesz algorytmu jako takiego.

@Styx: co do „w biegu” to na razie nie możesz :| To znaczy zostaje FB lub Twitter, gdzie wszystko idzie automatem. Ale pracujemy nad kilkoma zmianami w sekuraku – prawdopodobnie będą gotowe do końca przyszłego tygodnia. Będą właśnie również i te RSS feedy.

Nie do wiary, historia jak z „Cyfrowej Twierdzy” Dan’a Brown’a :P

Pikanterii całej historii dodaje to, że wywiad prosił dziennikarzy o *nie publikowanie* tych informacji: http://www.techdirt.com/articles/20130905/12484624418/feds-beg-ny-times-pro-publica-not-to-reveal-that-theyve-inserted-backdoors-into-internet-encryption.shtml

— w końcu „cele” podsłuchu mogą zmienić metody szyfrowania…

Co ciekawe, prawdopodobnie część z bardziej technicznych fragmentów została właśnie usunięta z tekstów, które zostały opublikowane do mainstreamu.

TrueCrypt to ponoć tylko przynęta NSA dająca złudę prywatności. (

Is TrueCrypt Really Safe)

Moja wizja kryptograficznych otwartych protokołów, otwartych systemów i otwartych implementacji (http://www.theguardian.com/commentisfree/2013/sep/05/government-betrayed-internet-nsa-spying) może stać się niedługo faktem :)

Czyżbym wyprzedził w swoich opracowaniach teoretycznych, swoją epokę? :3

Apropos NIST, to polecam zerknąć na: http://csrc.nist.gov/publications/PubsSPs.html

Większość specjalistów od bezpieczeństwa nie powinna być zdziwiona. Jeszcze w XX wieku krążyły plotki o backdoorach w różnych produktach sprzedawanych przez USA (umieszczanych pod groźbą cofnięcia zezwolenia na eksport). Wspomniane przez was darmowe oprogramowanie i systemy przypomniały mi o niedawnej historii z zarzutem pod adresem dewelopera OpenBSD i backdoorze w IPSec.

Zwolennicy przechowywania zaszyfrowanych danych w chmurach z pewnością ucieszą się po lekturze artykułu :)

steppe,

Nie jesteśmy zdziwienie, ale chyba nikt nie spodziewał się takiej skali problemu?

D3LLF: I tak fajnie to tutaj opisali. Wolę czytać Sekuraka i Zaufaną Trzecią Stronę niż pewien znany polski portal o bezpieczeństwie, który zmierza w kierunku pudelka… ;)

Sekurak: zadbalibyście też o swoją stronę na G+, a nie tylko nadajecie z profilu Wojciecha :)

steppe: cenna uwaga z G+, choć przyznam że trochę brakuje wolnych zasobów. Przygotowywanie tekstów, korekta tekstów czytelników, konkursy hackme, sekurak hacking party i jeszcze od czasu do czasu autorski research (HP, tp-link, cisco), Trochę tego jest :)

W sumie najwięcej dzieje się na razie na naszym profilu na FB. Nawet czasem więcej niż w „oficjalnym” obiegu newsów.

Artykul sprawia wrazenie pisanego w pospiechu i pomija kilka ciekawych historii i watkow poruszonych w oryginalnych publikacjach, zgadzam sie z d33lfem.

Gdyby kogos meczylo czytanie oryginalow po angielsku, na [moderacja: „pewnym znany polskim portalu o bezpieczeństwie” :p] wrzucili dosc szczegolowy post z mnostwem odnosnikow do historycznych afer … ciekawa jest dla mnie zwlaszcza czesc odnosnie rekrutowania kretow w gmailu, oby sie nie potwierdzilo bo mam tam skrzynke :]]]

Przerazajaco sklada sie to w calosc…

Nie przesadzałbym z tym „mnóstwo”, chyba że te dwa linki o których nie można przeczytać na sekuraku to jest właśnie „mnóstwo” :P

Mnóstwo to jest tutaj: https://www.google.pl/#q=backdoor+nsa

Co do pośpiechu to się nie wypowiadam bo oczywiście jestem tu nieobiektywny, za to fajnie że Wojtkowi chciało się zarwać kawałek nocy żeby to opisać :-)

Dr00id,

Temat jest oczywiście bardzo szeroki i wielowątkowy, przykładowo sama tylko Arstechnica napisała dziś co najmniej 4 osobne artykuły na ten temat ([1], [2], [3], [4]).

Ja zamierzałem natomiast w jak najbardziej zgrabnej formie poruszyć i przekazać te najważniejsze moim zdaniem kwestie. Oczywiście wszelkie Wasze uwagi będą nam pomagać w tworzeniu jeszcze lepszych opracowań!

Trochę nie podoba mi się, że artykuł miesza kilka kwestii przez co sprawia wrażenie napisanego przez osobę nieznającą tematu.

Jedna strona zagadnienia to „przełamywanie” zabezpieczeń za pomocą agentów, szpiegów, socjotechniki czy back door-ów a druga strona to udany atak na protokół kryptograficzny.

O ile znalezienie i wykorzystanie błędów w implementacji czy podejrzenie hasła/klucza z pewnością jest możliwe – człowiek jest omylny, informatycy są leniwi :-) a aparat opresji sprawny, to już odszyfrowanie kryptogramu bez posiadania odpowiednich kluczy jest (powinno być?) niewykonalne co stwierdzają dowody matematyczne.

Zatem proszę o link do dowodu matematycznego pokazującego, że ten czy inny protokół/algorytm są do złamania (jak to np. było z kolizjami w MD5) w czasie krótszym niż przed końcem świata. Inaczej schodzimy na poziom prasy kolorowej.

Mateusz: rzeczywiście fajnie mieć na tacy konkretne wyniki analiz matematycznych… ale patrz też na komentarz wyżej – nawet gazety które oryginalnie opublikowały to info wyrzuciły prawdopodobnie pewne szczegóły (http://www.techdirt.com/articles/20130905/12484624418/feds-beg-ny-times-pro-publica-not-to-reveal-that-theyve-inserted-backdoors-into-internet-encryption.shtml)

Wojtek pisze też poza tym o „obchodzeniu” znanych metod szyfrowania. Popatrz na takiego openssl, który ma zatrważający udział w rynku, i w którym siedziały od wielu lat dość banalne – jak dla kryptologów – problemy związane z bezpieczeństwem: http://sekurak.pl/nowy-atak-na-ssl-tls-nie-panikuj/ (źródło problemu to wprawdzie sam SSL).

Prościej jest więc iść w stronę odpowiedniego „mentorowania” znanych produktów wykorzystywanych w crypto. Kwestia łamania też jest jak najbardziej ciekawa i gdyby pokazały się „twarde” szczegóły to myślę że mógłby to być wręcz news dekady :)

MateuszM,

Tak jak zaznaczył @sekurak, szczegóły techniczne nie zostały udostępnione. Za „łamaniem” przemawia przecież również m.in. to, że algorytmy były specjalnie „osłabiane”, czyli dostosowane do tego, by w razie potrzeby mogły zostać złamane nawet bez backdoora/klucza?

@sekurak spoko,spoko, taka tylko luzna uwaga to byla,sorry za linka do niebezpiecznika widze ze wycieliscie nie wiedzialem zenie mozna tu linkowac do nich

Można, ale jeśli rzeczywiście dużo więcej wnosi info technicznego, poza tym co jest w poście + komentarzach :) zobacz np. tu: http://sekurak.pl/google-w-palestynie-0wn3d/

BTW każdą moderację staramy się też jawnie zaznaczać.

Która szkoła dziennikarstwa pozwala umieszczać anglojęzyczne cytaty w artykule napisanym po polsku?

@Luk – słuszna uwaga, pracujemy nad tym – zobacz np. tutaj: http://sekurak.pl/zdalne-nieuwierzytelnione-wykonanie-kodu-na-routerach-mikrotik/

następnym razem obiecujemy poprawę :)

Luk,

Nie jestem dziennikarzem, a informatykiem ;), ale faktycznie tłumaczenie by się jak najbardziej przydało.

Teraz rozumiem dlaczego niektóre kraje wysuwały pomysł aby odciąć się fizycznie od ogólnoświatowego internetu. Ujawniane przez Snowdena fakty niestety potwierdzają moje przypuszczenia ,że dotychczasowe mocarstwo jakim bez wątpienia było i przez jakiś czas jeszcze będzie USA swoją pozycję zbudowało w głównej mierze na szpiegostwu przemysłowym (podobnie jak związek radziecki w czasach zimnej wojny).

I oni zarzucali chińczykom ,że im wykradają różne tajne projekty a tu wychodzi na to ,że jest całkiem odwrotnie. USA to największy światowy szpieg i złodziej informacji.

@Zbychu: IMO to co dociera do mainstrimu – w sensie wycieków w „wywiadu” – to jest tylko malutki kawałek całości. Nie zdziwiłbym się gdyby za jakiś czas okazało się „przypadkiem”, że ktoś od Rusków albo Chinoli nagle zaczął publicznie sypać ich tajemnice :)

Zbychu, Sekurak: ciekawa myśl z Rosjanami. Właśnie takie coś mi przyszło do głowy, gdy ukazały się informacje w „The Independent” o tajnej bazie Brytyjczyków na Bliskim Wschodzie. Snowden i „Guardian” wypierali się przecieku, pojawiały się przypuszczenia, że to Anglicy specjalnie ich wrabiają i wypuszczają takie informacje. A jeśli się spojrzy na korzyści i straty, to obrywali Anglicy, a korzystali Rosjanie. No i jak tu nie pomyśleć o tym, o czym właśnie wspomnieliście, że padają strzały z boku. Teraz wszyscy chcą upiec swoje pieczenie przy ognisku Snowdena ;)

Rozumiem sytuację z G+. Na szczęście obserwuję was na Twitterze :)

A co byście powiedzieli na szyfr do złamania którego trzeba wykonać powiedzmy min. 10e+150000 kombinacji (jak mówi teoria – w praktyce tylko połowę:)))? Czy NSA też da radę przed końcem wszechświata?

Piotrek,

Da radę dokładnie w ten sam sposób, wstawiając backdoora gdzieś w którymś miejscu całego kryptosystemu ;).

@Piotrek @Wojciech Smol

Backdoor to jedno, ale komputery kwantowe JUŻ SĄ, dla nich wszystkie obecnie znane systemy szyfrowania nie są żadną przeszkodą i jestem pewien, że NSA korzysta z tego jednego zakupionego przez NASA, stojącego gdzieś w ukryciu na Florydzie, a o reszcie się nie przyznaje, bo do tych materiałów nie ma dostępu nawet Obamasama ;)

Oby się tylko nie okazało, że wszystko co poleci w sieć pod hasłem „Snowden oświadczył” – będzie prawdą niepodważalną. Bo niestety gość mówi to, co ludzie chcą słyszeć…

Co do aktualizacji informacji.

Przypomina mi się ciekawa prelekcja z Defcon-u gdzie gość sugerował takie techniki :D

http://www.youtube.com/watch?v=WXwXr4vMyYM

@Wojciech Smol @józek

Sorki, nareszcie miałem trochę wolnego i dopiero dzisiaj usiadłem do kompa.

Backdoor jest bezużyteczny gdy komputer nie jest podłączony do sieci.

A o komputerach kwantowych: Wikipedia – „Kryptoanaliza kwantowa Za pomocą hipotetycznych komputerów kwantowych można by szybko dokonywać pewnych obliczeń, których nie da się szybko wykonać na zwykłych komputerach. Chodzi tu przede wszystkim o faktoryzację dużych liczb algorytmem Shora, co pozwoliłoby na łamanie RSA. Jednak dla większości systemów nie są znane żadne zastosowania obliczeń kwantowych w ich kryptoanalizie.”

Szyfrowanie symetryczne, oparte na algorytmie innym niż RSA, bez szukania gigantycznych liczb pierwszych, pozwalającym na osiągnięcie dużo więcej niż 10e+200000 (górna granica jest określona pojemnością pamięci RAM komputera, lub, jeżeli pozwolić na wolniejszą pracę – pojemnością dysku), kombinacji potrzebnych do złamania szyfru metodą 'brute-force’, jest dziecinnie proste i nie potrzeba do tego super komputerów kwantowych. Wystarczy zwykły, przeciętny domowy komputer z jedno-rdzeniowym procesorem.

Co by nie powiedzieć Sekurak i tak podaje nam więcej danych do śledzenia przez nas aktualnych informacji dotyczących bezpieczeństwa szeroko rozumianego! Taki serwis jak Niebezpiecznik.pl to mistrz skrótów! To jest dopiero ignorant – powinni wyraźnie zaznaczyć tylko dla specjalistów którzy i tak wszystko wiedza!

@Piotrek

Wikipedia podaje bezpośrednie wykonywanie algorytmu, używając mechaniki kwantowej. To prawda. Jednak warto zauważyć, że algorytm działający obecnie z tranzystorami opierający się na 0,1 systemie, nie jest kompatybilny z systemami kubitowymi. Jeżeli utworzymy aplikację bruteforce na system kubitowy, który ma łamać algorytm np. AES128, będzie on działał dużo, dużo wydajniej niż algorytm przeznaczony dla systemów bitowych. O co chodzi w różnicy między tymi systemami – kubit zwraca bezpośredni wynik, jednak jest to wynik prawdopodobieństwa poprawności obliczeń, kiedy bit to zwykłe „tak” lub „nie”. Czym więcej obliczeń, tym więcej bitów, a w przypadku kubitu, nie musimy niepotrzebnie zwiększać ich liczby, zmuszając ich do pracy równoległej. Prawdę mówiąc nawet mnie jako programiście, trudno jest wyobrazić sobie aplikację w obecnym tego słowa znaczeniu, przeznaczoną na komputery kwantowe. Nie potrafię sobie obecnie wyobrazić nawet języka niskiego poziomu, odpowiednika assemblera. Komputer kwantowy otwiera całkowicie nową dziedzinę nauki informatycznej.

Chce tylko wyjaśnić jedną rzecz, popartą badaniami. Obecnie pseudokwantowy komputer, chyba Della, posiadający zaledwie dwa pseudokubity, pokonał standardowy komputer w obliczeniu algorytmu drogi (problem sprzedawcy?). Wprowadzono bazę danych kilku tysięcy miast, dróg, cen itd. Użyto metody właśnie zwyłej, bruteforcowej. Obliczono, że standardowy komputer na wyliczenie najkrótszej drogi potrzebuje 2500lat. Dwu pseudokubitowy komputer, obliczył tę trasę w mniej niż dwie sekundy. Warto zwrócić uwagę, że gdy osiągniemy odpowiedni poziom technologiczny, kubity będą mogły być wielkości tranzystorów. Jeden komputer kwantowy również będzie składał się z setek milionów kubitów.

Obecna kryptografika, w każdej postaci, może być złamana właśnie zwykłym bruteforcem, jednak algorytmy są na tyle skomplikowane, że dostarczają tranzystorom niewyobrażalnej ilości możliwości, co skutkuje tym, że do ich złamania potrzeba kilkuset, kilku tysięcy, kilku milionów lat.

Podkreślam – obecnie jeszcze nic nie wiadomo o faktycznych możliwościach i mechanice komputerów kwantowych, gdyż wszystko opiera się obecnie jedynie na teorii, a teorie optymistyczne mówią, że już komputer składający się z kubitów, będzie kilka milionów razy wydajniejszy niż obecnie. Owszem, ma inne zastosowania. Jednak warto zwrócić uwagę, że obecny komputer też miał inne zastosowania, niż internet, facebook, youtube itd. kwestia stworzenia odpowiednich algorytmów i programów ;)