Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Znany polityk znowu poleca Ci kryptowaluty na X? Wiedz, że coś się dzieje

Powraca bardzo lubiany przez cyberprzestępców sposób na szybkie wzbogacenie się kosztem użytkowników mediów społecznościowych.

TL;DR:

❌ Analiza kolejnej odsłony kampanii phishingowej z serii fałszywych inwestycji

❌ Na celowniku duże konta należące między innymi do polityków, popularnych dziennikarzy i firm technologicznych

Aktualna kampania ma służyć do przejęcia kont z dużą liczbą obserwujących na platformie X. Atakujący celują w osoby z dużym zasięgiem publicznym, takie jak: politycy, dziennikarze czy liderzy branży technologicznej, aby za ich pośrednictwem udostępniać treści o charakterze fałszywych inwestycji.

Analiza przeprowadzona przez SentinelLABS łączy tę kampanię z podobną, skuteczną operacją z 2024 roku, w której przejęto między innymi konto Linus Tech Tips z 1,8 mln obserwujących.

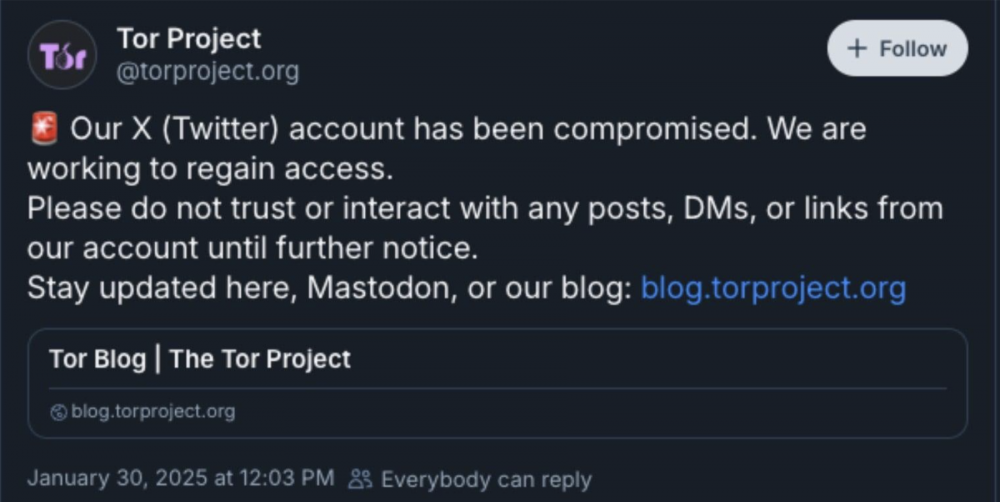

Z nowszych informacji: 30 stycznia 2025 roku na profilu X The Tor Project została zamieszczona notka o wypuszczeniu kryptowaluty $TOR i związanych z nią nadziejach, ale…

Zapał szybko ugaszono, informując o ataku hackerskim na jeden z profili The Tor Project na portalu X.

Jak dotąd, nie udowodniono bezpośredniego powiązania pomiędzy tymi atakami, jednak poniższy schemat działania pozostaje taki sam.

Metody ataku

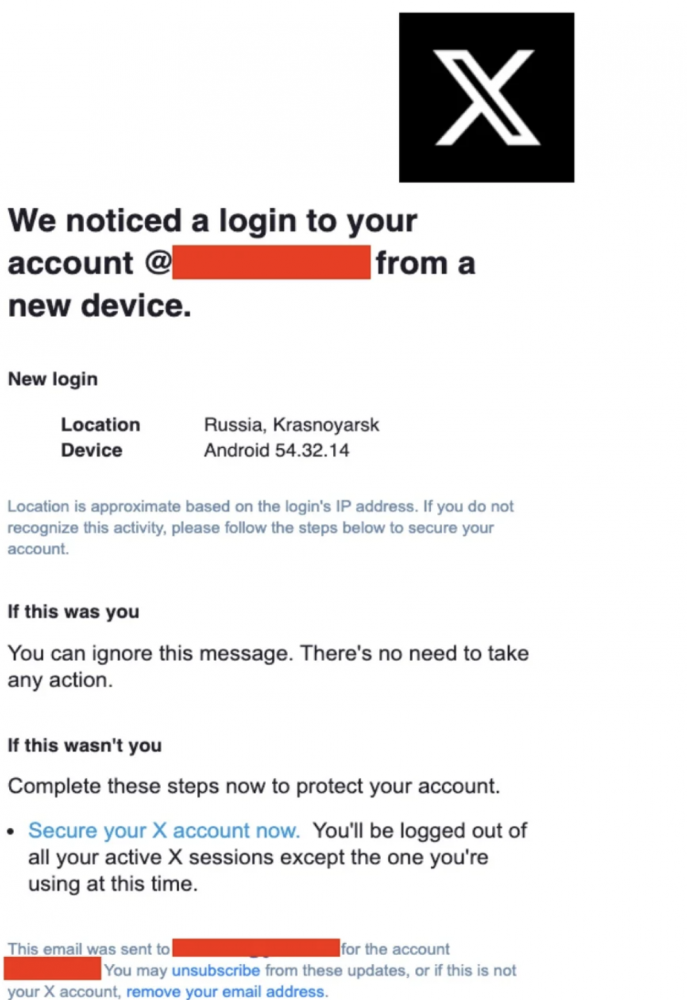

Jednym ze sposobów przejęcia dostępów jest klasyczne powiadomienie e-mail o logowaniu na konto. Linki w otrzymanych e-mailach nie są prawdziwe i prowadzą do stron phishingowych, mających na celu kradzież danych logowania.

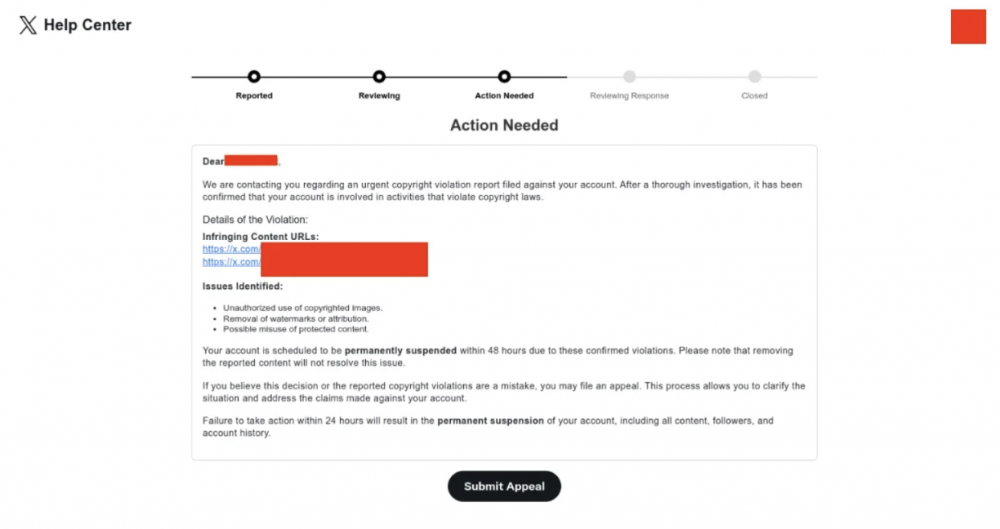

Inne obserwowane metody wykorzystują ostatnio popularny motyw naruszenia praw autorskich.W tym scenariuszu użytkownik najpierw zobaczy stronę Help Center X, a potem będzie ,,poproszony’’ o wprowadzenie danych logowania.

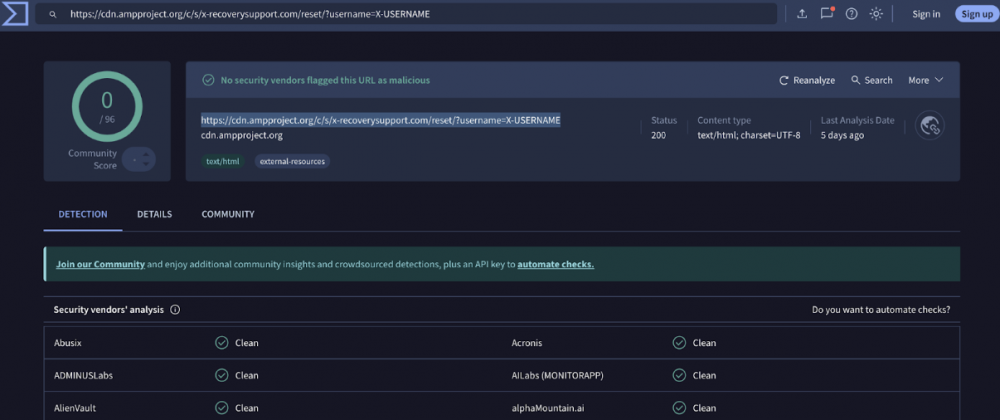

W podobnych sprawach zaobserwowano użycie domeny ,,AMP Cache’’ Google – cdn[.]ampproject[.]org

https://cdn[.]ampproject[.]org/c/s/x-recoverysupport.com/reset/?username=[X-USERNAME]Programy antyspamowe weryfikują serwery poczty przychodzącej i adresy IP pod kątem obecności na blacklistach RBL i DNSBL (ang. Realtime Blacklist, Domain Name System Blacklists). Maskowanie za domeną Google pozwala na uniknięcie lub przynajmniej opóźnienie wykrycia, a następnie przekierowanie ofiary na stronę wyłudzającą dane osobowe.

Po przejęciu konta napastnik blokuje dostęp prawowitemu właścicielowi (np. poprzez zmianę hasła, dodanie własnej aplikacji uwierzytelniającej 2FA) i zaczyna publikować fałszywe oferty związane z kryptowalutami lub linki do zewnętrznych złośliwych stron.

Przejęcie popularnych profilii z wieloma obserwatorami umożliwia dotarcie do szerszego grona potencjalnych ofiar, a publikowanie z autentycznego konta znanej osoby lub instytucji (posiadającego niebieską odznakę i weryfikację X) dodatkowo legitymizuje całą akcję.

Co wiemy obecnie?

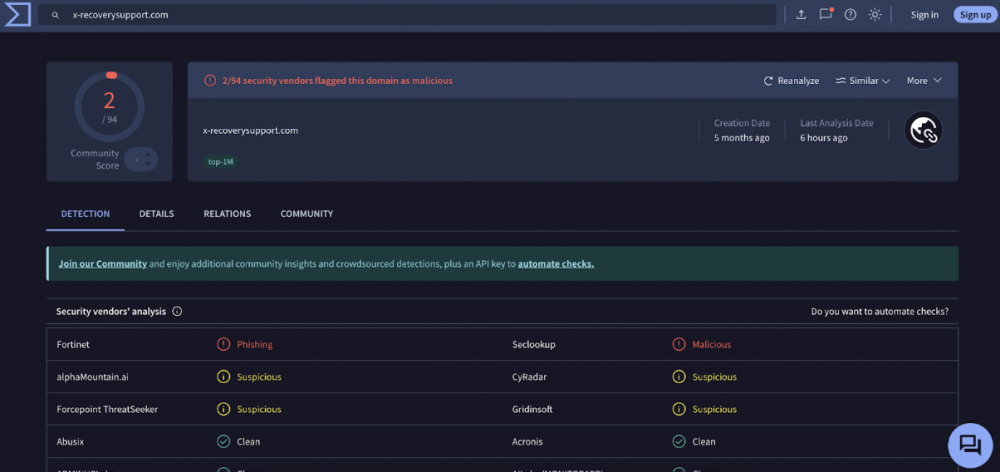

Zidentyfikowane domeny powiązane z kampanią to:

securelogins-x[.]com – używana do wysyłania e-maili,

x-recoverysupport[.]com – wykorzystywana do hostowania stron phishingowych.

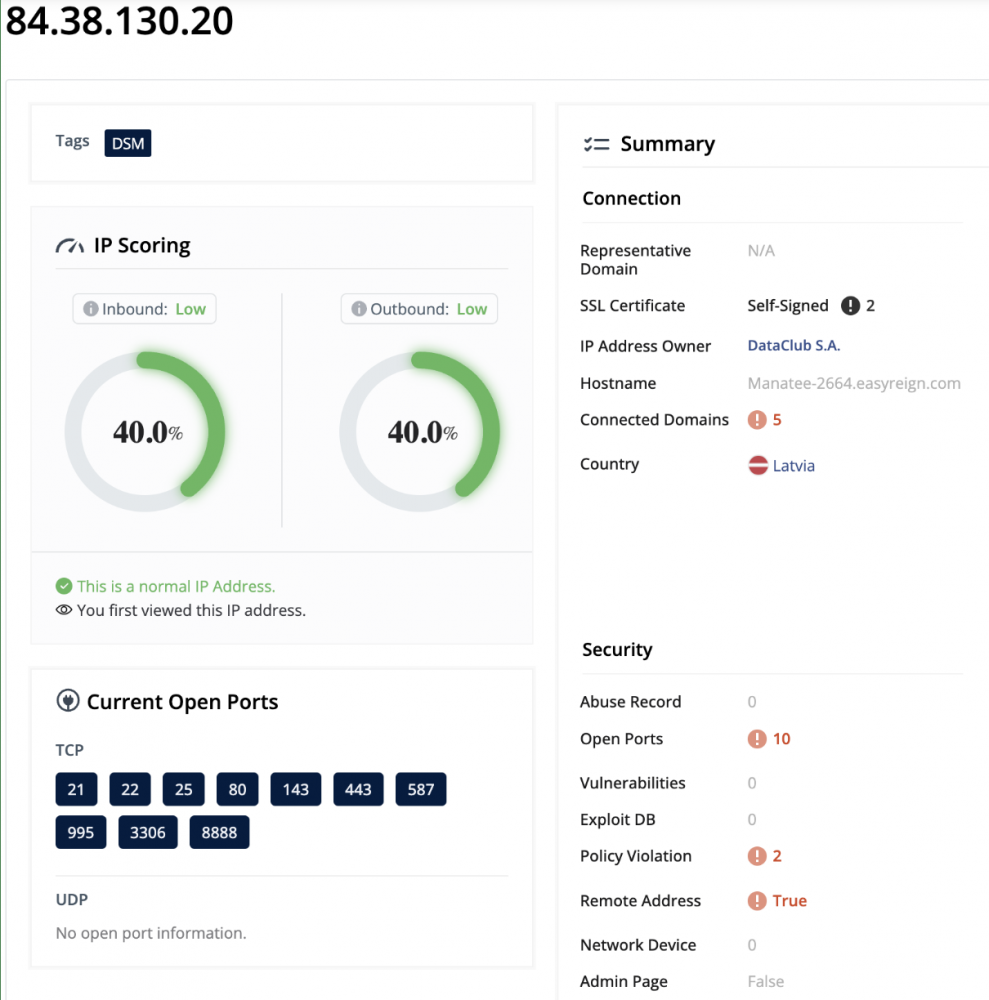

Całość ostatniej aktywności można zaobserwować na hoście 84.38.130[.]20, czyli adresem IP związanym z usługą VPS z siedzibą w Belize o nazwie Dataclub. Domeny te były rejestrowane głównie przez tureckiego dostawcę hostingowego Turkticaret.

Przeglądając historię DNS dla 84.38.130[.]20, można natrafić na różne interesujące powiązane domeny. Ich aktywność rozpoczęła się w połowie 2024 roku i trwa do dziś. Jest to tylko jedno IP phishingowe, ale umożliwia dobry wgląd w czas trwania działań oraz niezauważoną aktywność przez ponad rok.

Niektóre ze złośliwych stron hostowanych na 84.38.130[.]20 zostały zbudowane przy użyciu FAST PANEL DIRECT.

FAST PANEL, jako usługa hostingowa i serwis do tworzenia stron, specjalizuje się w szybkim budowaniu i zarządzaniu witrynami. Łatwość użycia, szybka skalowalność i stosunkowo niskie koszty sprawiają, że, mimo iż jest ona w pełni legalna, bywa regularnie wykorzystywana do kampanii phishingowych oraz tzw. drainer gains (oprogramowanie do kradzieży kryptowalut).

To jeszcze nie koniec…

Część ze sprawdzonych domen, np. buy-tanai[.]com i emotionai[.]live, jest przygotowana jako szablony do przyszłych ataków, co wskazuje na długoterminowe plany cyberprzestępców.

Jak się chronić?

- Stwórz silne i unikalne hasło i przechowuj je w menedżerze haseł, np. za pomocą KeePass.Idealnie powinno mieć > 15 znaków i składać się z minimum czterech nieoczywistych słów, np. ZarazBedzieJasnoOtworzSie

- Włącz uwierzytelnianie dwuskładnikowe (2FA).

- Zachowaj szczególną ostrożność w przypadku wiadomości zawierających linki i informacje o wymaganej zmianie danych do logowania lub powiadomienia o bezpieczeństwie.

- Weryfikuj adresy URL przed kliknięciem – po najechaniu na link sprawdź, gdzie prowadzi odnośnik (nazwa domeny). Wrzuć adres do sprawdzenia na VirusTotal i nigdy nie trać czujności.

W przypadku powyżej opisywanego adresu URL

https://cdn.ampproject[.]org/c/s/x-recoverysupport[.]com/reset/?username=X-USERNAME otrzymamy komunikat:

No security vendors flagged this URL as malicious

Dopiero po wyodrębnieniu właściwej witryny otrzymamy prawdziwe informacje.

Nie klikaj, jeżeli nie jest to konieczne. Zawsze procedurę resetu hasła rozpoczynaj przez oficjalną stronę lub aplikację, nie poprzez przesłany link.

~Natalia Idźkowska