Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zahardcodowane hasło SSH w Fortinecie – może być wykorzystane jako backdoor

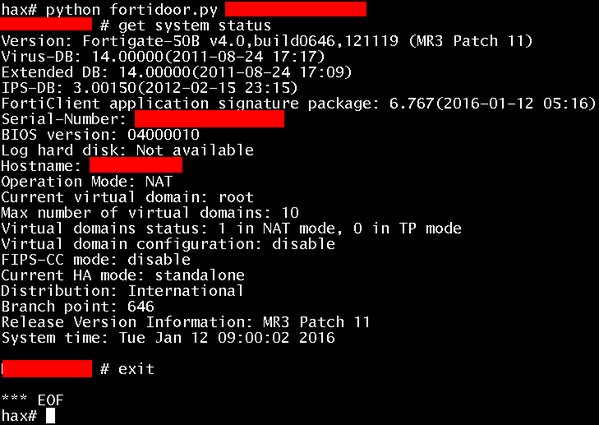

Jeszcze nie przycichła afera z backdoorem w Juniperach, a tym czasem odkryto zahardkodowane hasło do ssh na urządzeniach Fortineta. Na szczęście sprawa dotyczy tylko: “FortiGate OS Version 4.x up to 5.0.7” i została prawdopodobnie “po cichu” spatchowana. Natomiast dopiero teraz pokazała się większa analiza (w postaci exploita). Swoją drogą, owo zahardcodowane hasło to: FGTAbc11*xy+Qqz27

Warto też na koniec dodać (jak donosi ArsTechnica), przedstawiciele Fortineta nie zgadzają się z charakterystyką problemu jako “backdoor” i raczej piszą o “podatności”:

This issue was resolved and a patch was made available in July 2014 as part of Fortinet¹s commitment to ensuring the quality and integrity of our codebase. This was not a “backdoor” vulnerability issue but rather a management authentication issue. The issue was identified by our Product Security team as part of their regular review and testing efforts. After careful analysis and investigation, we were able to verify this issue was not due to any malicious activity by any party, internal or external. All versions of FortiOS from 5.0.8 and later as well as FortiOS 4.3.17 and later are not impacted by this issue.

–ms

Pora chyba ponownie jako routery wykorzystywać po prostu serwer rackowy z Linuksem. Debian sprawdza się świetnie, a jeśli potrzeba np. BGP do kilku sesji, Quagga zainstalowana na wspomnianym Debianie też daje pięknie radę.

Co poniektórzy do dziś używają taki routerów i to nie tylko prywatnie. W dużej firmie w której pracowałem stoi taki ze starym kernelem i grsecurity do tego podpięte 4 łącza i nic złego się nie dzieje.