Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wyciek z NSA = nowy ransomware błyskawicznie atakujący kolejne kraje (Wana Decrypt0r 2.0)

Niedawno Microsoft załatał krytyczną podatność w Windows (dokładniej w obsłudze popularnego protokołu SMB), która dawała możliwość zdalnego wykonania kodu na systemie operacyjnym i była wykorzystywana przez jedno z ujawnionych w wyniku wycieku narzędzi NSA: EternalBlue.

Obecnie exploit został doposażony w funkcję ransomware i automatycznego atakowania innych systemów.

Pomyślcie o scenariuszu: wasz pracownik podłącza się do otwartej sieci WiFi, gdzie jest atakowany i przejmowany z innego zainfekowanego komputera. Komputer po wpięciu do infrastruktury firmowej skanuje sieć i zaraża wszystko co się da. Następnie proces się powtarza…

Ransomware o alternatywnych nazwach: Wana Decrypt0r 2.0/ Wanna Decryptor / Wcry / WanaCrypt / WannaCrypt / atakuje właśnie kolejne kraje (w tym Polskę):

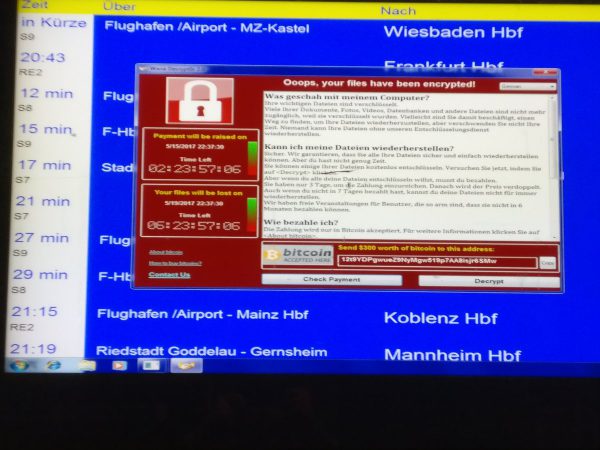

Są i ofiary w takich “nietypowych miejscach” jak np. dworce kolejowe (zrzut ekranowy poniżej – z Frankfurtu):

Frankfurt

Warto więc sprawdzić patchowanie swoich systemów Windows oraz usunąć z produkcyjnych sieci stare Windowsy (choćby nieśmiertelnego XP), które zapewne nie doczekają się patcha.

Update 13.05.2017 : Microsoft w drodze “wyjątkowego wyjątku” jednak udostępnił właśnie patcha na starsze systemy Windows (w tym XP).

–ms

Windows 10 też potrzebuję patcha, bo wydaje mi się, że miał być nie podatny na tą lukę.

AFAIK – Win 10 jest niepodatny. https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

“Customers running Windows 10 were not targeted by the attack today.”

Dobrze że ten wirus nie zna hasła do mojego roota.

Wirus nie musi znać hasła roota. Może go zdobyć, np. poprzez lukę Dirty Cow.

Wczoraj podłączyłem się do wifi w autobusie międzymiastowym PlusBus. Komputer zainfekowany tym syfem, na dwóch partycjach WSZYSTKIE dokumenty (pdf, doc, docx, jpg… etc) uszkodzone. Straty spore, może ktoś wie jak uratować część plików?

Ja bym przywrocil z backupu :)

@FIlip Nie wyglada to na robote amatorow, ktorzy wymyslaja wlasna kryptografie. Raczej musisz sie pogodzic ze strata plikow i nauczyc sie robic backupy na przyszlosc. A sam atak to (niestety) cos nowego. Dawno nie slyszalem o takiej wielkiej skali, samo uzycie exploita do robaka rowniez ciekawe. Dobrze, ze spammerskie-dno nie popisuja sie rowna kreatywnoscia tylko uzywaja sposobow, ktore zna moj dziadek. Inaczej bylby problem dla nas wszystkich.

@Maciej,@Lorek ile razy czytam takie posty to się zastanawiam po co i komu się chce stukać takie “DOBRE RADY”, pytanie kolega Filip zadał proste czy ktoś wie jak uratować część plików?, więc po co się odzywacie jak nie macie nic do ciekawego do powiedzenia

Na jakiej zasadzie działa ten ransomware? Wystarczy wpięcie do sieci z włączonym SMB i wirus sam się uruchamia oraz szyfruje dysk? Czy na zasadzie wrzucania pliku i czekania aż program zostanie uruchomiony przez użytkownika?

Wystarczy podpiąć podatnego kompa do sieci (gdzie są inne zarażone kompy). Nie trzeba nic klikać, etc.

Zablokowałem porty SMB przychodzące. Jestem bezpieczny? Od razu uprzedzam że nie potrzebuję smb bo są lepsze narzędzia do udostępniania plików.

Tak, zablokowane porty = komputer odrzuca połączenia przychodzące. Ja dla pewności na Windowsach powyłączałem SMB, a tam gdzie jest potrzebne, wyłączyłem obsługę MB v1.

Ale rozumiem że jak po instalowane są aktualizacje to nie jestem podatny. Mówimy o kompach z dziurawym systemem np. Win XP? wpiętym do zainfekowanej sieci.

jak są zainstalowane aktualizacje – to nie podatny.

A jak w tym przypadku wygląda sprawa plików w chmurze Dysk Google, One Drive czy inne?