Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Włamał się do kamer CCTV nielegalnego call center scamującego ludzi. Demaskuje sposoby działania scammerów

Pierwsza część dość ciekawej dokumentalnej serii dostępna jest tutaj:

Jeśli z kolei potrzebujesz skrótu tekstowego, bardzo proszę: Jim Browning niezbyt lubi scammerów (przykład: wyskakuje Wam czerwony przeglądarkowy popup – „wykryto problem z komputerem – dzwoń na numer taki a taki – za drobną opłatą specjaliści usuną problem”) – więc postanowił zrobić małą zasadzkę na jednego z nich. Przygotował w ten sposób swój komputer, że był w stanie dostać się na komputer scamującego (taki mały, niewinny hack). Co dalej? Okazało się, że dostał się do całego call center, znajdującego się w Indiach. A jak to w Indiach bywa, IT security całej placówki nie było zbyt wysokie. Trochę grzebania i bum, jest dostęp na admina panelu zarządzającego całą baterią kamer CCTV:

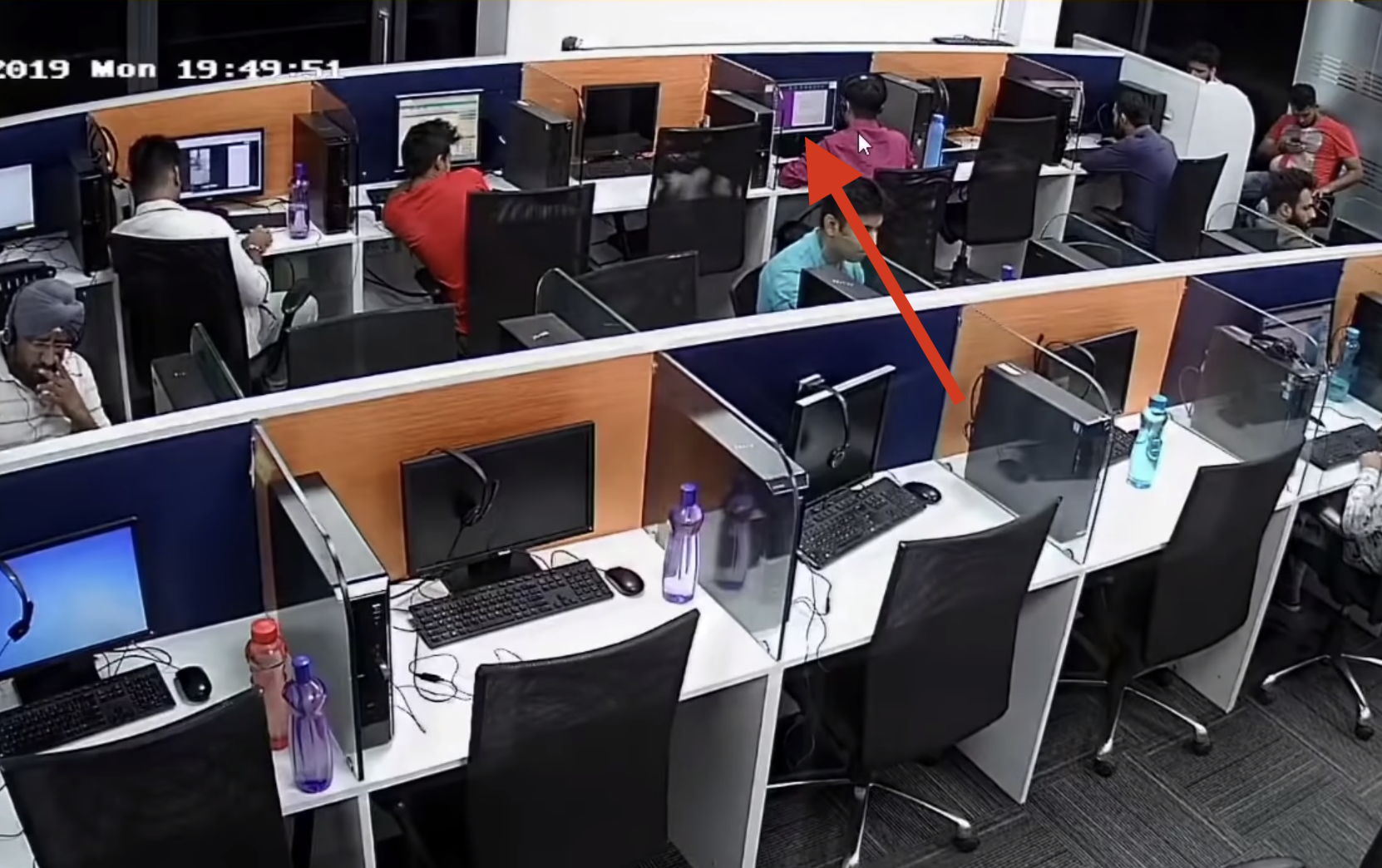

Powyżej widać tylko jedno piętro, zajmujące się całkiem legalnymi rzeczami, jednak w innym miejscu (na tyłach budynku) udało się namierzyć gniazdko scammerów:

Jednak kamery nie były wyposażone w audio. Co robić? Ano udało się zdobyć dostęp do systemu Ringba, w którym do pobrania były nagrania rozmów w formie plików mp3 (plus oczywiście masa metadanych, w tym konkretne numery telefonów).

Teraz tylko zostało dopasować zapisy obrazu z zapisami audio (po czasie) i mamy w pełni udźwiękowione filmy (fragmenty można pooglądać tutaj). Badacz napierał dalej, deanonimizując kolejnych scammerów. W jaki sposób? Po prostu „dał się łapać” na scam, ustawiając wcześniej dość nietypowy kolor pulpitu i obserwując salę na kamerze (w poszukiwaniu swojego np. fioleciku ;)

Uwaga, zasadzka

Teraz wystarczy przestawić kamerę i.. bum jest na żywo pan, który z nami rozmawiał (hello sir!):

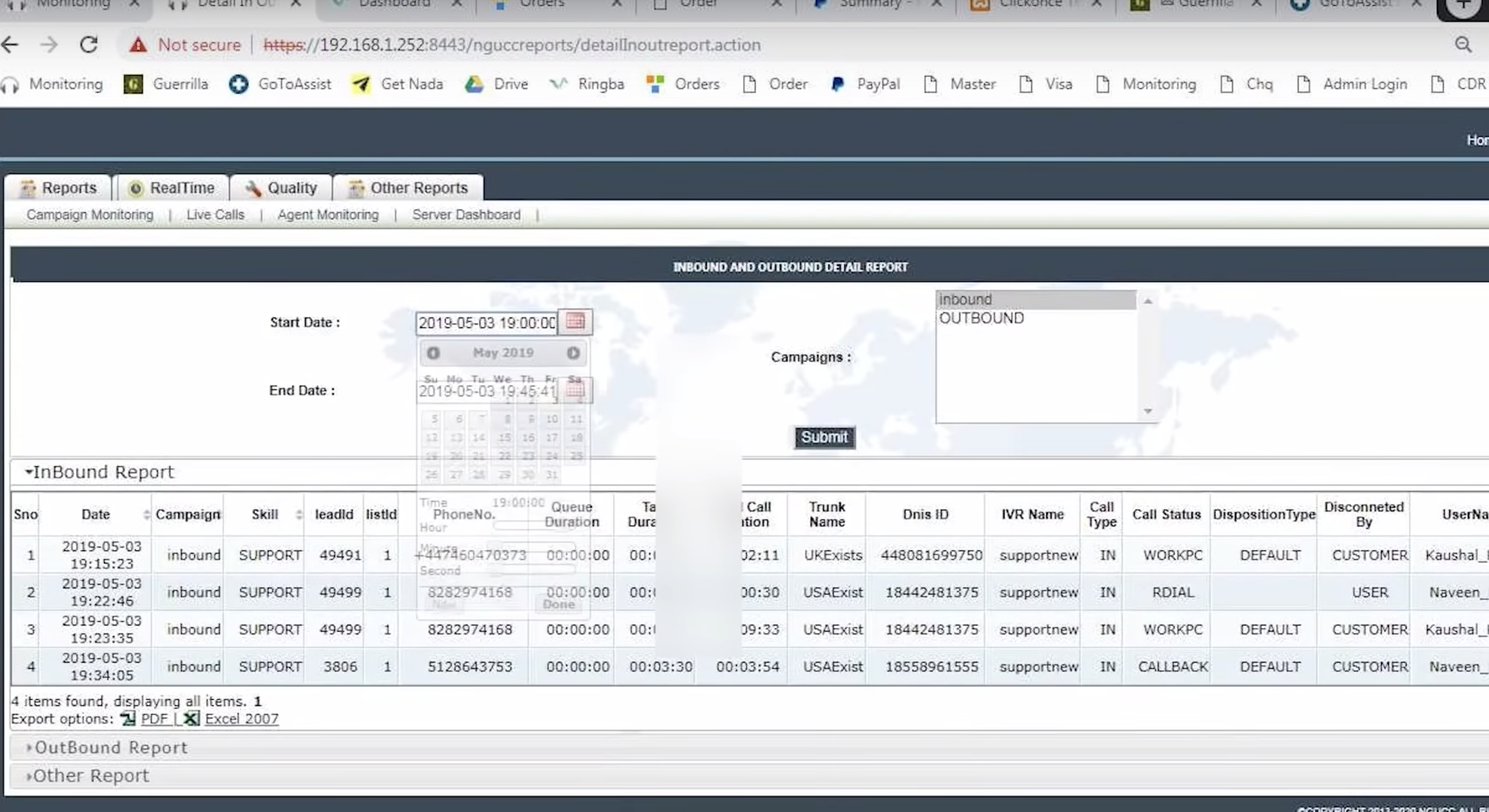

Jak ten pan na zdjęciu powyżej się nazywa? To też udało się wyciągnąć z wewnętrznych systemów (jak widać call center miało pełną automatyzację):

Są także nagrania zarządu z jakże życiowymi hasłami biznesowymi typu: „we don’t give a shit about our customers!” :-)

Cała operacja buszowania po sieci call center trwała parę miesięcy, kolejne szczegóły będą dostępne w kolejnych odcinkach.

PS

Pamiętajcie, nie róbcie tego w domu czy pracy – jest to nielegalne (zarówno hack-back jak i samo scamowanie :p)

–ms

Ta klasa systemów to CCTV czy VSS? Z treści artykułu wynika, iż nie był to system „obiegu zamkniętego” ;)

Wow… to jest gruba sprawa i coś czuje, że będzie to nagłośnione i bardzo dobrze. Potrzeba nam coraz więcej ludzi, którzy rozwalają takie „firmy” a jednocześnie świadomość dla niedoszłych (mam nadzieję) ofiar, że taki proceder istnieje i wygląda mniej więcej w ten sposób.

„coś czuje, że będzie to nagłośnione i bardzo dobrze”

Ponieważ człowiek nie jest Bogiem to wszystko co robi jest niedoskonałe, czyli posiada cechy dobre i złe, albo plusy i minusy, albo wady i zalety. Albo plusy dodatnie i plusy ujemne… jak wolisz

nagłośnienie tego też ma swoje dobre strony, które na pewno wskażesz, ale ma tez minusy. moim zdaniem minusem jest to, że w ten sposób uświadamiamy lub przypominamy tym złym, że też muszą się chronić, a jak im przypomnimy skutecznie to kolejne fajne akcje tych dobrych będę trudniejsze.

dlatego trzeba zawsze rozważać, jakie są plusy i minusy naszego działania oraz czy minusów nie będzie więcej

(1+(-1)+(-1)) = …

Mimo wszystko uważam, że więcej jest tu plusów. Jasne, że zmusi ich do ochrony, ale zwróc uwagę jak bardzo ciężko ich złapać i jak są bezkarni zarabiając na tym kokosy. Mało tego, ludzie popełniają samobójstwa przez takie kanalie.

Sam fakt tego, że co chwile ujawniane są kolejne przekręty- czy to scam, czy jakieś maile, smsy itp. Mimo to oni niewiele robią z bezpieczeństwiem. Czemu? Bo wystarczająco dużo ludzi się łapie na to.

Ja wole nagłaśniać, przynajmniej kilka osób zobaczy co się dzieje w takich sytuacjach i na co nigdy nie powinniśmy pozwalać lub ewentualnie do kogo się zgłosić jeśli stanie się coś takiego/podobnego.

No i teraz pytanie, czy taka akcja jest legalna. W końcu to działania przypadkowego człowieka, a nie odkrycie policji.

Po prostu piękne! :D

Miałem okazje pracować w callcenter pewnej firmy telefonicznej ( jedna z większych w Polsce ) i to co się tam dzieje na tych komputerach na których przewijają się setki tysięcy numerów dowodu itp. łamie wszelkie pojęcie bezpieczeństwa.

Np:

– dało się zalogować do kont innych pracowników nie znając hasła za pomocą swojego id pracowniczego i swojego hasła ( co daje dostęp do całej bazy w których można odczytać dane które występują na umówię ( pesel , adres , nr dowodu , nr telefonu , mail ) co prawda komputery są za drzwiami do których dostęp maja tylko pracownicy ( wystarczy zgłosić chęć pracy i pojawić się na pierwszym spotkaniu żeby zostać wpisany w listę osób które maja dostęp do tg pomieszczenia )

-Porty usb wszystkie aktywne

-pełno martwych punktów w kamerach co pozwala na korzystanie z komputera niezauważony

– możliwość instalacji obcego oprogramowania (to Podobno naprawili już )

oczywiście zgłosiłem to wszystko do iodo który nie zrobił z tym nic

Przepraszam za błędy ortograficzne lecz wynika to z tego jestem obcokrajowcem

lol jakie błędy, napisałeś to mega dobrze.

Na jakiej zasadzie on robi „hack back”?

może jakiś błóą w RDP z którego korzystali, albo po prostu dowiedział sie o ich publicznym IP i dalej mieli kijową infrastrukturę aka default login and password hack.

Śledziłem jego kanał od jakiegoś czasu, ogólnie zasada jest zwykle podobna, zwykły rat (remote access tool) ukryty pod postacią „wrażliwych danych” pliki osobiste czy numery kart. Trzyma to na przygotowanej wirtualce, dzwoni do scammerow szukając ich kampanii w necie typu popupy tech supporty itp no i po połączeniu zdalnym albo scammer Sam się zainteresuje i zgra dane by je otworzyć, albo autor powoli demaskuje jego działania podpytuje czemu scamuje ludzi stara się ich wytrącić z równowagi, a oni sami w odwecie kopiują pliki wrażliwe lub próbują założyć syskey. A potem z dostępem do jednego komputera ma pole do popisu i prób dostania się do reszty sieci

Skoro nie w domu nie w pracy to gdzie ?;)

U kochanki albo w bibliotece.